В наши дни кибербезопасность становится все более актуальной и важной. Но что, если вы хотите протестировать уровень защищенности своей информационной системы или провести аудит и обнаружить слабые места? В таких случаях незаменимыми оказываются инструменты для взлома информационных систем.

В этой статье мы рассмотрим 10 лучших инструментов для взлома информационных систем, которые могут быть полезны как профессиональным специалистам в области кибербезопасности так и обычным пользователям для тестирования уровня защиты своих систем. Ведь, чтобы защитить свою информацию от злоумышленников, необходимо знать о всех возможных уязвимостях.

Первым инструментом, о котором мы расскажем, является Metasploit Framework. Это одна из самых известных и мощных платформ для взлома систем и проведения пентестов. Metasploit содержит большое количество модулей и эксплоитов, которые можно использовать для поиска уязвимостей и реализации атак на различные системы. С помощью Metasploit вы сможете провести аудит безопасности своей информационной системы и сделать ее более защищенной.

Сканеры уязвимостей

Сканеры уязвимостей работают, сканируя целевую систему и идентифицируя в ней потенциальные уязвимости. Они могут проверять системы на уязвимости, связанные с неправильной конфигурацией, устаревшими версиями программного обеспечения, необновленными патчами и другими слабыми местами безопасности.

С помощью сканеров уязвимостей можно обнаружить и классифицировать различные типы уязвимостей, такие как уязвимости веб-приложений, уязвимости сети, уязвимости операционной системы и другие. Они также предоставляют информацию о серьезности и потенциальных последствиях обнаруженных уязвимостей.

Сканеры уязвимостей предоставляют отчеты о найденных уязвимостях, а также рекомендации по их устранению. Они также могут помочь оценить эффективность мер безопасности и защиты, принятых в информационной системе.

Некоторые из популярных сканеров уязвимостей включают в себя Burp Suite, Nexpose, OpenVAS, Nessus и Acunetix. Однако, прежде чем использовать сканеры уязвимостей, необходимо соблюдать этические нормы и правила, чтобы не нарушать закон и не причинять вред другим компьютерным системам или сетям.

Важно понимать, что сканирование уязвимостей должно проводиться только с разрешения владельца системы или сети, а результаты сканирования должны быть использованы только в целях повышения безопасности информационных систем.

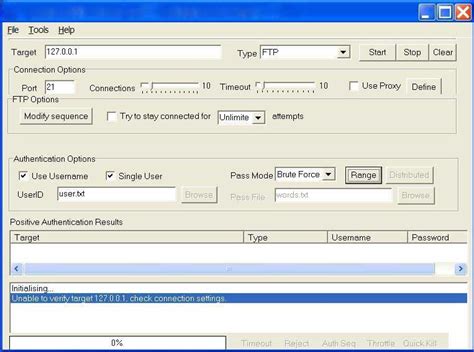

Программы для брутфорса

Ниже приведены некоторые из самых популярных программ для брутфорса:

| Название программы | Описание |

|---|---|

| Medusa | Мощная программа для брутфорса, предназначенная для перебора паролей на различных протоколах, таких как FTP, SSH, Telnet и других. |

| Hydra | Универсальная программа для брутфорса, поддерживающая большое количество протоколов и сервисов, включая FTP, SSH, Telnet, HTTP, SMTP и многие другие. |

| John the Ripper | Известная и мощная утилита для анализа паролей, которая также может использоваться для выполнения брутфорса. |

| Hashcat | Программа для восстановления паролей, поддерживающая различные алгоритмы хеширования, включая MD5, SHA1, SHA256 и многие другие. |

| Aircrack-ng | Набор инструментов для брутфорса Wi-Fi сетей, который может использоваться для взлома паролей WEP и WPA/WPA2. |

| Cain & Abel | Комплексный набор инструментов для взлома паролей, который может использоваться для выполнения брутфорса, а также для анализа сетевого трафика и других задач. |

| THC-Hydra | Мощный инструмент для брутфорса, который поддерживает большое количество протоколов и сервисов. |

| Brutus | Программа для брутфорса, предназначенная для перебора паролей на различных протоколах, таких как FTP, SSH, Telnet и других. |

| Metasploit | Популярный фреймворк для тестирования безопасности, который также предоставляет функциональность для выполнения брутфорса. |

| Ncrack | Командная строковая утилита для брутфорса, предназначенная для перебора паролей на различных протоколах. |

Важно понимать, что использование программ для брутфорса без разрешения владельца системы является незаконным действием и может повлечь за собой юридические последствия.