Анонимность имеет особое значение в цифровом мире, где многие люди стремятся сохранить свою частную жизнь и персональные данные в секрете. Однако, в некоторых случаях, раскрытие анонимов может быть необходимо, например, в целях расследования преступлений или предотвращения вреда. В этой статье мы предлагаем вам 8 эффективных методов раскрытия анонимов, которые могут помочь вам выявить их настоящую личность.

Первый метод - изучение цифровой следовой информации. Люди, оставляя цифровые следы, часто раскрывают информацию о своей личности через социальные сети, форумы или комментарии. Анализ этих данных может помочь выявить связи между анонимом и другими пользователями, что может привести к его раскрытию.

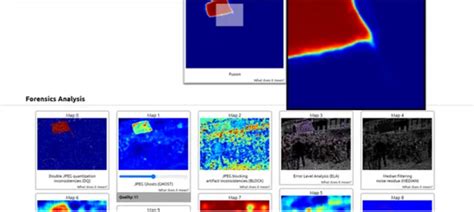

Второй метод - анализ метаданных. Фотографии, видео и другие файлы часто содержат метаданные, такие как информация о местонахождении и времени создания. Эти данные могут помочь вам отследить активности анонимов и связать их с конкретными местами и событиями.

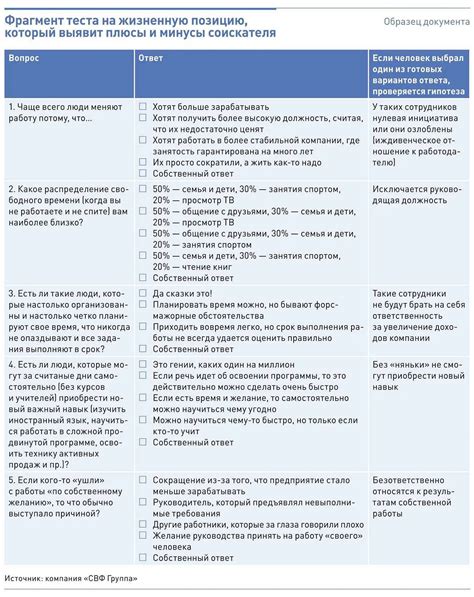

Третий метод - использование социальной инженерии. Путем манипулирования анонимами и использования различных психологических техник, вы можете получить дополнительную информацию о них. Это может включать проведение фальшивых опросов, создание поддельных профилей или использование других методов, чтобы получить доступ к их личным данным.

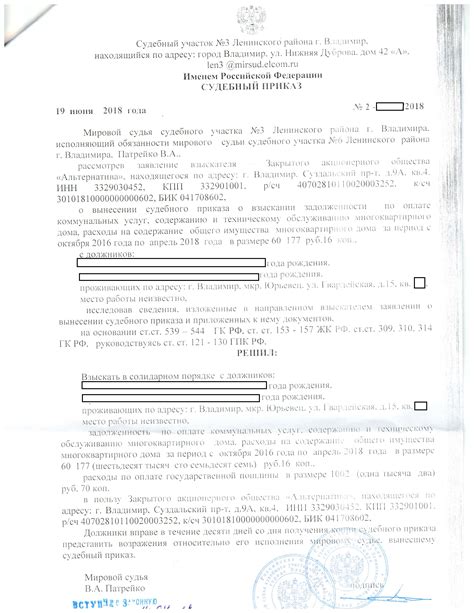

Четвертый метод - судебный приказ. В случае серьезных преступлений или предположения об активностях, противоречащих закону, вы можете обратиться к суду и получить судебный приказ на раскрытие личной информации анонима. Это может включать его имя, адрес и другие данные, необходимые для его идентификации.

Пятый метод - использование специализированных программ и инструментов. Существуют различные программные и аппаратные средства, разработанные для выявления анонимов и их раскрытия. Это включает в себя программы для отслеживания IP-адресов, анализа трафика или деанонимизации использования сети Тор. Использование таких средств может помочь вам выявить настоящую личность анонима.

Шестой метод - сотрудничество с правоохранительными органами. В случае серьезных преступлений или нарушений закона, вы можете обратиться за помощью к полиции или другим правоохранительным органам. Они имеют специалистов и ресурсы для выявления анонимов и могут предоставить вам поддержку в данной ситуации.

Седьмой метод - использование открытых источников информации. Часто анонимы оставляют следы своих действий в открытом доступе. Это может быть информация о работе, учебе, участии в сообществах и т. д. Использование открытых источников для поиска информации может помочь вам выявить их личность.

Восьмой метод - использование экспертизы. В некоторых случаях может потребоваться вызвать экспертов, таких как информационные технологи или профессионалы в сфере кибербезопасности, чтобы помочь вам выявить анонима и раскрыть его личность. Эти эксперты обладают знаниями и навыками, необходимыми для проведения сложных исследований и выявления анонимов.

Используя эти основные методы, вы можете увеличить свои шансы на успешное раскрытие анонимов. Однако следует помнить, что при использовании этих методов необходимо соблюдать закон и уважать права других людей. Раскрытие анонимов должно проводиться только в законных целях и в соответствии с применимыми законами и нормами.

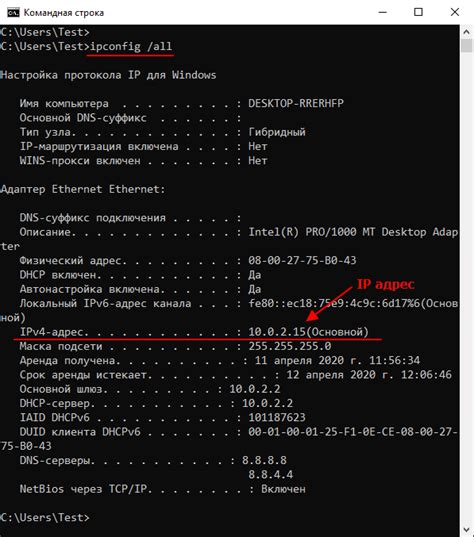

Раскрытие через IP-адрес

Администраторы сайтов могут использовать IP-адрес в качестве инструмента для раскрытия анонимных пользователей. С помощью IP-адреса администраторы могут определить приблизительное местоположение пользователя, а также информацию о его интернет-провайдере.

Однако, раскрытие через IP-адрес может быть сложным процессом. IP-адрес может быть динамическим, то есть меняться при каждом подключении к сети. Также многие пользователи могут обходить раскрытие через IP-адрес, используя различные прокси и VPN-сервисы.

Для успешного раскрытия через IP-адрес, администратору сайта требуется сотрудничество с правоохранительными органами, которые могут предоставить им доступ к более широкой базе данных IP-адресов.

Важно помнить, что раскрытие анонимных пользователей через IP-адрес может противоречить приватности и праву на анонимность в сети. Поэтому перед использованием этого метода необходимо учитывать соответствующие правовые и этические нормы.

Анализ метаданных сообщений

При анализе метаданных сообщений следует обратить внимание на следующие аспекты:

- Время отправки сообщения: Анализ временных штампов сообщений может помочь выявить регулярные паттерны активности анонима, такие как частота и продолжительность его активности.

- IP-адрес отправителя: IP-адрес может быть использован для определения местоположения и идентификации отправителя сообщения. Анализ IP-адресов может помочь выявить связи между различными аккаунтами или понять, является ли отправитель доверенным пользователем.

- Устройство отправителя: Информация о типе и модели устройства может быть полезной для идентификации отправителя и выявления связей. Например, если несколько аккаунтов используют одинаковую модель устройства, это может быть признаком их принадлежности одному человеку.

- Идентификационные номера: Некоторые сообщения могут содержать уникальные идентификационные номера, такие как номер телефона или номер учетной записи. Если несколько сообщений содержат одинаковые идентификаторы, это может указывать на связь между ними.

Анализ метаданных сообщений является сложным процессом, требующим использования специального программного обеспечения и экспертных знаний. Однако, правильный анализ метаданных может помочь раскрыть анонимов и выявить связи между различными сообщениями, что может быть полезным в различных ситуациях, включая уголовные дела, борьбу с киберпреступностью и обеспечение безопасности сети.

Использование социальных сетей

Социальные сети представляют собой огромный ресурс информации, который может быть использован для раскрытия анонимов. Данный метод очень популярен, так как многие люди активно пользуются социальными сетями, делятся своей жизнью и оставляют ценные данные о себе.

Для раскрытия анонимов через социальные сети существует несколько подходов:

| Метод | Описание |

|---|---|

| Социальная инженерия | С помощью обмана и манипуляций получение информации о человеке из его профиля или общения в сети. |

| Анализ контактов | Изучение списка друзей и подписчиков для выявления связей и возможных источников информации. |

| Анализ публикаций | Изучение постов, комментариев и фотографий для получения дополнительной информации. |

| Перекрестный анализ | Сопоставление данных из разных социальных сетей для создания полного образа человека. |

| Поиск по тегам | Использование хэштегов и тегов для поиска людей, интересующихся определенными темами или событиями. |

| Поиск по фотографиям | Использование сервисов по распознаванию лиц для идентификации людей на фотографиях. |

| Исследование местоположения | Изучение информации о геолокации для определения мест, где человек бывает или проживает. |

| Поиск по имени | Простой поиск людей по их имени и создание их ассоциатив интересующихся их аккаунтов. |

Использование социальных сетей для раскрытия анонимов требует осторожности и этичности, поскольку некорректное использование личной информации может нарушать права и приватность людей. Поэтому, при использовании этого метода, необходимо соблюдать законодательство и уважать права и частную жизнь других людей.

Форензика мобильных устройств

Форензика мобильных устройств включает в себя использование специализированного программного обеспечения и методов для исследования устройств, таких как смартфоны и планшеты. Она может помочь во восстановлении удаленных данных, изучении истории действий пользователя, анализе метаданных и многом другом.

Важно отметить, что форензика мобильных устройств является сложным и трудоемким процессом. Кроме того, с развитием технологий и защиты данных со стороны производителей, возможности для извлечения информации могут быть ограничены. Однако, даже небольшая часть данных, которые удается извлечь, может оказаться важной для расследования.

Примеры информации, которую можно извлечь при проведении форензики мобильных устройств:

- Сообщения и электронные письма

- Фотографии и видео

- История посещенных веб-сайтов

- Информация о местоположении устройства

- Контакты и журналы звонков

- Социальные медиа-аккаунты и сообщения

Форензика мобильных устройств имеет широкий спектр применений, включая уголовное расследование, корпоративные расследования, судебные процессы и многое другое. Она является неотъемлемой частью современной правоохранительной и юридической работы, помогая выявлять истину и принимать обоснованные решения на основе полученных фактов.

Судебные приказы для раскрытия информации

Раскрытие информации об анонимных пользователях может потребоваться в случае возникновения неправомерных действий или преступлений в интернете. В таких случаях правоохранительным органам может понадобиться доступ к данным пользователя, чтобы установить его личность и пресечь противоправное поведение.

Судебные приказы являются одним из методов, которые позволяют получить доступ к информации об анонимных пользователях. Для получения такого приказа необходимо предоставить суду доказательства наличия оснований для раскрытия информации и установления личности пользователя.

В ряде случаев для получения судебного приказа необходимо предоставить следующую информацию:

| Данные | Описание |

|---|---|

| IP-адрес | IP-адрес пользователя, с которого были совершены противоправные действия. IP-адрес позволяет определить местонахождение пользователя и провести его идентификацию. |

| Дата и время | Дата и время совершения противоправных действий. Эта информация также может помочь в установлении личности пользователя. |

| Данные от интернет-провайдера | Провайдер может предоставить информацию о реальной личности пользователя, связанную с определенным IP-адресом. |

| Доказательства противоправных действий | Необходимо предоставить доказательства противоправных действий пользователей, такие как скриншоты, логи или другие доказательства, подтверждающие наличие преступной деятельности. |

Судебные приказы могут быть выданы только компетентными судами после рассмотрения заявки, представленной правоохранительными органами. Раскрытие информации пользователя происходит строго в соответствии с законодательством и при соблюдении прав и свобод анонимных пользователей.

Таким образом, судебные приказы являются важным инструментом для раскрытия информации об анонимных пользователях. Они позволяют правоохранительным органам производить расследование и пресекать неправомерные действия в сети Интернет.

Сотрудничество с интернет-провайдерами

Для начала, необходимо составить запрос на предоставление информации провайдеру, в котором указываются данные, которые вы хотите получить. Ваш запрос должен быть четким и конкретным, чтобы провайдер понял, какую информацию именно вы ищете. В многих случаях, провайдерам требуется судебное постановление, чтобы предоставить информацию о конкретном пользователе, поэтому убедитесь, что ваш запрос соответствует требованиям закона.

Помимо запроса на предоставление информации, вы также можете попросить провайдера сохранить определенные данные для будущего использования. Например, вы можете запросить сохранение журналов подключений или данных о действиях определенного пользователя. Это может быть полезно, если у вас пока нет конкретной информации о нарушителе, но вы хотите иметь возможность найти его в будущем.

Важно помнить, что сотрудничество с интернет-провайдерами требует соблюдения конфиденциальности и законодательства о защите данных. Вам необходимо обратиться к провайдеру с официальным запросом и получить согласие на предоставление информации. Неправомерное использование или распространение полученной информации может привести к правовым последствиям.

Взлом и хакерские методы

В современном мире взлом и хакерские методы играют важную роль в области кибербезопасности. Злоумышленники, используя различные техники и инструменты, стремятся получить несанкционированный доступ к конфиденциальным данным и системам. В этом разделе мы рассмотрим некоторые основные методы взлома и хакерства.

- Фишинг

- Вирусы и вредоносное ПО

- DDoS-атаки

- Социальная инженерия

- Взлом паролей

- Компрометация беспроводных сетей

- Уязвимости веб-приложений

- Физический доступ

Фишинг - это метод мошенничества, при котором злоумышленники выдавая себя за доверенные организации или лица, пытаются получить персональную информацию от пользователей, такую как пароли, номера кредитных карт и другие сведения. Часто фишинг осуществляется с помощью поддельных веб-сайтов или электронных писем.

Вирусы и вредоносное ПО - это программы, разработанные для причинения вреда компьютерным системам и данным пользователей. Они могут быть установлены без ведома пользователя и выполнять различные действия, такие как уничтожение данных, кража информации или управление компьютером удаленно.

DDoS-атаки - это атаки на целевую систему с целью перегрузить ее ресурсы и привести к ее временному или полному отказу от обслуживания. Для этого злоумышленники используют большое количество устройств, называемых ботнетом, для одновременной отправки огромного количества запросов на целевую систему.

Социальная инженерия - это метод взлома, при котором злоумышленники используют манипуляции и обман, чтобы убедить людей раскрыть конфиденциальную информацию или выполнить определенные действия. Это может быть, например, уговор пользователя предоставить свой пароль или установить вредоносное ПО.

Взлом паролей - это попытка получить доступ к аккаунтам пользователей, используя различные методы, такие как перебор паролей, использование словарей, атаки с использованием ресурсов облачных вычислений и другие. Злоумышленники могут использовать украденные или скомпрометированные базы данных паролей для сокращения времени взлома.

Компрометация беспроводных сетей - это метод взлома, при котором злоумышленники пытаются получить доступ к защищенным Wi-Fi сетям. Они могут использовать слабые пароли, уязвимости в протоколах шифрования или другие методы для взлома сети и перехвата передаваемых данных.

Уязвимости веб-приложений - это слабые места в программном обеспечении веб-приложений, которые могут быть использованы злоумышленниками для выполнения различных атак. Некоторые из наиболее распространенных типов уязвимостей включают SQL-инъекцию, кросс-сайтовый скриптинг и подделку запроса межсайтового.

Физический доступ - это метод взлома, при котором злоумышленники получают физический доступ к компьютерным системам или устройствам. Они могут установить вредоносное ПО, изменить настройки или украсть конфиденциальные данные, используя физические способы, такие как взлом замков, подключение кабелей или использование вредоносных USB-устройств.

Анализ поведения и языка

- Тон и эмоциональность: Оцените, какое настроение преобладает в комментариях анонима. Выделяются ли они эмоционально или они склонны к более холодным и нейтральным высказываниям.

- Стиль комментариев: Обратите внимание на особенности стиля анонима. Использует ли он сокращения, интернет-сленг, аббревиатуры или жаргонные выражения.

- Грамматика и пунктуация: Проанализируйте, насколько правильно и грамотно написаны комментарии анонима. Обращайте внимание на наличие опечаток, ошибок в пунктуации и грамматических конструкций.

Помимо анализа поведения, важно также изучить лексику и язык, которые использует аноним. Вот несколько важных факторов, на которые стоит обратить внимание:

- Использование специфических терминов: Обратите внимание на использование специфической лексики в комментариях анонима. Могут ли эти термины указать на определенную сферу деятельности или интересы анонима?

- Избегание конкретики: Если аноним избегает конкретики и использует общие выражения, это может указывать на его попытку скрыть истинные намерения или мотивы.

- Использование стереотипов и штампов: При анализе комментариев анонима обратите внимание на использование штампов и стереотипов. Они могут указывать на пренебрежительное отношение, предвзятость или ограниченное мышление.

Анализ поведения и языка анонима может помочь вам построить цельную картину его характера и мотиваций.