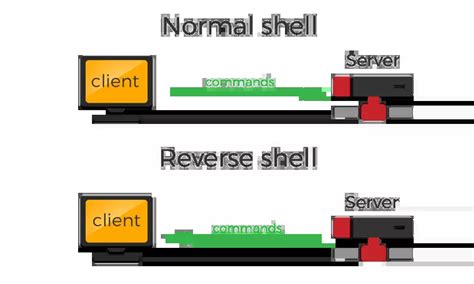

Reverse shell, или обратный шелл, - это мощный инструмент, используемый хакерами и специалистами в области информационной безопасности. Суть его работы заключается в установлении удаленного доступа к компьютерной системе через интернет. В отличие от обычного шелла, где клиентский компьютер устанавливает соединение с сервером, при использовании reverse shell сервер отправляет запрос клиенту, который уже отвечает и устанавливает соединение.

Одним из основных преимуществ reverse shell является то, что такой вид соединения способен обойти множество фаерволов и других мер безопасности, так как выходной поток данных установленного соединения направлен из локальной сети компьютера во внешнюю сеть. Это делает reverse shell отличным средством для получения удаленного доступа к системам, которые находятся за множеством защитных барьеров и имеют очень ограниченный доступ к внешнему миру.

Чтобы использовать reverse shell, требуется выполнить несколько шагов. Сначала необходимо установить соединение с целевым компьютером, на котором будет запущен сервер reverse shell. После этого сервер reverse shell перехватывает соединение и принимает входящие запросы. Далее на атакующем компьютере запускается клиентское приложение, которое соединяется с сервером reverse shell и устанавливает обратное соединение.

Важно отметить, что использование reverse shell для целей, несанкционированных законом, является незаконным и может повлечь за собой юридические последствия. Однако, осознанное использование reverse shell в качестве инструмента для анализа и тестирования уровня безопасности компьютерных систем имеет большое значение в сфере информационной безопасности. При правильном и законном использовании reverse shell может быть полезным инструментом в арсенале специалистов, позволяющим выявить потенциальные уязвимости и разработать эффективные меры защиты.

Принцип работы reverse shell

Процесс начинается с того, что злоумышленник внедряет вредоносное ПО на целевую систему, которое выполняет код, открывает сетевые порты и ожидает подключения. Затем злоумышленник запускает свой собственный компьютер в режиме слушателя (listener) и устанавливает соединение с портом, который открыт на целевой системе.

После успешного установления соединения злоумышленник получает полный контроль над целевой системой и может запускать команды на удаленном компьютере. Команды, отправляемые злоумышленником, выполняются на целевой системе, а результаты отправляются обратно. Таким образом, злоумышленник может выполнять различные действия на удаленной системе, такие как перезапись файлов, удаление данных или даже запуск вредоносных программ.

Хотя reverse shell имеет множество законных применений, таких как удаленное управление серверами или отладка сетевых приложений, он также используется злоумышленниками для несанкционированного доступа к компьютерам и сетям. Поэтому важно принимать меры безопасности, чтобы защитить свои системы от таких атак.

Особенности reverse shell

Работа reverse shell основывается на простом принципе: клиентская программа, установленная на целевой системе, устанавливает соединение с сервером, который слушает на определенном порту. После установления связи, сервер передает команды, которые нужно выполнить на целевой машине, а клиент принимает их и выполняет.

Одной из особенностей reverse shell является обход брандмауэров и NAT-маршрутизации. Когда целевая система не может принять входящие соединения, reverse shell может установить инициирующее соединение с сервером. Это позволяет обойти ограничения, связанные с входящими соединениями и упростить настройку.

Также стоит отметить, что reverse shell может быть использован как инструмент для скрытой атаки. Злоумышленник может использовать разные методы для скрытия активности в системе и избегания обнаружения. Это включает в себя использование шифрования данных, изменение имени процесса и скрытую передачу информации через HTTP или DNS.

Особенности reverse shell требуют аккуратного использования и мониторинга. Необходимо обеспечить защиту от несанкционированного доступа и своевременное обнаружение подобных атак. Для этого рекомендуется использовать современные средства антивирусной защиты, брандмауэры и системы мониторинга сетевой активности.

Возможности reverse shell

Основные возможности reverse shell:

- Удаленное исполнение команд: с помощью reverse shell злоумышленник может запускать команды на зараженном компьютере и получать результаты возвращаемые ими.

- Перенаправление портов: данная функция позволяет злоумышленнику перенаправлять сетевой трафик через зараженную машину, что дает возможность обходить фаерволы и другие сетевые ограничения.

- Получение файлов: используя reverse shell, злоумышленник может получать файлы с зараженной машины, включая конфиденциальную информацию, пароли и документы.

- Создание обратных туннелей: обратные туннели позволяют злоумышленнику обойти NAT, фаерволы и другие сетевые ограничения, устанавливая связь между двумя удаленными хостами.

- Манипуляция файловой системой: с помощью reverse shell можно перемещаться по файловой системе цели, изменять файлы или даже создавать новые.

- Загрузка и выполнение вредоносного программного обеспечения: reverse shell может использоваться для загрузки и запуска вредоносных программ на зараженной машине, что дает злоумышленнику возможность установить постоянный контроль над системой.

- Прокси-сервер: reverse shell может быть использован как прокси-сервер для перенаправления сетевого трафика через зараженную машину.

Каждая из этих возможностей делает reverse shell мощным инструментом для осуществления атак и получения полного контроля над компьютером цели.

Применение reverse shell в кибербезопасности

Reverse shell может быть использован для выполнения различных задач в области кибербезопасности. С его помощью можно установить удаленное подключение к компьютеру или серверу, чтобы проанализировать его уязвимости или найти способы защиты.

Также, при наличии прав доступа, reverse shell может быть использован для мониторинга сетевого трафика и обнаружения подозрительной активности. Имея доступ к удаленной системе через reverse shell, специалист по безопасности может анализировать данные, отслеживать взаимодействие сети и выявлять потенциальные угрозы.

Такой подход позволяет обходить большинство средств защиты, установленных на целевой системе, и получать полный контроль над ее функционированием. Использование reverse shell в кибербезопасности помогает выявить слабые места и обеспечить максимальную защиту от возможных атак.

Однако, необходимо отметить, что использование reverse shell в кибербезопасности должно производиться исключительно в законных целях, с согласия владельца системы или с соблюдением соответствующих правил и политик безопасности.

Важно помнить, что использование reverse shell без достаточных знаний и разрешения может привести к негативным последствиям и непредсказуемым результатам.

Reverse shell – это мощный инструмент, который, правильно примененный, может значительно повысить уровень кибербезопасности и обеспечить защиту от возможных угроз.