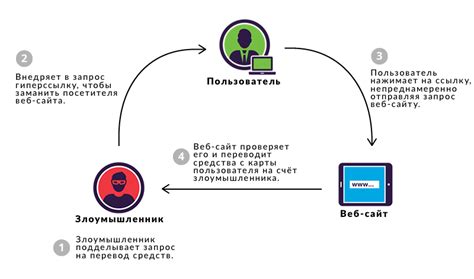

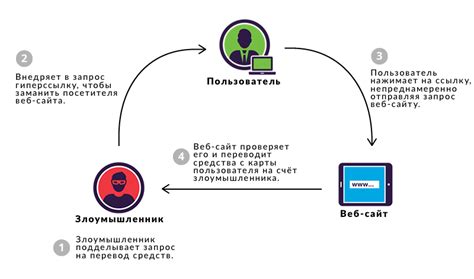

Безопасность веб-приложений является одной из самых важных и актуальных тем в современном интернете. Одной из уязвимостей, с которой может столкнуться веб-приложение, является CSRF (Cross-Site Request Forgery) атака. Чтобы защититься от таких атак, разработчики используют CSRF токены.

CSRF токен представляет собой специальный код, генерируемый сервером и включаемый в каждый HTML-запрос, отправляемый пользователем. Этот токен предназначен для проверки подлинности запроса и предотвращения выполнения нежелательных действий, инициируемых злоумышленником.

Чтобы получить CSRF токен, веб-приложение должно предоставить его пользователю посредством специального HTTP-заголовка или мета-тега. Затем, веб-приложение должно хранить этот токен в сессии пользователя или внутри формы.

Когда пользователь отправляет форму, веб-приложение должно включить CSRF токен в тело запроса. При получении запроса сервер проверяет соответствие токена, полученного от пользователя, и токена, хранящегося на сервере. Если токены совпадают, запрос считается доверенным, и сервер выполняет требуемое действие. Если токены не совпадают, сервер отклоняет запрос.

CSRF токен и его роль в защите веб-приложений

Для защиты от CSRF атак веб-приложениям можно использовать CSRF токены. CSRF токен представляет собой случайное значение, возможно с другими данными, которое встраивается в HTML-форму или запрос. У каждого пользователя свой уникальный CSRF токен, который генерируется при его аутентификации и хранится на сервере и в куках пользователя.

Роль CSRF токена заключается в том, чтобы проверить, что запрос, поступающий на сервер, является действительным и отправленным с той же самой веб-страницы, которую просматривает пользователь. Для этого, соответствующее веб-приложение должно включать CSRF токен в каждый запрос, который изменяет состояние сервера (например, POST, DELETE).

Проверка CSRF токена выполняется на сервере. Сервер сравнивает CSRF токен из запроса с тем, который хранится в сессии пользователя или в его куках. Если значения совпадают, запрос считается действительным и выполняется. В противном случае, запрос может быть отклонен как попытка CSRF атаки.

Использование CSRF токенов повышает безопасность веб-приложений, так как они позволяют предотвратить успешную CSRF атаку. Однако, для корректной работы CSRF токенов, необходимо правильно реализовать их генерацию, хранение и проверку на сервере и веб-приложении.

| Преимущества использования CSRF токенов |

|---|

| Защита веб-приложений от CSRF атак |

| Проверка действительности запросов на сервере |

| Повышение безопасности пользовательских данных и действий |

Зачем нужен CSRF токен в веб-приложениях?

Основная цель CSRF токена заключается в том, чтобы гарантировать, что каждый запрос, отправляемый на сервер от имени пользователя, был инициирован самим пользователем и не является результатом злонамеренных манипуляций или атак.

Веб-приложения, которые не используют CSRF токен, могут столкнуться с различными уязвимостями, такими как подделка запросов, изменение ключевых данных, выполнение нежелательных действий от лица пользователя и другие подобные проблемы. Атаки CSRF могут быть особенно опасными, если злоумышленник получает контроль над аккаунтом пользователя без его согласия.

Путем использования CSRF токена, веб-приложения проверяют, что каждый запрос содержит верный токен, сгенерированный для данной сессии пользователя. Если токен не совпадает или отсутствует, сервер отклонит запрос, предотвращая возможные атаки. Таким образом, CSRF токен позволяет защитить пользователей и их данные от несанкционированного доступа и нежелательных действий.

Реализация CSRF токена в веб-приложении требует включения его в каждый запрос, который может изменять данные на сервере. Токен должен быть уникальным для каждой сессии пользователя и должен передаваться с помощью специального параметра или заголовка запроса.

Важно отметить, что CSRF токен не является единственным методом защиты от подобных атак, и его использование должно сопровождаться другими мерами безопасности, такими как проверка прав доступа, валидация данных и другие.

Как получить CSRF токен в веб-приложениях?

Для получения CSRF токена в веб-приложении следует выполнить следующие шаги:

1. Отправить GET запрос на страницу, на которой находится форма или действие, для которого необходим CSRF токен. В ответе на этот запрос будет включен CSRF токен. Например, можно воспользоваться инструментом разработчика браузера, чтобы просмотреть исходный код страницы и найти токен.

2. Полученный CSRF токен необходимо сохранить в надежном месте, например, в куки или локальном хранилище браузера. Таким образом, он будет доступен при отправке запросов с использованием AJAX или форм.

3. При формировании запроса на сервер (например, через форму или AJAX), CSRF токен должен быть добавлен в тело запроса или заголовок. В некоторых случаях, токен может быть включен в URL запроса, но это менее безопасно.

4. На сервере следует проверить переданный CSRF токен. Если он совпадает с ожидаемым значением, то запрос считается доверенным и обрабатывается. Если же токены не совпадают или отсутствуют, то запрос может быть отклонен как потенциально вредоносный.

Важно отметить, что генерация и проверка CSRF токена должны быть реализованы на сервере, чтобы предотвратить подмену токена на стороне клиента. Также рекомендуется использовать дополнительные меры защиты, такие как проверка источника запроса и применение других механизмов безопасности.

Какие существуют методы генерации CSRF токена?

Существует несколько методов генерации CSRF токена, которые могут быть использованы веб-приложениями для защиты от атак.

1. Генерация случайного числа: В этом методе генерируется случайное числовое значение, которое используется в качестве CSRF токена. Этот метод обеспечивает высокую степень безопасности, так как предполагает использование криптографически стойкого генератора случайных чисел.

2. Использование хэша от секретного значения: В этом методе генерации CSRF токена используется хэш от некоторого секретного значения, известного только серверу. Секретное значение может быть например, уникальным идентификатором сессии пользователя. Этот метод также обеспечивает хорошую степень безопасности, так как для подделки токена злоумышленнику необходимо знать секретное значение.

3. Генерация токена на основе времени: В этом методе генерации CSRF токена используется комбинация текущего времени и случайного числа. Такой токен может быть достаточно безопасным, если используется достаточно длинное случайное число и текущее время вместе с ним используется только один раз.

Веб-приложения могут выбирать один из этих методов генерации CSRF токена в зависимости от своих требований к безопасности и производительности.

CSRF токен - полезные рекомендации по использованию

1. Генерируйте уникальные CSRF токены для каждого запроса

Для того чтобы предотвратить подделку запросов, необходимо генерировать уникальные CSRF токены для каждого запроса. Это позволит серверу проверить, что запрос отправлен от реального пользователя, а не от злоумышленника, который пытается подделать запрос.

2. Храните CSRF токен в безопасном месте

CSRF токен должен быть хранится в безопасном месте, чтобы злоумышленники не смогли получить к нему доступ. Рекомендуется хранить токен в сессии или в cookie с флагом "Secure" и "HttpOnly". Это предотвратит возможность получения токена через XSS атаку.

3. Передавайте CSRF токен в каждый запрос

CSRF токен должен быть передан в каждый запрос, который мог изменять состояние сервера. Рекомендуется передавать токен через заголовок запроса или через параметр URL запроса. Важно также убедиться, что токен не будет передан в ссылках или в других небезопасных местах.

4. Проверяйте CSRF токен на стороне сервера

При получении запроса, сервер должен проверить, что CSRF токен совпадает с ожидаемым значением. Если токены не совпадают, запрос должен быть отклонен как потенциально поддельный. Рекомендуется использовать проверку на стороне сервера, чтобы убедиться, что токен не был подделан.

Следуя этим рекомендациям, вы можете эффективно защитить свое веб-приложение от атак CSRF с помощью CSRF токена. Не забывайте также обновлять токены при каждом входе в систему или смене пользовательской сессии.

Примеры использования CSRF токена в различных языках программирования

Веб-приложения могут использовать CSRF токен для проверки подлинности запросов и защиты от подделки запросов других сайтов.

Вот несколько примеров использования CSRF токена в различных языках программирования:

- PHP:

- Генерирование CSRF токена:

<?php session_start(); if (empty($_SESSION['csrf_token'])) { $_SESSION['csrf_token'] = bin2hex(random_bytes(32)); } $csrf_token = $_SESSION['csrf_token']; ?> - Добавление CSRF токена в каждый формируемый HTML форму:

<form method="post" action="process_form.php"> <input type="hidden" name="csrf_token" value="<?php echo $csrf_token; ?>"> <!-- ... остальные поля формы ... --> <input type="submit" value="Отправить"> </form>

- Проверка CSRF токена при обработке запроса:

<?php session_start(); if ($_SERVER['REQUEST_METHOD'] === 'POST' && isset($_POST['csrf_token']) && $_POST['csrf_token'] === $_SESSION['csrf_token']) { // Продолжаем обработку запроса // ... } else { // Обработка недопустимого запроса // ... } ?>

- Генерирование CSRF токена:

- Python (Django):

- Генерирование CSRF токена и его добавление в каждый формируемый HTML форму:

{% csrf_token %} <form method="post" action="process_form/"> <!-- ... остальные поля формы ... --> <input type="submit" value="Отправить"> </form> - Проверка CSRF токена при обработке запроса:

from django.views.decorators.csrf import csrf_protect, requires_csrf_token @csrf_protect def process_form(request): # ... return HttpResponse("Success") @requires_csrf_token def csrf_failure(request, reason=""): # Обработка недопустимого запроса # ...

- Генерирование CSRF токена и его добавление в каждый формируемый HTML форму:

- Java (Spring):

- Генерирование CSRF токена и его добавление в каждый формируемый HTML форму:

<form method="post" action="process_form"> <input type="hidden" name="${_csrf.parameterName}" value="${_csrf.token}"/> <!-- ... остальные поля формы ... --> <input type="submit" value="Отправить"> </form> - Настройка проверки CSRF токена в конфигурации приложения:

@Configuration @EnableWebSecurity public class WebSecurityConfig extends WebSecurityConfigurerAdapter { // ... protected void configure(HttpSecurity http) throws Exception { http // ... .csrf() .csrfTokenRepository(CookieCsrfTokenRepository.withHttpOnlyFalse()); } }

- Генерирование CSRF токена и его добавление в каждый формируемый HTML форму:

В каждом приведенном примере CSRF токен генерируется и хранится на сервере, а затем добавляется в каждую форму, отправленную пользователем. При обработке запросов сервер проверяет переданный CSRF токен со значением, хранящимся на сервере, чтобы убедиться, что запрос происходит от ожидаемого пользователя.

Использование CSRF токена является важной мерой безопасности и позволяет защитить веб-приложения от атак, связанных с подделкой запросов.

CSRF токен и его взаимодействие с другими механизмами безопасности

CSRF токен представляет собой случайное значение, которое включается в каждый запрос пользователя. Веб-приложение сохраняет это значение в специальном месте, обычно в cookies или в заголовках запроса, для последующего сравнения с переданным значением.

CSRF токен работает взаимодействуя с другими механизмами безопасности. Один из таких механизмов - это сессионные cookie. Когда пользователь аутентифицируется на веб-приложении, сессионный cookie создается и отправляется пользователю. Затем, в каждом запросе, веб-приложение валидирует сессионный cookie, чтобы убедиться, что запрос приходит от аутентифицированного пользователя.

Вместе с сессионным cookie, на каждую страницу, где может быть необходимо сгенерировать и отправить запрос, добавляется CSRF токен в форму. Веб-приложение использует CSRF токен для связывания текущей сессии пользователя с конкретным запросом. Когда пользователь отправляет форму с CSRF токеном, веб-приложение проверяет, совпадает ли CSRF токен в запросе с сохраненным значением в текущей сессии. Если значения совпадают, то запрос считается доверенным, а если значения не совпадают, запрос отклоняется как потенциально злонамеренный.

CSRF токен позволяет обезопасить пользователей от атак, которые могут попытаться использовать их аккаунт для отправки измененных запросов с их именем. В сочетании с другими механизмами безопасности, такими как аутентификация и авторизация, CSRF токен повышает уровень безопасности веб-приложений.

Как обнаружить уязвимости CSRF токена?

| Метод | Описание |

|---|---|

| Анализ исходного кода | Осуществите проверку исходного кода вашего веб-приложения на потенциальные уязвимости CSRF токена. Используйте поиск по ключевым словам, таким как "csrf" или "csrf_token", чтобы найти все участки кода, связанные с CSRF токеном. Убедитесь, что проверяются все формы и запросы, и что CSRF токен правильно генерируется и проверяется. |

| Тестирование при помощи инструментов для обнаружения уязвимостей | Используйте специальные инструменты для обнаружения уязвимостей CSRF токена, которые помогут вам автоматизировать процесс проверки безопасности. Некоторые из таких инструментов включают Burp Suite, OWASP ZAP и Acunetix. Они предоставляют функциональность для тестирования и анализа CSRF токенов в веб-приложениях. |

| Тестирование функциональности | Проведите тестирование функциональности веб-приложения, чтобы удостовериться, что CSRF токены правильно генерируются и проверяются при каждом запросе. Выполните различные действия, такие как отправка форм, переключения между страницами и выполнение других операций, и проверьте, что CSRF токены корректно используются для защиты от атак. |

Обнаружение и исправление уязвимостей CSRF токена является критическим шагом в обеспечении безопасности вашего веб-приложения. После обнаружения уязвимостей, убедитесь, что применены соответствующие исправления и защитные меры.

Какие существуют способы защиты от CSRF атак?

1. Использование CSRF токена:

Один из наиболее эффективных способов защиты от CSRF атак - это использование CSRF токена. При каждом запросе пользовательского веб-сайта генерируется уникальный токен, который затем добавляется к формам и запросам. Веб-приложение проверяет наличие и правильность токена перед обработкой запроса. Если токен отсутствует или не соответствует ожидаемому значению, запрос считается недействительным и отклоняется.

2. Проверка заголовка Referer:

Второй способ защиты от CSRF атак - это проверка HTTP заголовка Referer. Заголовок Referer содержит URL страницы, с которой был отправлен запрос. Веб-приложение может проверять, что Referer указывает на тот же домен, на котором расположено приложение. Если значение Referer не соответствует ожидаемому домену, запрос может быть отклонен.

3. Двухфакторная аутентификация:

Двухфакторная аутентификация - это еще один способ повысить безопасность от CSRF атак. При двухфакторной аутентификации пользователь должен предоставить два различных типа информации для аутентификации, например, пароль и одноразовый код, полученный через SMS или мобильное приложение. Если злоумышленник перехватывает сессию пользователя, у него не будет доступа к второму фактору аутентификации, что делает CSRF атаку более сложной.

4. Запрет запросов со сторонних источников:

Запрет запросов со сторонних источников, также известный как SameSite cookies attribute, - еще одна мера для защиты от CSRF атак. При использовании SameSite cookies attribute браузер отказывается отправлять куки веб-сайта в запросах, инициируемых со сторонних источников. Это позволяет защитить от CSRF атак, поскольку злоумышленники, не имеющие доступа к куки, не смогут автоматически подделывать запросы от имени пользователя.

5. Защита от загрузки сторонних данных:

Защита от загрузки сторонних данных - это еще одна мера, которую можно применить для защиты от CSRF атак. Она заключается в том, что веб-приложениям следует быть осторожными при загрузке сторонних данных с других доменов. Вместо загрузки и отображения сторонних данных напрямую, приложение может использовать прокси-сервер для получения и проверки этих данных перед их отображением пользователю.