В наши дни информация играет одну из ключевых ролей в различных сферах деятельности человека. Уверенность в сохранности данных стала неотъемлемой частью работы многих организаций и частных лиц. В связи с этим, вопросы безопасности и ограничения доступа к информации превратились в актуальную проблему, требующую внимания и комплексного подхода.

Одним из основных способов обеспечения безопасности данных является использование многоуровневой системы шифрования. Шифрование позволяет представить информацию в зашифрованном виде, который может быть прочитан только при наличии соответствующего ключа. Это обеспечивает защиту данных от несанкционированного доступа и снижает риск утечки информации.

Другой эффективный способ ограничения и безопасности данных - это использование механизма контроля доступа. Контроль доступа позволяет определить, какие пользователи и группы имеют право на доступ к определенным данным. Это позволяет предотвратить случайный или злонамеренный доступ к информации, обеспечивая ее конфиденциальность и целостность.

Еще одним способом ограничения и обеспечения безопасности данных является установка физических ограничений. Это может быть организация физической защиты серверных помещений или использование специального оборудования, такого как биометрические считыватели отпечатков пальцев или сканеры сетчатки глаза. Такие ограничения помогают предотвратить несанкционированный доступ к физическому оборудованию и защитить данные на самом базовом уровне.

Способы защиты данных: как обеспечить безопасность информации

Один из основных способов защиты данных - это использование паролей. Каждый пользователь должен иметь уникальный и сложный пароль, который состоит из разных типов символов и не является легко угадываемым. Регулярная смена пароля также может быть полезной, чтобы предотвратить его взлом.

Еще один важный способ обеспечения безопасности данных - это использование шифрования. Шифрование помогает преобразовать информацию в непонятный для посторонних вид, что делает ее недоступной для несанкционированного доступа. Существует много разных алгоритмов шифрования, таких как AES, RSA и другие.

Также для обеспечения безопасности данных рекомендуется регулярно создавать резервные копии информации. Это позволит восстановить данные в случае их потери или повреждения. Резервные копии можно создавать на внешних носителях или использовать облачное хранилище.

Один из эффективных способов защиты данных - это использование двухфакторной аутентификации. Это означает, что помимо пароля, пользователю необходимо предоставить дополнительное подтверждение своей личности, например, с помощью смс-кода или специального приложения.

Применение физических мер безопасности также может быть полезным. К ним относятся использование видеонаблюдения, биометрической аутентификации, контроля доступа и других технологий. Такие меры помогут предотвратить несанкционированный доступ к информации.

Важно также регулярно обновлять программное обеспечение и применять патчи безопасности. Разработчики постоянно работают над улучшением системы безопасности, выпуская исправления и обновления, которые помогают предотвратить возможные уязвимости и атаки.

В итоге, для обеспечения безопасности данных необходимо комбинировать различные способы защиты. Каждый из них имеет свои преимущества и недостатки, поэтому, используя несколько методов, можно значительно повысить надежность и сохранность информации.

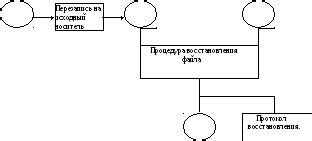

Бекапирование данных: сохранение и восстановление информации

Процесс бекапирования осуществляется с использованием специального программного обеспечения, которое позволяет создавать точные копии данных и сохранять их на внешних носителях, таких как жесткие диски, сетевые хранилища или облачные сервисы.

Бекапирование данных является неотъемлемой частью стратегии безопасности и позволяет минимизировать риски потери важной информации. От регулярности и правильности бекапирования зависит возможность восстановления данных в случае возникновения непредвиденных ситуаций, таких как сбои в работе оборудования, атаки вредоносных программ или человеческий фактор.

Для обеспечения полной сохранности данных рекомендуется использовать инкрементное бекапирование, когда создается полная копия первоначально и далее только измененные или добавленные данные. Это позволяет сократить необходимое время и объем ресурсов для проведения бекапирования, но при этом сохраняет возможность восстановления всей информации.

Дополнительно, рекомендуется создавать несколько независимых копий данных и хранить их в разных физических местах. Такой подход способствует обеспечению дополнительной защиты данных от физических повреждений, катастроф и других внешних факторов.

Бекапирование данных необходимо проводить регулярно, согласно установленному графику, и включать в комплекс мер по обеспечению безопасности информации. Такой подход позволяет обезопасить данные от потери или уничтожения и сохранить их в целостности и актуальности на протяжении длительного времени.

Аутентификация пользователей: контроль доступа к данным

Одним из наиболее распространенных способов аутентификации является использование пароля. Пользователю предоставляется возможность выбрать уникальный пароль, который должен быть достаточно сложным, чтобы предотвратить его взлом.

Однако паролями одного фактора уже недостаточно для обеспечения надежной аутентификации. Часто используется метод двухфакторной аутентификации, который требует от пользователя предоставить не только пароль, но и дополнительную информацию, такую как одноразовые коды, биометрические данные и т. д. Это значительно повышает безопасность и ersatz

Контроль доступа к данным также играет важную роль в обеспечении сохранности информации. После успешной аутентификации пользователю предоставляется уровень доступа, который определяет, какие данные он может просматривать и редактировать. Это позволяет ограничить возможность неавторизованного доступа и убедиться, что конфиденциальная информация остается защищенной.

Для обеспечения дополнительной безопасности могут применяться различные методы контроля доступа, такие как ролевая модель, где каждый пользователь получает набор определенных прав в соответствии со своей ролью в организации, или списки управления доступом (ACL), которые определяют, какие пользователи имеют доступ к определенным ресурсам.

В целом, аутентификация пользователей и контроль доступа к данным являются важными мерами для обеспечения сохранности информации. Использование надежных методов аутентификации и строгого контроля доступа помогает предотвратить несанкционированный доступ и минимизировать риски утечки или потери данных.

Шифрование данных: защита информации от несанкционированного доступа

Шифрование данных представляет собой процесс преобразования информации с использованием специального алгоритма, который делает ее непонятной для посторонних лиц. Только тот, у кого есть ключ для расшифровки, может получить доступ к этой информации.

| Преимущества шифрования данных: | Недостатки шифрования данных: |

|---|---|

| 1. Защита конфиденциальности информации. При использовании шифрования данные становятся непонятными и нечитаемыми для третьих лиц. | 1. Дополнительные затраты на вычислительные ресурсы. Шифрование требует использования дополнительных ресурсов процессора и памяти компьютера. |

| 2. Предотвращение несанкционированного доступа. Зашифрованные данные сложнее подделать или изменить без наличия ключа доступа. | 2. Возможность утраты ключа доступа. Если ключ для расшифровки данных утрачен или забыт, доступ к зашифрованной информации может быть невозможен. |

| 3. Соответствие нормативным требованиям. Многие нормативные акты и стандарты регулируют использование шифрования для защиты персональных данных и коммерческой информации. | 3. Возможность обхода шифрования. Некоторые методы шифрования могут быть взломаны или обходными путями получить доступ к зашифрованной информации. |

Шифрование данных может быть использовано для защиты информации в различных сферах, включая банковское дело, медицину, коммерцию и государственные организации. Оно позволяет обеспечить конфиденциальность, целостность и доступность данных, а также соблюдение требований информационной безопасности.

Физическая безопасность: защита от утери и кражи данных

Одной из главных угроз является утеря данных. Неосторожное обращение с носителями информации или ошибки в работе аппаратных устройств могут привести к потере всех хранившихся на них данных. Поэтому важно организовать надежную систему резервного копирования, чтобы в случае чего иметь возможность восстановить информацию.

Еще одной актуальной угрозой является кража данных. Возможности удаленного доступа и хранения информации открывают двери для хакеров и злоумышленников. Для защиты от несанкционированного доступа рекомендуется использовать различные системы шифрования и аутентификации, а также установить комплексные меры контроля доступа к физическим носителям данных, таким как замки и системы видеонаблюдения.

Кроме того, физическая безопасность также включает в себя защиту от различных видов природных и технических катастроф. Противопожарные системы, системы автоматического пожаротушения, а также специальные вентиляционные и кондиционирования системы помогают предотвратить повреждение данных в случае чрезвычайных ситуаций.

Важно помнить, что физическая безопасность данных является лишь одной из составляющих комплексного подхода к обеспечению безопасности информации. Комбинирование физических мер защиты с техническими и программными решениями позволяет создать надежную систему безопасности, способную обеспечить сохранность данных.

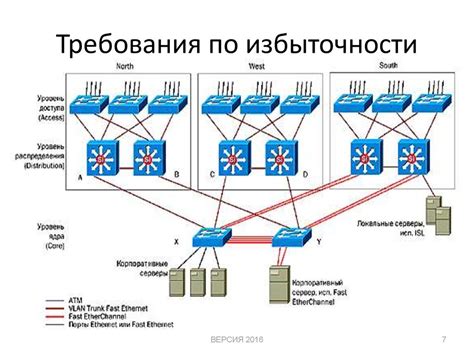

Защита сетевого соединения: контроль доступа в локальных и глобальных сетях

Контроль доступа в локальных и глобальных сетях – это механизм, позволяющий ограничивать доступ к ресурсам и данных сети только авторизованным пользователям. Благодаря правильной настройке контроля доступа, можно предотвратить несанкционированный доступ к конфиденциальной информации и защитить компьютерные системы от вредоносных атак.

Для контроля доступа в локальных сетях используются различные методы и технологии. Одним из самых распространенных является использование механизма аутентификации, который осуществляет проверку подлинности пользователя перед предоставлением доступа к ресурсам сети. Для этого могут применяться различные методы аутентификации, такие как пароль, смарт-карты, биометрические данные и другие.

Глобальные сети, включая Интернет, включают в себя множество узлов и устройств, а также множество пользователей. В такой среде крайне важно обеспечить безопасность данных и защитить сетевое соединение от внешних угроз. Для этого применяются специальные средства, такие как фаерволы и системы обнаружения вторжений. Фаерволы контролируют трафик, проходящий через сеть, и позволяют настроить правила, определяющие, какие типы данных и какие пользователи могут получать доступ к определенным ресурсам. Системы обнаружения вторжений позволяют обнаружать попытки несанкционированного доступа к сети и предпринимать соответствующие меры для обеспечения безопасности.

Защита сетевого соединения – это важная составляющая общей системы безопасности данных. Контроль доступа в локальных и глобальных сетях позволяет предотвратить утечку конфиденциальной информации, а также защитить системы и данные от внешних угроз. Правильная настройка механизмов контроля доступа и использование современных технологий позволяют создать надежную сетевую инфраструктуру, гарантирующую сохранность информации.

Антивирусные программы и брандмауэры: обеспечение безопасности от вредоносных программ

Для обеспечения безопасности от вредоносных программ используются антивирусные программы и брандмауэры. Антивирусные программы предназначены для обнаружения и удаления вирусов, троянов, червей и других вредоносных объектов. Они анализируют файлы и активно сканируют систему на предмет наличия угроз. В случае обнаружения подозрительных объектов антивирусная программа предпринимает соответствующие действия для их нейтрализации.

Брандмауэр – это программное или аппаратное средство, предназначенное для контроля и фильтрации сетевого трафика. Он обеспечивает контроль доступа к ресурсам сети и предотвращает несанкционированный доступ извне. Брандмауэр также отслеживает и контролирует сетевые соединения, фильтрует пакеты данных по различным правилам и блокирует потенциально опасные соединения.

Сочетание антивирусной программы и брандмауэра позволяет достичь комплексной защиты от различных видов вредоносных программ. Антивирусная программа обеспечивает высокий уровень защиты от вирусов и других вредных объектов, а брандмауэр обеспечивает контроль и фильтрацию сетевого трафика.

Однако, для максимальной эффективности необходимо выбирать антивирусную программу и брандмауэр с учетом особенностей компьютерной системы и требований пользователя. Важно пользоваться лицензионным программным обеспечением и регулярно обновлять его, чтобы быть защищенным от новых видов угроз.

| Преимущества использования антивирусных программ и брандмауэров: | Недостатки использования антивирусных программ и брандмауэров: |

|---|---|

| 1. Обнаружение и удаление вредоносных программ | 1. Возможность ложных срабатываний |

| 2. Контроль и фильтрация сетевого трафика | 2. Необходимость регулярного обновления программного обеспечения |

| 3. Защита от несанкционированного доступа | 3. Затраты на приобретение лицензионного программного обеспечения |

В целом, использование антивирусных программ и брандмауэров играет важную роль в обеспечении безопасности данных и предотвращении угроз для компьютерной системы. Комбинированное применение этих средств позволяет достичь оптимальной безопасности и гарантировать сохранность информации.

Аудит безопасности: контроль и обнаружение угроз данных

Аудит безопасности включает в себя проверку соответствия системы требованиям безопасности, анализ защищенности данных, обнаружение уязвимостей и потенциальных угроз, а также оценку рисков безопасности.

Проведение аудита безопасности включает в себя несколько этапов. Сначала осуществляется сбор информации о системе, включая конфигурационные файлы, настройки безопасности, записи журналов и другие данные. Затем проводится анализ полученной информации с целью выявления потенциальных уязвимостей и угроз безопасности.

Для обнаружения угроз данных широко используются специализированные программные средства, такие как системы обнаружения вторжений (IDS) или системы управления угрозами (SIEM). Эти инструменты позволяют мониторить активность системы, анализировать события и обнаруживать подозрительную активность.

Кроме того, проведение аудита безопасности включает в себя оценку эффективности применяемых мер безопасности. Это может быть анализ соответствия системы требованиям нормативных актов, проверка исполнения политик безопасности, а также проведение тестирования на проникновение для определения уровня уязвимости системы.

Результаты аудита безопасности могут быть использованы для определения стратегии улучшения безопасности системы, принятия решений по повышению уровня защищенности данных и для доказательства соответствия системы требованиям безопасности при получении сертификации.

Физическая безопасность серверов: защита от физических воздействий

Существует несколько способов обеспечения физической безопасности серверов. Первым и наиболее очевидным является размещение серверов в специально оборудованных помещениях. Эти помещения должны быть защищены от несанкционированного доступа. Для этого используются такие меры, как системы видеонаблюдения, контроль доступа с использованием электронных карт и отпечатков пальцев, а также ограничение доступа к серверам только уполномоченному персоналу.

Еще одним способом обеспечения физической безопасности серверов является использование резервного копирования и репликации данных. Если основной сервер становится недоступным из-за физических повреждений, данные всегда останутся доступными благодаря наличию резервной копии или дублирующего сервера.

Кроме того, стоит охранять серверы от воздействия различных физических факторов, таких как пожар, затопление или электромагнитные помехи. Для этого необходимо применять специальные средства защиты, такие как системы пожаротушения, системы аварийного отключения электропитания или экранирование от магнитных полей.

В современных условиях, когда киберугрозы становятся все более хитрыми и изощренными, обеспечение физической безопасности серверов является неотъемлемой частью комплексной защиты информации. Это позволяет предотвратить несанкционированный доступ к серверам и обеспечить сохранность и целостность данных.

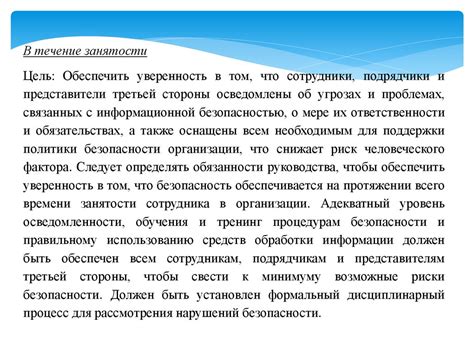

Политики безопасности: создание правил и инструкций для сотрудников

Создание политик безопасности является неотъемлемой частью стратегии защиты данных. При разработке данных политик необходимо учитывать конкретные требования и потребности организации. Каждая компания имеет свои особенности и угрозы, поэтому политики безопасности должны быть индивидуальными и адаптированными под ее потребности.

В разработке политик безопасности должны участвовать различные уровни управления компанией. Руководство компании должно участвовать в выработке стратегии безопасности и определении общих принципов. После этого создается команда, которая будет отвечать за разработку и внедрение политик безопасности.

Одной из основных задач при разработке политик безопасности является обеспечение безопасного использования информационных ресурсов компании. Политика должна содержать четкие правила по использованию компьютеров, сетей, электронной почты и других средств связи.

Также необходимо учесть физическую безопасность. Работники компании должны быть ознакомлены с правилами по охране помещений и оборудования, а также средствами обеспечения физической безопасности, такими как пропускной режим и видеонаблюдение.

В политике безопасности должны быть определены права и ответственность сотрудников в отношении информационных ресурсов компании. Необходимо четко прописать правила по обработке, хранению и передаче конфиденциальной информации. Также важно определить ответственность за нарушение политики безопасности и последствия, которые могут быть применены.

Для обеспечения эффективности политик безопасности необходимо проводить регулярное обучение сотрудников. Разрабатывается программа обучения, включающая в себя информацию о правилах безопасности и методах защиты данных. Также регулярно проводятся тренировочные сессии и тестирование знаний сотрудников.

Основная цель политик безопасности - обеспечить сохранность данных и защиту информационных ресурсов компании от угроз. Правильно разработанные политики безопасности помогут снизить риски, связанные с возможностью несанкционированного доступа к информации и ее утрату.

Обучение и обновление: постоянное повышение компетенции в области безопасности

Одним из основных мер безопасности является состояние компетенции в области безопасности. Чтобы успешно защищать данные, необходимо постоянно совершенствовать свои навыки и знания. Поддерживать обучение и обновление в данной области – это как мышцы, которые требуют постоянных тренировок для сохранения силы и готовности к действию.

Поддерживать высокий уровень компетенции можно несколькими способами:

| Способ | Преимущества |

|---|---|

| Курсы и обучающие программы | Позволяют получить актуальные знания и практические навыки от экспертов в области безопасности данных. |

| Сертификации | Подтверждают профессиональные знания и опыт работы в данной области. |

| Участие в конференциях и семинарах | Позволяет быть в курсе последних тенденций и обмениваться опытом с другими специалистами. |

| Чтение специализированной литературы | Предоставляет основы и глубину знаний в области безопасности данных. |

Помимо перечисленных способов, важно также изучать и анализировать актуальные случаи нарушения безопасности данных. Это позволит извлечь уроки из ошибок других и предотвратить их повторение в своей работе.

В итоге, постоянное повышение компетенции в области безопасности – это одна из основных гарантий сохранности информации. Необходимо оставаться в курсе последних изменений и стремиться к профессиональному развитию, чтобы успешно справляться с вызовами современного мира.