Современный мир информационных технологий предоставляет широкие возможности для доступа к информации. Однако, охрана личных данных и конфиденциальность информации становятся все более важными вопросами в современном обществе. Защищенные информационные базы данных являются надежным средством хранения и обработки данных, и обеспечение безопасного доступа к ним становится актуальной задачей.

Существует несколько эффективных способов доступа к защищенной информационной базе данных. Один из них - использование двухфакторной аутентификации. При таком подходе, чтобы получить доступ к защищенным данным, пользователю необходимо предоставить две формы идентификации - обычно это пароль и код, получаемый на мобильное устройство. Этот метод считается одним из самых безопасных, так как совмещает два разных способа проверки подлинности пользователя.

Еще одним эффективным способом доступа к защищенной информационной базе данных является использование виртуальной частной сети (VPN). VPN создает защищенное соединение между пользователем и базой данных, обеспечивая шифрование данных и скрытие реального IP-адреса пользователя. Такой способ позволяет обойти возможные угрозы безопасности сети и безопасно работать с защищенными данными из любого места.

Также, для доступа к защищенной информационной базе может использоваться физическая аутентификация, например, с помощью биометрических технологий. Этот подход основан на использовании уникальных физиологических или поведенческих характеристик пользователя, таких как отпечаток пальца или форма лица. Такая система представляет высокий уровень безопасности, так как такие данные трудно подделать или потерять.

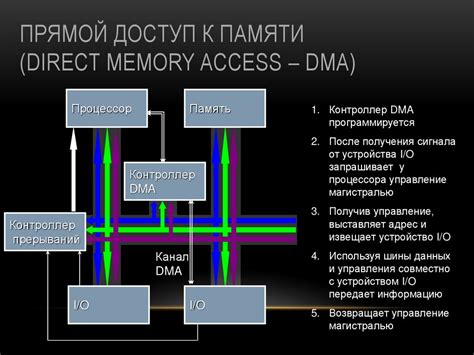

Прямой доступ к защищенной информационной базе

Прямой доступ обычно требует наличия специального программного обеспечения, которое используется для установления соединения с базой данных. Зачастую это клиент-серверное приложение или интерфейс командной строки.

При использовании прямого доступа необходимо обеспечить надежность и безопасность соединения. Для этого может применяться шифрование данных и аутентификация пользователей.

| Преимущества прямого доступа | Недостатки прямого доступа |

|---|---|

|

|

Прямой доступ к защищенной информационной базе может быть полезен в случаях, когда требуется максимальная производительность и гибкость при работе с данными. Однако, его использование требует определенных знаний и навыков, а также строгого соблюдения мер безопасности.

Методы обеспечения безопасности при прямом доступе

- Идентификация и аутентификация пользователей. Для прямого доступа к защищенным данным необходимо установить личность и подлинность пользователей. Для этого применяются различные методы идентификации, такие как пароль, PIN-код, отпечаток пальца и т.д. Аутентификация осуществляется на основе подтверждения идентификационных данных.

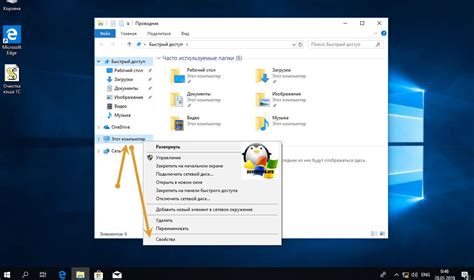

- Определение уровней доступа. Чтобы предотвратить несанкционированный доступ к защищенным данным, необходимо определить уровни доступа для пользователей. Различные пользователи или группы пользователей могут иметь разные уровни доступа в зависимости от их роли и разрешений.

- Шифрование данных. Важным методом обеспечения безопасности является шифрование данных. Это процесс преобразования информации в нечитаемую форму, которая может быть восстановлена только с использованием правильного ключа. Шифрование данных защищает их от несанкционированного доступа и обеспечивает конфиденциальность.

- Установка физических барьеров. Для обеспечения безопасного прямого доступа к защищенным данным необходимо создать физические барьеры. Это могут быть турникеты, замки, кодовые замки и другие физические средства, которые ограничивают доступ и предотвращают несанкционированное проникновение в помещение.

- Мониторинг и регистрация. Методы мониторинга и регистрации позволяют отслеживать действия пользователей при прямом доступе к защищенной информационной базе. Это помогает выявить несанкционированный доступ или потенциальные угрозы безопасности и принять соответствующие меры.

Каждый из этих методов играет важную роль в обеспечении безопасности при прямом доступе к защищенной информационной базе. Их комбинированное использование позволяет обеспечить высокий уровень защиты данных и предотвратить возможные угрозы безопасности.

Удаленный доступ к защищенной информационной базе

С развитием технологий все больше организаций сталкиваются с необходимостью предоставления удаленного доступа к защищенной информационной базе. Это обусловлено целым рядом причин, таких как распределенные команды, работа на удаленных объектах, повышение эффективности работы и другие.

Удаленный доступ позволяет сотрудникам получать доступ к информационной базе, находясь в любой точке мира, при необходимости. Однако, такой доступ должен быть защищенным, чтобы предотвратить возможные угрозы и несанкционированный доступ.

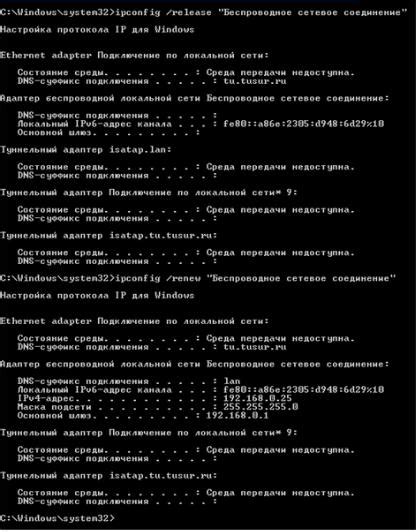

Существует несколько методов обеспечения удаленного доступа к защищенной информационной базе. Один из наиболее распространенных методов - это использование виртуальной частной сети (ВПН). ВПН обеспечивает шифрование передаваемых данных и создает защищенный канал связи между удаленным сотрудником и информационной базой компании. Такой подход позволяет сотрудникам работать в надежном окружении, обеспечивает конфиденциальность и интегрируется со существующими системами защиты.

Другим методом является использование двухфакторной аутентификации. Этот подход требует от пользователя предоставить две формы аутентификации: обычно это пароль и одноразовый код, который генерируется на мобильном устройстве. Таким образом, даже если злоумышленник узнает пароль, ему все равно будет трудно получить доступ к информационной базе, так как ему понадобится еще один уровень аутентификации.

Какими бы способами ни обеспечивался удаленный доступ к защищенной информационной базе, важно помнить о необходимости регулярного обновления системы защиты и защиты от вредоносных программ. Безопасность должна быть высшим приоритетом для всех организаций, чтобы предотвратить утечку конфиденциальных данных и сохранить репутацию компании.

Использование виртуальной частной сети (VPN)

Одной из главных причин использования VPN является обеспечение конфиденциальности информации. Все данные, передаваемые через VPN, защищены с помощью шифрования, что делает их непригодными для чтения третьими лицами. Таким образом, VPN позволяет обойти возможные угрозы безопасности, такие как незащищенные Wi-Fi сети или перехват данных злоумышленниками.

Кроме того, VPN позволяет обходить географические ограничения при доступе к определенным ресурсам. С помощью VPN можно изменить виртуальное местоположение, что позволяет получить доступ к блокированным сайтам или сервисам в определенных регионах. Это особенно полезно при работе с международными организациями или при необходимости обходить цензуру.

Для использования VPN необходимо установить специальное программное обеспечение или приложение на устройство. После настройки соединения, все интернет-трафик проходит через зашифрованный туннель, обеспечивая безопасность и конфиденциальность.

Однако следует учитывать, что использование VPN может замедлить скорость передачи данных из-за дополнительных этапов шифрования и дешифрования. Также необходимо выбирать надежного провайдера VPN, чтобы избежать утечки информации или неправомерного доступа к вашим данным.

В целом, VPN является надежным и эффективным способом получения доступа к защищенной информационной базе. Он обеспечивает безопасность и конфиденциальность данных, а также позволяет обходить географические ограничения при работе с важными ресурсами.

Аутентификация двухфакторной передачи данных (2FA)

Классическая форма аутентификации основана на проверке пароля или логина. Однако, такая система может быть недостаточно надежной, так как злоумышленник может узнать или украсть эти данные. Чтобы усилить защиту, была разработана аутентификация двухфакторной передачи данных.

2FA включает в себя два разных компонента для проверки подлинности пользователя. Обычно это что-то, что пользователь знает (например, пароль) и что-то, что пользователь имеет (например, мобильное устройство).

Основная идея 2FA состоит в том, чтобы требовать от пользователя предоставить дополнительное подтверждение после успешного ввода пароля. Это может быть одноразовый код, отправленный на телефон, отпечаток пальца или сетевой ключ.

Преимущества 2FA очевидны. Даже если злоумышленнику удастся узнать пароль пользователя, он не сможет пройти аутентификацию без второго фактора. Повышение уровня безопасности информационной системы минимизирует риск несанкционированного доступа и утечки данных.

Использование защищенных каналов передачи данных

Защищенные каналы передачи данных обеспечивают конфиденциальность, целостность и аутентичность информации, а также защищают от несанкционированного доступа и модификации данных.

Существует несколько способов создания защищенных каналов передачи данных:

- Использование протоколов шифрования. Шифрование позволяет зашифровать передаваемую информацию таким образом, что ее смогут прочитать только уполномоченные получатели.

- Использование VPN-соединений. Виртуальные частные сети (VPN) создают защищенный туннель между отправителем и получателем, через который передается зашифрованная информация.

- Использование протоколов безопасной передачи данных. Например, протоколы HTTPS и SFTP позволяют передавать информацию по защищенным каналам, используя SSL-или TLS-шифрование.

- Использование физических средств защиты передачи данных. Например, сетевые шлюзы с защитой информации или системы, обеспечивающие физическую изоляцию передачи данных.

Важно отметить, что использование защищенных каналов передачи данных необходимо в ситуациях, когда информация является конфиденциальной или критически важной, и ее утечка или модификация могут негативно сказаться на деятельности организации или пользователя.

Таким образом, использование защищенных каналов передачи данных является неотъемлемой составляющей эффективных способов доступа к защищенной информационной базе.

Шифрование данных при передаче

Существует несколько методов шифрования данных при передаче:

- Симметричное шифрование: при этом методе используется один и тот же ключ для шифрования и расшифрования данных. Данный метод хорошо подходит для передачи информации внутри одной системы, однако может быть неэффективным при передаче данных между различными системами, так как требует согласования и хранения общего ключа.

- Асимметричное шифрование: данный метод использует две различных ключевые пары - публичный и приватный ключи. Публичный ключ используется для шифрования данных, а приватный ключ - для их расшифрования. Такой подход позволяет обеспечить безопасную передачу данных между различными системами без необходимости обмена и хранения общего ключа.

- Шифрование с использованием сертификатов: при этом методе данные шифруются с помощью приватного ключа, который хранится на защищенном устройстве - сертификате. Расшифровка данных происходит с использованием соответствующего публичного ключа, который доступен всем пользователям.

- Шифрование с использованием протокола SSL/TLS: данный протокол обеспечивает защищенное соединение между клиентом и сервером. При его использовании данные автоматически шифруются перед передачей и расшифровываются после получения, обеспечивая безопасность передаваемой информации.

Выбор метода шифрования данных при передаче зависит от конкретных требований и особенностей системы. Важно использовать надежные алгоритмы шифрования и соблюдать необходимые меры безопасности для защиты информационной базы.

Использование протоколов передачи данных с проверкой целостности

В современном информационном обществе безопасность и целостность данных стали одной из важнейших задач для любой организации. Для обеспечения безопасной передачи данных были разработаны протоколы, которые позволяют не только передавать информацию, но и гарантировать ее целостность.

Одним из таких протоколов является протокол TCP/IP. Он обеспечивает надежность передачи данных, проверяя их целостность с помощью специальных контрольных сумм. Каждый пакет данных сопровождается этой контрольной суммой, которая вычисляется на основе содержащейся в пакете информации. При получении пакета, протокол TCP/IP вычисляет контрольную сумму для полученных данных и сравнивает ее с той, которая была отправлена. Если контрольные суммы не совпадают, значит, данные были повреждены или изменены в процессе передачи, и пакет считается недостоверным.

Еще одним протоколом, который обеспечивает проверку целостности данных, является протокол SSL/TLS. Он шифрует данные перед их передачей и использует цифровые сертификаты для проверки подлинности сервера. При этом протокол проверяет, были ли данные изменены или подделаны в процессе передачи. В случае обнаружения нарушений, соединение разрывается.

Использование протоколов передачи данных с проверкой целостности является важным элементом обеспечения безопасности информации. Они позволяют предотвращать повреждение или изменение данных в процессе передачи и обеспечивают гарантии надежности и целостности передаваемой информации.