Если вы работаете с программированием на языке Lua, то, вероятно, вам известно, что стиллеры - это зловредные программы, которые предназначены для кражи вашего кода. Они могут быть чрезвычайно опасными для ваших проектов и может привести к серьезным последствиям, включая утечку конфиденциальной информации.

Проверка наличия стиллера в вашем lua файле является важной задачей для обеспечения безопасности вашего кода. Существует несколько способов, которые вы можете использовать для определения наличия стиллера в lua файле.

1. Использование антивирусного ПО. Одним из наиболее простых способов проверки файла на наличие стиллера является использование антивирусного программного обеспечения. Современные антивирусные программы могут обнаружить и предупредить о наличии стиллера или других вредоносных программ в вашем файле.

2. Изучение кода файла. Если у вас есть опыт программирования на языке Lua, вы можете вручную изучить код файла на предмет подозрительных фрагментов. Обратите внимание на любые нестандартные или недокументированные функции, вызовы операционной системы или другие подозрительные участки кода.

3. Использование специализированных инструментов. Существуют специализированные инструменты, которые могут помочь вам обнаружить стиллеры в вашем lua файле. Например, некоторые инструменты могут проанализировать файл и определить, является ли он стиллером или нет, основываясь на его поведении или характеристиках.

Прежде чем использовать эти способы, не забывайте о важности безопасности вашего компьютера. Убедитесь, что вы используете надежное антивирусное программное обеспечение и всегда обновляете его до последней версии. Также помните, что наличие стиллера в файле может быть лишь одним из признаков его вредного характера, и вам может потребоваться дополнительный анализ для выявления других угроз.

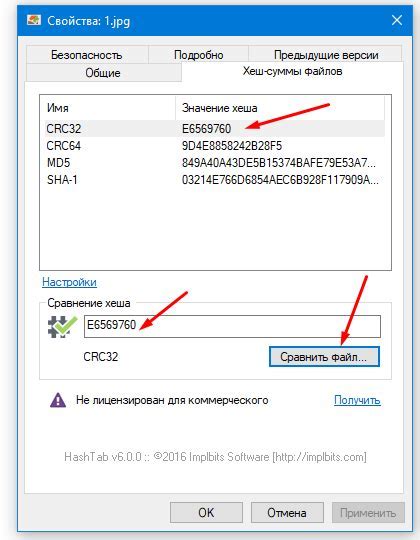

Первый шаг: Проверка целостности файла

Перед тем как начать проверять lua файл на наличие стиллера, необходимо убедиться в его целостности. Ведь, в случае, если файл был изменен или поврежден, результаты проверки могут оказаться неправдоподобными или недостоверными.

Проверка целостности файла осуществляется путем сравнения его хеш-суммы с известной хеш-суммой оригинального файла. Хеш-сумма это уникальная строка символов фиксированной длины, которая вычисляется на основе содержимого файла с помощью определенного алгоритма.

Существует множество программ и онлайн-сервисов, которые предоставляют возможность вычислить хеш-сумму файла. Некоторые из них позволяют сравнить вычисленную хеш-сумму с известной, что позволит определить целостность файла.

Важно помнить, что для каждого файла существует уникальная хеш-сумма, поэтому при выполнении проверки целостности необходимо использовать хеш-сумму именно оригинального файла. Она может быть предоставлена разработчиком программы или получена из надежного источника, такого как официальный сайт или хранилище файлов.

Второй шаг: Поиск подозрительного кода

После того, как мы установили среду выполнения LUA и загрузили анализатор кода, мы готовы приступить к проверке нашего файла на наличие стиллера.

1. Откройте редактор и загрузите проверяемый LUA файл.

2. Визуально просмотрите код и обратите внимание на следующие признаки, которые могут указывать на наличие стиллера:

| Признак | Объяснение |

| Неизвестные или непонятные функции | Если вы обнаружите функции, которые вам неизвестны или которые имеют странное название, это может быть признаком вредоносности. |

| Шифрование или сжатие кода | Если код обнаруживает попытки шифрования или сжатия, это может говорить о том, что автор пытается скрыть вредоносную функциональность. |

| Сетевые запросы или передача данных | Если файл осуществляет сетевые запросы или передает данные на удаленные сервера, это может указывать на наличие малвари или стиллера. |

| Использование системных функций | Если код использует системные функции или интерфейсы операционной системы без явных причин, это может быть подозрительным. |

3. Используйте анализатор кода, чтобы проверить файл на наличие подозрительного поведения и функциональности.

Если вы обнаружили подозрительный код или признаки вредоносности, рекомендуется удалить файл и принять меры по обеспечению безопасности вашей системы.

Важно помнить, что эти шаги лишь помогут выявить потенциально опасный код, и настоятельно рекомендуется обратиться за дополнительной помощью специалистов в области безопасности информационных технологий, если у вас возникнут подозрения на наличие стиллера или другого вредоносного кода.

Третий шаг: Проверка списка подключенных модулей

Откройте ваш Lua файл в любом текстовом редакторе.

Прокрутите файл вниз и найдите раздел, где происходит подключение модулей с помощью функции require. Обычно это происходит в начале файла.

Проанализируйте список подключенных модулей и проверьте каждый из них на предмет подозрительного кода или неожиданной функциональности. Обратите внимание на модули, которые вы не помните подключали и которые могут представлять риск для безопасности.

Убедитесь, что все подключаемые модули являются официальными и безопасными. Потенциально опасные модули могут содержать вредоносный код или использовать уязвимости.

Если вы обнаружили подозрительный модуль, удалите его из вашего Lua файла или замените его на официальную и безопасную альтернативу.

После завершения данного шага, вы будете знать, что все подключенные модули в вашем Lua файле являются безопасными и не представляют угрозы для вашей системы или данных.

Четвертый шаг: Анализ функций и переменных

После того, как вы ознакомились с основной структурой и общим содержанием кода в файле Lua, следующим шагом будет анализ функций и переменных. Этот шаг позволяет выявить потенциальные уязвимости и определить, присутствует ли в файле стиллер.

Внимательно изучите все функции, присутствующие в коде. Обратите внимание на то, какие данные передаются в функцию и что она с ними делает. Если функция представляет потенциальную угрозу, то это может быть признаком наличия стиллера.

Также обратите внимание на все переменные, используемые в файле. Проверьте, откуда они получают значения и какие операции выполняются с этими значениями. Если переменная используется для записи или чтения конфиденциальной информации, то это может быть признаком стиллера.

Важно отметить, что анализ функций и переменных является достаточно сложной задачей и требует опыта в программировании на языке Lua. Если вы не уверены в своих навыках, рекомендуется обратиться к специалисту по безопасности программного обеспечения.

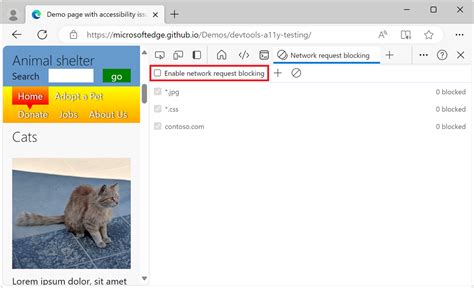

Пятый шаг: Проверка наличия сетевых запросов

Для начала, откройте lua файл в текстовом редакторе и выполните поиск по ключевым словам, связанным с сетевыми запросами, такими как: "http.", "https.", "curl", "socket", "internet.request".

Обратите внимание на строки кода, содержащие эти ключевые слова. Расшифруйте строки, если они зашифрованы или закодированы. Внесите изменения в код, чтобы временно отключить сетевые запросы и проверить, как он будет работать без них.

После того, как вы проанализировали все строки кода, связанные с сетевыми запросами, выполните тестовый запуск данных изменений. Обратите внимание на любые ошибки или изменения в функциональности программы, которые могут указывать на наличие стиллера.

Если после временного отключения сетевых запросов программа продолжает работать корректно, скорее всего стиллера в ней нет. Однако, это не исключает возможности наличия скрытых механизмов передачи данных или отложенных сетевых запросов. В таком случае, рекомендуется провести более детальный анализ кода и использовать специализированные инструменты для обнаружения сетевых активностей.

Не забывайте сохранять каждый шаг проверки и анализа lua файла, чтобы иметь возможность вернуться к предыдущему состоянию, если ваши изменения приведут к нежелательным последствиям.

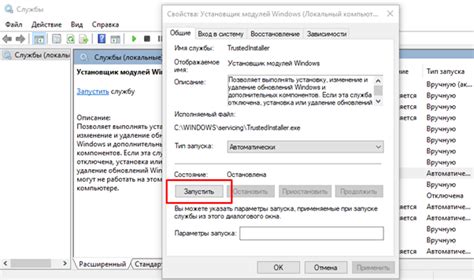

Шестой шаг: Проверка системных вызовов

Для начала, обратите внимание на вызовы, такие как os.execute, io.popen или os.execute, которые могут использоваться для выполнения команд в командной строке.

Другими подозрительными вызовами являются io.open или io.write, которые могут использоваться для чтения или записи внешних файлов системы.

Также обратите внимание на использование функций debug.debug или debug.traceback, которые могут предоставлять дополнительную информацию об уязвимостях в системе.

Очень важно просмотреть все вызовы системных функций в коде Lua файла и проверить, имеют ли они легитимное назначение. Если вы заметите вызовы, которые выглядят подозрительно или несоответствуют функциональности вашего приложения, это может свидетельствовать о наличии стиллера или других вредоносных действий.

Важно помнить, что не все системные вызовы являются вредоносными, и некоторые из них могут быть необходимы для правильной работы вашего приложения. Поэтому при анализе кода Lua файла необходимо проявлять внимательность и оценивать контекст использования каждого вызова.

Если вы обнаружите подозрительные системные вызовы, вам следует тщательно изучить их цель и контекст использования. При необходимости можно обратиться к дополнительным ресурсам и сообществу Lua-разработчиков для получения советов по обработке таких вызовов.

Проверка системных вызовов поможет вам обеспечить безопасность вашего приложения на Lua и избежать угроз, связанных с стиллерами и другими видами вредоносного ПО.

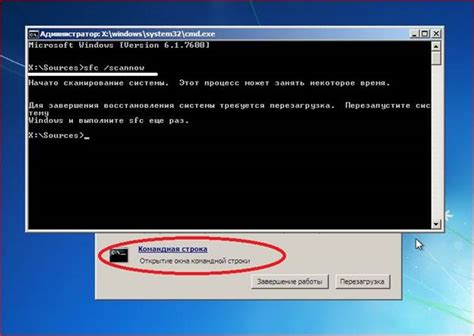

Седьмой шаг: Запуск файлов в контролируемой среде

Перед запуском файла в контролируемой среде, необходимо убедиться, что в системе установлены все необходимые зависимости и настройки.

Далее можно создать тестовую среду, в которой будет запускаться файл. В эту среду можно добавить специальные механизмы мониторинга и анализа поведения файла. Такие механизмы помогут выявить подозрительные или вредоносные действия, которые может выполнять lua файл.

- Создайте тестовую среду с помощью специальных библиотек и инструментов.

- Запустите lua файл в этой среде и наблюдайте за его поведением.

- Анализируйте полученные результаты и ищите подозрительные операции или функции, которые могут указывать на наличие стиллера.

При анализе поведения файла может быть полезно обратить внимание на следующие факторы:

- Сетевые запросы или установка соединений.

- Использование нелегитимных API или функций, связанных с доступом к файловой системе.

- Попытки скрыть своё присутствие или защититься от обнаружения.

- Обмен данными или взаимодействие с другими файлами или процессами.

Восьмой шаг: Использование антивирусного программного обеспечения

Проверка lua файлов на наличие стиллера может быть сложной задачей, особенно для новичков. Однако использование антивирусного программного обеспечения может значительно облегчить этот процесс и обеспечить дополнительную защиту от вредоносного ПО.

Антивирусное программное обеспечение активно сканирует файлы на наличие известных вирусов и других вредоносных программ. Оно использует базу данных сигнатур вредоносного ПО, которая регулярно обновляется, чтобы распознавать новые угрозы.

Чтобы проверить lua файл на наличие стиллера с использованием антивирусного программного обеспечения, следуйте следующим шагам:

- Установите на свой компьютер антивирусное программное обеспечение. Выберите известное и надежное решение с хорошо обновляемой базой данных.

- Откройте программу и выберите опцию для сканирования файлов.

- Выберите папку или файл, содержащий lua файлы, которые вы хотите проверить на наличие стиллера.

- Запустите сканирование и дождитесь завершения процесса.

- Просмотрите результаты сканирования. Антивирусное программное обеспечение должно показать, если найдены какие-либо угрозы.

- Если антивирусное программное обеспечение обнаруживает какие-либо потенциальные угрозы, примите меры для удаления или карантина обнаруженных файлов.

- Повторите процесс со всеми lua файлами, которые вы хотите проверить.

Не забывайте, что антивирусное программное обеспечение не всегда может распознать все виды вредоносного ПО. Оно может не обнаруживать новые или непопулярные угрозы, поэтому важно быть внимательным и следить за любыми подозрительными файлами или активностью на вашем компьютере.

Использование антивирусного программного обеспечения в сочетании с другими методами проверки файлов на наличие стиллера может помочь обеспечить дополнительную защиту вашей системы от вредоносного ПО.