Случается, что пользователи Сека хотят зайти на аккаунт другого человека по разным причинам. Это может быть необходимо для помощи в управлении аккаунтом, решении каких-то проблем или просто из любопытства. Но как это сделать без доступа к паролю и логину?

Существуют различные способы зайти на другой аккаунт Сека, но мы рекомендуем использовать метод, который совмещает простоту и безопасность. Вам потребуется надежный компьютер или смартфон, а также доступ к интернету.

Прежде всего, убедитесь, что вы действительно имеете разрешение владельца аккаунта на доступ к его учетной записи. Несанкционированный доступ к аккаунту может быть незаконным и наказуемым по закону. Используйте эту информацию ответственно и только с согласия всех заинтересованных сторон.

Как осуществить вход на чужой аккаунт Сека

Если у вас есть легальные причины для доступа к аккаунту Сека, например, вы являетесь владельцем этого аккаунта, но забыли пароль или учетные данные, есть несколько вариантов, которые можно попробовать.

| Вариант | Описание |

|---|---|

| 1 | Попробуйте восстановить пароль через электронную почту или номер телефона, связанные с аккаунтом Сека. |

| 2 | Обратитесь в службу поддержки Сека, чтобы запросить помощь во восстановлении доступа к аккаунту. |

| 3 | Если ваша цель - просто получить информацию о чужом аккаунте Сека, попробуйте обратиться непосредственно к владельцу аккаунта и попросить его поделиться нужными данными. |

Если вы не имеете законных прав на доступ к чужому аккаунту Сека, не рекомендуется предпринимать какие-либо действия, чтобы взломать или получить несанкционированный доступ к нему. Это противозаконно и может повлечь серьезные последствия.

Выяснение подробной информации о целевом аккаунте

Прежде чем приступить к взлому аккаунта Сека, полезно получить как можно больше информации о целевом аккаунте. Это поможет вам лучше понять, какие методы и уязвимости можно использовать для взлома.

Первым шагом является сбор базовой информации о целевом аккаунте, такой как имя пользователя и электронная почта. Важно помнить, что сбор информации о кому-либо без их разрешения является незаконным и может иметь серьезные последствия.

Если у вас уже есть доступ к аккаунту Сека, вы можете перейти в раздел "Профиль" и найти там полезную информацию. Обратите внимание на такие данные, как дата рождения, город проживания, номер телефона и прочее. Эти сведения могут быть использованы для взлома аккаунта с помощью социальной инженерии или методов восстановления пароля.

Если у вас нет доступа к аккаунту, можете попробовать найти информацию о целевом пользователе на других платформах. Просмотрите его/ее профили в социальных сетях, блоги, форумы и т.д. Многие пользователи используют одинаковые ники, пароли или личную информацию на различных платформах, что может помочь вам получить доступ к аккаунту Сека.

Не забывайте также использовать поисковые системы для поиска любой публичной информации о целевом аккаунте. Введите его/ее имя, электронную почту или другие идентификационные данные в поисковую строку и изучите результаты.

Определение интересов или предпочтений целевого пользователя также может быть полезным. Это поможет вам создать более эффективные перехватчики или методы социальной инженерии. Исследуйте публикации, комментарии и лайки на его/ее профиле, чтобы определить, что может привлечь их внимание или вызвать доверие.

Выяснение подробной информации о целевом аккаунте является важным шагом в процессе взлома. Однако, следует помнить, что незаконное получение или использование чужой информации может иметь серьезные правовые последствия. Будьте ответственными и используйте эту информацию только в рамках закона и с разрешения владельца аккаунта.

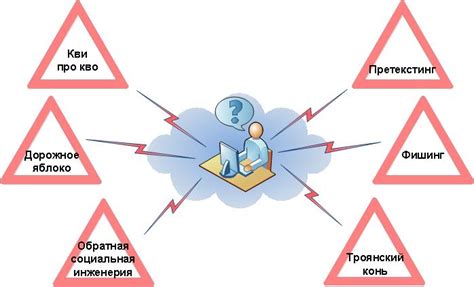

Использование методов социальной инженерии

Фишинг – это самый распространенный и простой метод социальной инженерии. Он основан на создании поддельной страницы, похожей на страницу входа в аккаунт Сека. Жертва, введя свои данные на фейковой странице, предоставляет их злоумышленнику, который получает полный доступ к аккаунту Сека.

Социальный инжиниринг через общение – основан на умении обмануть человека с помощью убедительности, манипуляции и создания ситуаций, в которых жертва не задумывается о последствиях своих действий. Например, злоумышленник может представиться сотрудником службы поддержки Сека и убедить жертву предоставить свои данные или пароль от аккаунта.

Социальная инженерия с использованием информации о жертве – в этом методе злоумышленник собирает информацию о жертве, чтобы использовать ее в убедительных историях и манипуляциях. Например, злоумышленник может знать, что жертва использовала свое имя или дату рождения в качестве пароля, и использовать эту информацию для взлома аккаунта.

Помните, использование методов социальной инженерии для взлома чужого аккаунта Сека является незаконным и морально неправильным. Рекомендуется использовать эти знания только для обучения и защиты своего аккаунта от потенциальной угрозы.

Работа с уязвимостями программного обеспечения

Работа с уязвимостями программного обеспечения представляет собой процесс анализа, выявления и устранения обнаруженных уязвимостей в различных приложениях и системах. Уязвимости программного обеспечения могут представлять потенциальную угрозу безопасности и могут быть использованы злоумышленниками для несанкционированного доступа к данным, выполнения вредоносных операций или нарушения нормального функционирования системы.

Для работы с уязвимостями программного обеспечения используются специальные инструменты и методики, такие как:

| 1. Анализ уязвимостей |

| Анализ уязвимостей является первым этапом работы с уязвимостями программного обеспечения. На этом этапе происходит поиск и исследование возможных уязвимостей в коде приложения или системы. Для анализа уязвимостей могут применяться автоматические сканеры уязвимостей, а также ручной анализ кода. |

| 2. Эксплуатация уязвимостей |

| После анализа уязвимостей необходимо определить возможность их эксплуатации. Эксплуатация уязвимостей может позволить злоумышленникам получить несанкционированный доступ к системе, выполнить вредоносные операции или привести к нарушению нормального функционирования системы. Для эксплуатации уязвимостей могут применяться специализированные инструменты и техники, такие как внедрение кода, DoS-атаки и другие. |

| 3. Устранение уязвимостей |

| После определения уязвимостей и их эксплуатации необходимо приступить к их устранению. Устранение уязвимостей может включать в себя патчинг или обновление программного обеспечения, изменение настроек системы, реализацию дополнительных мер защиты и прочие мероприятия. Важно своевременно выполнять действия по устранению уязвимостей, чтобы предотвратить возможные инциденты безопасности и сохранить нормальное функционирование системы. |

Работа с уязвимостями программного обеспечения является важным аспектом обеспечения информационной безопасности и требует постоянного мониторинга и обновления знаний специалистов в этой области. Правильное и своевременное управление уязвимостями поможет минимизировать риск возникновения серьезных проблем и сохранить безопасность системы и данных.

Применение метода перебора паролей

Для применения этого метода необходимо использовать специальные программы, которые автоматически генерируют и проверяют пароли. Такие программы могут основываться на различных алгоритмах, таких как словарные атаки, генетические алгоритмы и брутфорс.

Словарные атаки основываются на переборе паролей из заранее подготовленного списка, который содержит наиболее распространенные и предсказуемые пароли. Генетические алгоритмы используют эволюционные принципы для генерации новых паролей и проверки их на соответствие аккаунту. Алгоритм брутфорс осуществляет полный перебор всех возможных комбинаций паролей, начиная с самых простых и завершая самыми сложными.

Однако, следует отметить, что использование метода перебора паролей является незаконным действием и может повлечь юридические последствия. Также следует помнить, что обнаружение пароля с помощью этого метода может занять длительное время, особенно если пароль достаточно сложен.

| Преимущества | Недостатки |

|---|---|

| - Возможность получить доступ к чужому аккаунту без знания правильного пароля | - Незаконность действия |

| - Возможность использования различных методов и алгоритмов | - Долгое время на поиск правильного пароля |

| - Возможность юридических последствий |

Эксплуатация слабых ссылок на восстановление пароля

Однако, некоторые сервисы, включая Сека, могут столкнуться со слабыми ссылками на восстановление пароля, которые могут быть эксплуатированы злоумышленниками для несанкционированного доступа к аккаунтам.

Слабые ссылки на восстановление пароля могут быть вызваны некоторыми проблемами в процессе разработки:

- Предсказуемые или угадываемые URL-адреса.

- Отсутствие проверки подлинности пользователя до перенаправления на форму восстановления пароля.

Следующий сценарий иллюстрирует, как злоумышленник может эксплуатировать слабую ссылку на восстановление пароля:

- Злоумышленник узнает или предполагает, что у пользователя есть аккаунт на Сека, но не знает его пароль или хочет получить доступ к его аккаунту.

- Злоумышленник перехватывает передачу данных, выполняет атаку перехвата или использование уязвимости в безопасности.

- Вместо использования стандартного механизма восстановления пароля, злоумышленник генерирует или угадывает слабую ссылку на восстановление пароля.

- Злоумышленник представляет ссылку жертве, например, с помощью социальной инженерии через электронную почту или сообщения.

- Жертва, поддавшись обману, переходит по ссылке, что приводит к открытию формы восстановления пароля.

- Жертва, доверяя ссылке, вводит новый пароль, который злоумышленник перехватывает или получает доступ к аккаунту жертвы.

Для предотвращения эксплуатации слабых ссылок на восстановление пароля, разработчикам необходимо уделить должное внимание следующим мерам безопасности:

- Создание надежных и предсказуемых URL-адресов для восстановления пароля, которые сложно угадать.

- Проведение проверки подлинности пользователя перед перенаправлением на форму восстановления пароля, чтобы убедиться, что запрос делает действительный пользователь.

- Использование сильного шифрования при передаче паролей через ссылки на восстановление.

- Регулярное тестирование на уязвимости и исправление слабых мест в процессе восстановления пароля.

Безопасность является важным аспектом для защиты личной информации пользователей. Предотвращение эксплуатации слабых ссылок на восстановление пароля поможет сохранить безопасность аккаунтов и предотвратить доступ злоумышленников к конфиденциальным данным.

Проникновение через уязвимую сеть Wi-Fi

Попасть на чужой аккаунт Сека можно при наличии уязвимости в сети Wi-Fi, к которой подключен целевой аккаунт. Это предполагает использование техники перехвата трафика или взлома пароля для доступа к роутеру.

Вот несколько шагов, которые могут помочь в проникновении через уязвимую сеть Wi-Fi:

- Определите уязвимости сети Wi-Fi: используйте специальные программные обеспечения для поиска уязвимостей в сетях Wi-Fi, такие как Aircrack-ng или Wireshark.

- Перехватите трафик: с помощью программы Wireshark можно перехватить пакеты данных, передаваемые по сети Wi-Fi. Это позволит вам получить доступ к логину и паролю, используемым для входа на аккаунт Сека.

- Взломайте пароль роутера: с использованием специализированного программного обеспечения можно попытаться взломать пароль для доступа к роутеру. Если вам удастся получить доступ к настройкам роутера, вы сможете изменить настройки сети Wi-Fi или получить дополнительную информацию для входа на аккаунт Сека.

Важно отметить, что проникновение в чужой аккаунт Сека через уязвимую сеть Wi-Fi является незаконным действием и может повлечь за собой правовые последствия. Всегда соблюдайте закон и не нарушайте чужие права на конфиденциальность и безопасность.

Использование фишинговых методов похищения данных

Фишинговые атаки могут происходить как через электронную почту, так и через веб-сайты. Чаще всего злоумышленники отправляют ложные электронные письма, которые замаскированы под официальные уведомления от банков, онлайн-магазинов или других сервисов. Они призывают получателя перейти по ссылке и ввести свои данные на фейковом сайте.

Фейковые сайты фишинговых атак обычно создаются таким образом, чтобы быть похожими на оригинальные. Они могут иметь почти идентичный дизайн, URL-адреса доменов или логотипы. Часто они также содержат ложные формы входа, где пользователи должны ввести свои учетные данные.

Один из популярных методов фишинга - "перехват данных". Похитители использовать рекламные баннеры, нажать на которые пользователи перенаправляются на вредоносные сайты. Когда пользователь вводит личную информацию, она отправляется злоумышленникам, а пользователь считает, что он просто оставил свои контактные данные.

Для защиты от фишинга пользуйтесь только официальными сайтами, убедитесь, что вы вводите личные данные только на безопасных и надежных страницах. Также будьте внимательны при просмотре электронной почты и не открывайте подозрительные ссылки или вложенные файлы.

| Советы по защите от фишинга: |

|---|

| Избегайте перехода по ссылкам из подозрительных и незнакомых источников. |

| Проверяйте URL-адреса перед вводом паролей или личных данных. |

| Не отвечайте на подозрительные электронные письма или сообщения. |

| Обновляйте программное обеспечение и операционную систему на своих устройствах. |

Предотвращение обнаружения и закрытие следов

Если вы хотите зайти на другой аккаунт Сека без обнаружения, нужно предпринять несколько шагов, чтобы закрыть следы вашей активности:

1. Используйте виртуальную частную сеть (VPN). VPN позволяет изменить ваш IP-адрес и создать новую виртуальную локацию, что затруднит отслеживание вашей активности в сети.

2. Очистите кэш и историю браузера. Удаляя временные файлы и данные браузера, вы уничтожаете следы вашей активности, которые могут быть использованы для идентификации вас или приводить к перекрестному отслеживанию.

3. Используйте приватный режим или режим инкогнито. Эти режимы браузера не сохраняют историю просмотра, куки и другую информацию, связанную с вашим аккаунтом.

4. Отключите геолокацию. Если вы хотите скрыть свою реальную локацию, отключите геолокацию в настройках вашего устройства или браузера.

5. Используйте анонимизирующие сервисы. Существуют специальные сервисы, которые помогают скрыть вашу личность и активность в сети, предоставляя анонимные прокси-серверы и другие инструменты.

Учтите, что любые действия, направленные на обход защиты или нарушение законодательства, могут иметь юридические последствия. Используйте эти методы только с согласия правообладателя или в соответствии с действующими законами и политиками.