Sqlmap – это мощный инструмент для тестирования безопасности, который позволяет проверять уязвимости веб-приложений, связанных с использованием SQL-инъекций. При помощи Sqlmap можно автоматизировать процесс раскрытия уязвимостей, основанных на ошибках в коде и некорректной обработке пользовательского ввода.

Основные принципы работы с Sqlmap включают в себя:

- Анализ системы – Sqlmap позволяет проводить сканирование и анализ не только отдельных веб-страниц, но и всей системы веб-приложений с целью обнаружения уязвимых мест.

- Подбор параметров – Sqlmap автоматически определяет все необходимые параметры и используемые запросы, основываясь на предоставленной информации и анализе.

- Эксплуатация уязвимостей – Sqlmap позволяет выполнять различные типы атак на уязвимости SQL-инъекций, такие как получение информации из баз данных или изменение данных.

- Контроль и отчетность – Sqlmap обеспечивает мониторинг и контроль процесса тестирования, а также создание отчетов о найденных уязвимостях и рекомендации по их устранению.

Чтобы начать использовать Sqlmap для тестирования безопасности, необходимо ознакомиться и изучить его основные команды и параметры. Это поможет вам эффективно проводить тестирование безопасности и обнаруживать уязвимости веб-приложений.

Как использовать Sqlmap для тестирования безопасности

В этом разделе мы рассмотрим основные шаги по использованию Sqlmap для тестирования безопасности. Прежде всего, необходимо установить Sqlmap на вашей системе. Вы можете загрузить и установить его с официального сайта проекта.

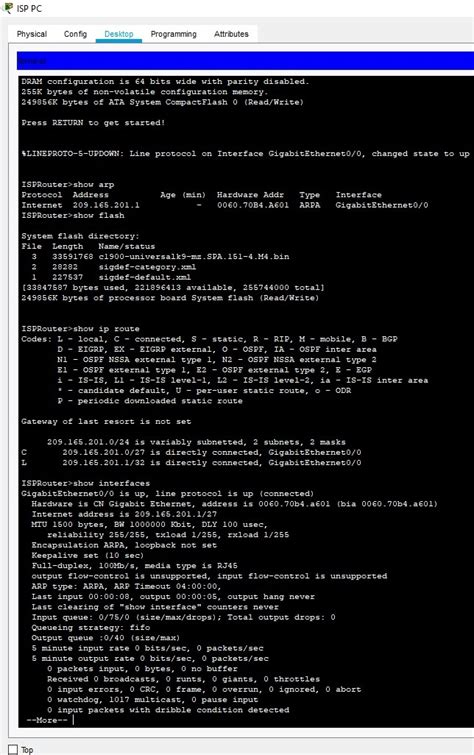

После установки Sqlmap вам потребуется доступ к тестируемой системе. Sqlmap работает путем отправки SQL-запросов на целевую систему и анализа ответов для определения наличия уязвимостей. Поэтому вам понадобится URL-адрес, на котором работает целевая система, а также учетные данные для аутентификации, если они требуются.

Основными параметрами командной строки Sqlmap являются -u (URL-адрес цели) и -dbs (добавление базы данных). Например, следующая команда выполнит сканирование цели по указанному URL-адресу:

| Команда | Описание |

|---|---|

| sqlmap -u "http://www.example.com/app?id=1" | Запуск сканирования цели по URL-адресу |

Sqlmap также предоставляет множество других параметров, которые можно использовать для настройки тестирования. Например, -level и -risk позволяют настроить уровень агрессивности и риска, соответственно.

Важно отметить, что использование Sqlmap для тестирования безопасности должно проводиться только в рамках законодательства и с разрешения владельца системы. Несанкционированное тестирование может повлечь за собой юридические последствия.

Sqlmap - это мощный инструмент для тестирования безопасности SQL-инъекций, который может помочь выявить и устранить уязвимости веб-приложений. Однако важно помнить, что безопасность - это более широкая проблема, требующая комплексного подхода и использования нескольких инструментов и методик.

Основные принципы работы Sqlmap

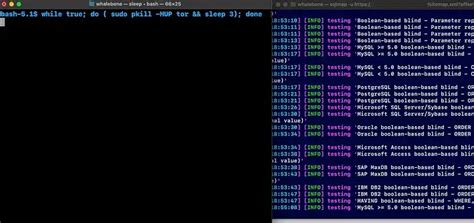

1. Обнаружение уязвимости: Sqlmap начинает работу с определения наличия уязвимости SQL-инъекции. Для этого он отправляет специально сформированные SQL-запросы на сервер и анализирует полученные ответы. В случае обнаружения уязвимости, инструмент продолжает анализировать возможные варианты эксплуатации.

2. Автоматическое извлечение данных: Sqlmap позволяет автоматически извлекать данные из базы данных через уязвимую точку. Инструмент проводит анализ структуры базы данных и предлагает список таблиц и колонок для извлечения информации. Пользователь может выбрать необходимые данные и Sqlmap сделает все остальное самостоятельно.

3. Эксплуатация уязвимости: Sqlmap может не только извлекать данные, но и проводить другие атаки через уязвимую точку. Инструмент позволяет осуществлять подбор паролей, выполнение произвольных SQL-запросов, загрузку файлов на сервер и даже запуск операционной системы команды.

4. Автоматическое обход фильтров: Sqlmap обладает функционалом обхода различных фильтров, которые могут быть установлены на сервере. Инструмент может автоматически определить и обойти фильтры, такие как численные ограничения, блокировка символов и фильтры WAF (Web Application Firewalls). Это позволяет производить успешные атаки даже на хорошо защищенных серверах.

5. Графический интерфейс и скрипты: Sqlmap предоставляет графический интерфейс для удобного взаимодействия с инструментом. Однако, для автоматизации и интеграции Sqlmap в другие процессы, также можно использовать командную строку и скрипты. Это делает инструмент гибким и удобным для использования.

Подготовка к использованию Sqlmap

Прежде чем приступить к использованию Sqlmap для тестирования безопасности, необходимо выполнить несколько предварительных шагов:

1. Установка Sqlmap

Первым шагом является установка Sqlmap на вашу систему. Sqlmap является инструментом с открытым исходным кодом, разработанным для автоматического обнаружения и эксплуатации уязвимостей SQL-инъекций. Вы можете скачать и установить его с официального сайта Sqlmap.

2. Подготовка целевой системы

Перед сканированием и атакой целевой системы, необходимо убедиться, что у вас есть право на выполнение тестов безопасности и получение доступа к системе. Получите разрешение и согласие от владельцев системы перед использованием Sqlmap.

3. Подготовка списка векторов атаки

Прежде чем запустить Sqlmap, соберите список потенциальных целей для тестирования безопасности. Это могут быть веб-приложения или веб-сайты, которые используют базы данных и подвержены уязвимостям SQL-инъекций.

4. Конфигурация Sqlmap

Sqlmap имеет множество параметров и настроек, которые позволяют вам задать различные опции и фильтры для проведения тестов. Изучите документацию и определите параметры, которые соответствуют вашим потребностям тестирования безопасности.

5. Разработка плана тестирования

Прежде чем начать тестирование, разработайте план, который включает в себя определение целей, определение методов тестирования и ожидаемые результаты. Это поможет вам структурировать тестирование и сэкономить время.

После выполнения этих шагов вы будете готовы к использованию Sqlmap для тестирования безопасности и обнаружения уязвимостей SQL-инъекций в целевой системе.

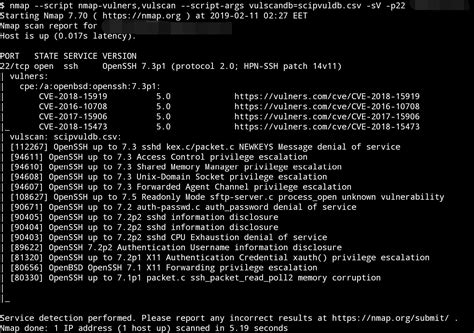

Обнаружение уязвимостей с помощью Sqlmap

Sqlmap применяет различные техники для проверки наличия и уязвимости SQL-инъекций, включая блиндовые инъекции, ошибки на основе времени, двойные запросы и многое другое. Он автоматически анализирует структуру базы данных и предоставляет информацию о найденных таблицах, колонках и данных.

Для использования Sqlmap необходимо указать URL-адрес целевого веб-приложения, анализировать параметры запросов и указать тип атаки. Sqlmap автоматически выполняет серию запросов, изменяя параметры и анализируя ответы, чтобы определить наличие уязвимостей.

Когда Sqlmap обнаруживает уязвимость SQL-инъекции, он может предложить различные варианты атаки, включая извлечение данных, изменение данных, выполнение операций управления базой данных и многое другое. Он также может предоставить дополнительную информацию о конкретных уязвимостях и рекомендации по их устранению.

Однако перед использованием Sqlmap необходимо получить разрешение от владельца веб-приложения, так как использование этого инструмента без согласия может быть незаконным. Также важно учитывать, что использование Sqlmap может вызывать нагрузку на сервер и приводить к нарушению его работы, поэтому рекомендуется тестировать только локальные или тестовые системы.

В целом Sqlmap является незаменимым инструментом для обнаружения уязвимостей SQL-инъекций и тестирования безопасности веб-приложений. Он позволяет определить наличие и тип уязвимости, а также дает возможность получить конкретные данные из базы данных. Однако при использовании Sqlmap необходимо быть внимательным и заботиться о безопасности системы, согласно законодательству и рекомендациям безопасности.

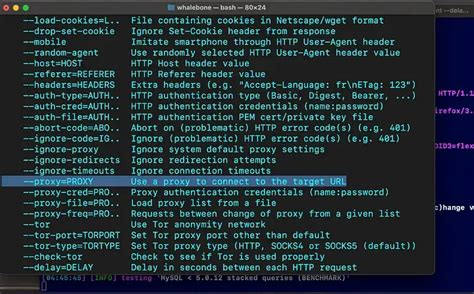

Использование команд Sqlmap

Ниже приведены некоторые основные команды, которые можно использовать с Sqlmap:

Указание целевого URL-адреса:

-u URL- установка целевого URL-адреса

Установка метода HTTP-запроса:

--method=METHOD- установка метода HTTP-запроса (GET, POST, PUT, DELETE и т. д.)

Тестирование наличия уязвимостей:

--dump- извлечение содержимого таблицы

Определение параметров запроса:

-p PARAMETER- установка параметра запроса для инъекции--data=DATA- установка данных запроса для метода POST

Установка задержки между запросами:

--delay=DELAY- установка задержки между запросами (по умолчанию 0 секунд)

Это только небольшой набор команд, доступных в Sqlmap. Используя их в сочетании с другими опциями и флагами, вы можете выполнить более сложные и адаптированные к вашим потребностям тесты безопасности. Однако, будьте осторожны и убедитесь, что вы имеете разрешение на тестирование на уязвимости перед использованием Sqlmap.

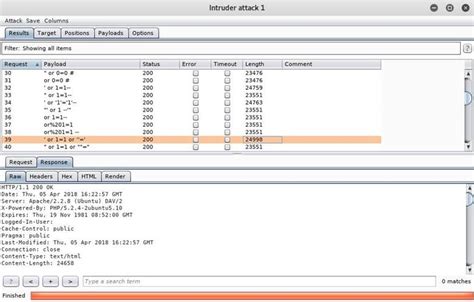

Атака на SQL-инъекции с помощью Sqlmap

Перед началом тестирования безопасности с использованием Sqlmap, необходимо иметь некоторые предварительные данные. Во-первых, вы должны иметь некоторую информацию об атакуемой системе, такую как URL-адрес целевого сайта, параметры запроса и тип базы данных, используемой на сервере. Кроме того, вам потребуется установить и настроить Sqlmap на вашей системе.

После установки и настройки Sqlmap, вы можете запустить его с помощью команды в терминале. Передайте ему необходимые параметры, такие как URL-адрес целевого сайта и параметры запроса, чтобы начать сканирование на наличие уязвимостей SQL-инъекций. Sqlmap будет автоматически обнаруживать и эксплуатировать уязвимости, предоставляя вам доступ к базе данных и возможность выполнять различные команды и запросы.

Однако перед использованием Sqlmap необходимо убедиться, что вы имеете право тестировать безопасность системы, которую вы атакуете. Действия, связанные с атаками на SQL-инъекции, могут быть незаконными и нанести вред системе и ее владельцам. Всегда соблюдайте законы и нормы этики, когда проводите тестирование безопасности.

Тестирование безопасности с помощью Sqlmap

1. Установка и настройка Sqlmap

Первым шагом необходимо установить Sqlmap на свою машину. Для этого можно использовать предустановленные пакеты или скачать его с официального сайта разработчиков. После установки необходимо выполнить настройку Sqlmap для взаимодействия со своей целью. Это включает в себя настройку подключения к базе данных, указание параметров аутентификации и прочее.

2. Поиск уязвимостей

После успешной настройки Sqlmap можно начать поиск уязвимостей веб-приложения. Для этого необходимо указать URL цели и выбрать соответствующие параметры для сканирования. Sqlmap применяет различные методы атаки, словари и техники для обнаружения уязвимостей. После анализа цели Sqlmap выведет результаты сканирования и найденные уязвимости.

3. Эксплуатация уязвимостей

Когда уязвимости веб-приложения найдены, можно перейти к их эксплуатации. Sqlmap предоставляет возможность выполнения различных типов атак, таких как выгрузка данных, получение административных привилегий, выполнение команд на удалённой машине и многое другое. Пользователь может указать нужные параметры и задачи для эксплуатации уязвимости.

4. Отчёт и стратегия защиты

После окончания тестирования безопасности с помощью Sqlmap важно составить подробный отчет о найденных уязвимостях, описать способы их эксплуатации и предложить стратегию защиты для устранения этих уязвимостей. Отчет должен быть структурирован и содержать необходимую информацию для разработчиков и администраторов веб-приложений.

Тестирование безопасности с помощью Sqlmap является важным шагом в обеспечении безопасности веб-приложений. Этот инструмент помогает обнаружить и исправить уязвимости, которые могут быть использованы злоумышленниками для несанкционированного доступа к информации или нарушения работы системы. Пользуйтесь Sqlmap с осторожностью и в рамках законных целей.

Получение информации из БД с помощью Sqlmap

Для начала тестирования безопасности с использованием Sqlmap нужно запустить его из командной строки, указав URL-адрес веб-приложения и параметры запроса, которые могут быть потенциально уязвимыми к SQL-инъекциям. Sqlmap будет исследовать структуру базы данных, определять уязвимости и выполнять различные типы атак на базу данных.

Одним из основных преимуществ использования Sqlmap является возможность извлечения информации из базы данных. Для этого Sqlmap предлагает множество специальных опций и команд, которые позволяют получить данные из таблиц и полей БД.

Пример получения информации из БД с помощью Sqlmap:

- Перейдите в командную строку и выполните команду:

sqlmap -u "http://www.example.com/page?id=1" --dbs

Где"http://www.example.com/page?id=1"- это URL-адрес уязвимой страницы, а--dbs- опция для получения списка доступных баз данных. - После выполнения предыдущей команды Sqlmap выведет список доступных баз данных. Выберите нужную базу данных и выполните команду:

sqlmap -u "http://www.example.com/page?id=1" -D database_name --tables

Гдеdatabase_name- название выбранной базы данных, а--tables- опция для получения списка таблиц в базе данных. - После этого Sqlmap выведет список таблиц в выбранной базе данных. Выберите нужную таблицу и выполните команду:

sqlmap -u "http://www.example.com/page?id=1" -D database_name -T table_name --columns

Гдеtable_name- название выбранной таблицы, а--columns- опция для получения списка столбцов в таблице. - В результате Sqlmap выведет список столбцов в выбранной таблице. Выберите нужный столбец и выполните команду:

sqlmap -u "http://www.example.com/page?id=1" -D database_name -T table_name -C column_name --dump

Гдеcolumn_name- название выбранного столбца, а--dump- опция для получения содержимого столбца.

Таким образом, Sqlmap позволяет легко и удобно получать информацию из БД, что является одним из важных этапов при тестировании безопасности веб-приложений.

Отчеты о тестировании безопасности с помощью Sqlmap

Отчет о тестировании безопасности с помощью Sqlmap может содержать следующие разделы:

- Введение: в этом разделе можно указать цели и цель аудита, а также предоставить краткое описание системы, которая была протестирована.

- Техническая информация: этот раздел содержит информацию о системе, включая версии используемых программ и операционной системы, а также информацию о сервере базы данных.

- Область тестирования: здесь следует указать, какие именно аспекты системы были протестированы, например, наличие уязвимостей в базе данных или возможность выполнения SQL-инъекций.

- Методология: в этом разделе можно описать методы, которые были использованы при проведении тестирования безопасности. Например, использовались ли автоматические методы сканирования или было проведено ручное тестирование.

- Результаты: этот раздел предоставляет информацию о найденных уязвимостях и предлагает рекомендации по их устранению. Здесь можно указать тип уязвимости, ее уровень серьезности и способы атаки, которые можно использовать для использования уязвимости.

Отчет о тестировании безопасности с помощью Sqlmap должен быть написан четко и кратко, чтобы его было легко понять и использовать для принятия решений по обеспечению безопасности системы. Он должен быть также хорошо структурирован и содержать необходимые технические детали, чтобы аудиторы могли провести дополнительное исследование и подтвердить найденные уязвимости.

Защита от атак SQL-инъекций

SQL-инъекции представляют серьезную угрозу для безопасности веб-приложений, поскольку позволяют злоумышленникам получить несанкционированный доступ к базам данных и выполнить различные вредоносные операции.

Для того чтобы защитить свое веб-приложение от атак SQL-инъекций, необходимо применять следующие меры безопасности:

1. Используйте параметризованные запросы: Подготавливайте все SQL-запросы заранее с помощью параметров, чтобы предотвратить возможность внедрения злонамеренного кода. Используйте подготовленные операторы, хранимые процедуры или ORM (объектно-реляционные отображения) для генерации безопасных запросов.

2. Ограничивайте права доступа: Ограничьте права доступа пользователей к базе данных до минимально необходимого уровня. Установите строгие разрешения доступа для каждого пользователя, чтобы предотвратить возможность изменения или удаления данных.

3. Фильтруйте и валидируйте ввод: Никогда не доверяйте вводу от пользователей. Фильтруйте все вводимые данные, чтобы исключить возможность вставки злонамеренного кода. Используйте белый список символов и регулярные выражения для ограничения разрешенного ввода и предотвращения внедрения SQL-кода.

4. Обновляйте и закрывайте соединение с базой данных: Всегда закрывайте соединение с базой данных после завершения операций. Периодически обновляйте и применяйте патчи для базы данных, чтобы предотвратить возможность эксплуатации известных уязвимостей.

5. Мониторинг и журналирование: Установите систему мониторинга и журналирования, чтобы отслеживать подозрительную активность, направленную на ваше веб-приложение. Быстрое обнаружение атак SQL-инъекций позволит принять необходимые меры для обеспечения безопасности.

Соблюдение этих принципов поможет укрепить безопасность вашего веб-приложения и защитить его от атак SQL-инъекций. Вместе с использованием инструментов, таких как Sqlmap, можно эффективно проверить и устранить уязвимости в вашей системе.

Поддержка и обновления Sqlmap

Существует несколько способов получить обновления Sqlmap:

1. Git-репозиторий:

Sqlmap является открытым исходным кодом и размещен на Git-репозитории. Вы можете скачать последнюю версию Sqlmap, используя команду git:

git clone https://github.com/sqlmapproject/sqlmap.git

После скачивания у вас будет доступ к последним обновлениям и настройкам.

2. Официальный сайт:

Sqlmap также доступен для скачивания с официального сайта. Зайдите на сайт и найдите раздел "Downloads". Там вы сможете найти ссылки на скачивание последних версий Sqlmap для различных операционных систем.

3. Пакетные менеджеры:

Sqlmap также может быть установлен с помощью пакетных менеджеров, если они предоставляют его в своих репозиториях. Например, для Ubuntu вы можете использовать следующие команды:

sudo apt-get update sudo apt-get install sqlmap

Это облегчает процесс обновления и установки Sqlmap.

Независимо от выбранного способа, рекомендуется следить за обновлениями Sqlmap и регулярно обновлять его, чтобы иметь доступ к последним функциям и исправлениям уязвимостей.