IPsec-протокол является одним из наиболее широко используемых методов обеспечения безопасности в сетях. Он обеспечивает защиту передачи данных путем использования шифрования и проверки целостности.

Однако, настройка IPsec-туннеля Cisco может быть сложной задачей, особенно для новичков. В этой статье мы подробно разберем, как создать IPsec-туннель на устройствах Cisco, шаг за шагом, для обеспечения безопасной коммуникации между сетями.

Во-первых, вам понадобятся учетные данные для доступа к устройству Cisco, а также основы работы с командной строкой. Если вы не знакомы с этими концепциями, рекомендуется ознакомиться с соответствующей документацией Cisco.

Во-вторых, прежде чем начать настройку IPsec-туннеля, убедитесь, что в сети уже настроены параметры IP именно для устройств Cisco, которые будут участвовать в туннелировании. Убедитесь, что вы знаете IP-адреса и подсети всех устройств, а также какой интерфейс будет использоваться для туннелирования. Эти параметры будут вам необходимы при создании самого туннеля.

Основные понятия и предпосылки

IPsec-туннель – это метод энкапсуляции и защиты IP-пакетов, который позволяет создать безопасное и надежное соединение между двумя сетями через незащищенную сеть, такую как интернет.

Cisco – это один из ведущих производителей сетевого оборудования и программного обеспечения. Компания Cisco предлагает различные решения для создания IPsec-туннелей, включая маршрутизаторы, коммутаторы и программное обеспечение.

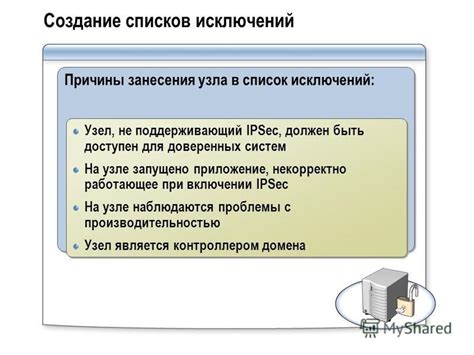

Для успешного создания и настройки IPsec-туннеля Cisco необходимо учитывать следующие предпосылки:

- Идентификация устройств: каждое устройство, участвующее в IPsec-туннеле, должно иметь уникальный идентификатор, известный как IP-адрес.

- Протоколы и алгоритмы: IPsec использует различные протоколы и алгоритмы для обеспечения безопасности данных. Они включают в себя IPsec ESP (Encapsulating Security Payload) для обеспечения конфиденциальности и целостности данных, а также IPsec IKE (Internet Key Exchange) для установки защищенного соединения. При создании IPsec-туннеля необходимо выбрать соответствующие протоколы и алгоритмы и настроить их на обоих устройствах.

- Совместимость устройств: для успешного установления IPsec-туннеля необходимо, чтобы оба устройства поддерживали IPsec и были совместимы друг с другом. Проверьте совместимость устройств и установите соответствующее программное обеспечение или обновление перед началом настройки.

- Сетевая конфигурация: перед созданием IPsec-туннеля необходимо правильно настроить сетевые параметры на обоих устройствах. Это может включать в себя настройку IP-адресов, маршрутизацию, подсети и другие сетевые настройки.

Учитывая эти основные понятия и предпосылки, вы можете приступить к созданию IPsec-туннеля Cisco и настройке соединения между вашими сетями.

Требования к сетевым устройствам

Для создания IPsec-туннеля Cisco необходимо, чтобы у вас были следующие сетевые устройства:

1. Маршрутизаторы Cisco: Для настройки IPsec-туннеля вам понадобится минимум два маршрутизатора Cisco, которые поддерживают IPsec протокол. Необходимо убедиться, что версия операционной системы маршрутизатора поддерживает IPsec и имеет соответствующую лицензию.

2. Интерфейсы: Каждый маршрутизатор должен иметь два физических интерфейса, которые будут использоваться для создания IPsec-туннеля. Оба интерфейса должны быть настроены для работы с сетевым протоколом IP и иметь уникальные IP-адреса.

3. Соединение между маршрутизаторами: Для использования IPsec-туннеля между маршрутизаторами необходимо установить физическое соединение между ними. Соединение может быть реализовано с помощью Ethernet-кабеля или других сетевых технологий, таких как Frame Relay или ATM.

4. Доступ к командной оболочке маршрутизатора: Для настройки IPsec-туннеля вам потребуется доступ к командной оболочке маршрутизатора, такой как консольный порт или Telnet/SSH.

Убедитесь, что у вас есть все необходимые сетевые устройства и соединения для создания IPsec-туннеля Cisco, прежде чем приступать к настройке.

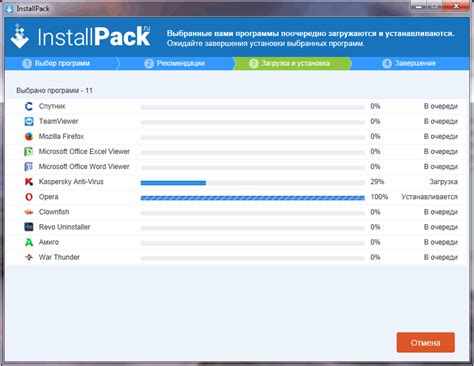

Получение и установка необходимых программ

Для создания IPsec-туннеля Cisco необходимо установить несколько программ, которые помогут вам в настройке и управлении туннелем. Вот список этих программ:

- Программа Cisco VPN Client - это клиентское приложение, которое позволяет подключаться к удаленной сети через IPsec-туннель. Вы можете скачать эту программу с официального сайта Cisco и установить ее на свой компьютер.

- Программа Cisco ASDM (Adaptive Security Device Manager) - это графический интерфейс для управления Cisco устройствами. Она позволяет легко настраивать и управлять IPsec-туннелем. Эту программу также можно скачать с официального сайта Cisco и установить.

- Программа Wireshark - это инструмент для анализа сетевого трафика. Она позволяет просматривать и анализировать пакеты данных, передаваемые через IPsec-туннель. Вы можете скачать и установить Wireshark с официального сайта и использовать его для отладки и настройки туннеля.

После установки всех необходимых программ вы будете готовы к созданию IPsec-туннеля Cisco и его настройке.

Настройка основных параметров устройств

Перед началом настройки IPsec-туннеля Cisco необходимо установить следующие основные параметры устройств:

1. Задать IP-адреса интерфейсов:

Подключите к устройствам устройствам компьютер или другое устройство с помощью Ethernet-кабеля. Затем, на каждом устройстве выполните следующую команду:

interface GigabitEthernet0/0

ip address 192.168.1.1 255.255.255.0

Здесь 192.168.1.1 является IP-адресом интерфейса, а 255.255.255.0 - маской подсети. Установите соответствующие значения для каждого устройства.

2. Назначить имена устройств:

Для каждого устройства задайте уникальное имя с помощью команды:

hostname R1

Здесь R1 - имя устройства. Установите соответствующие значения для каждого устройства.

3. Установить пароли для доступа:

Для обеспечения безопасности настройте пароли для доступа к устройству:

enable secret пароль_для_доступа

line console 0

password пароль_для_консоли

line vty 0 15

password пароль_для_VTY

Здесь пароль_для_доступа - пароль для доступа к режиму привилегированного режима, пароль_для_консоли - пароль для доступа к консоли, и пароль_для_VTY - пароль для доступа к VTY линиям. Установите соответствующие значения для каждого устройства.

Создание IPsec-политик и преобразований

Перед тем, как создать IPsec-туннель, необходимо создать IPsec-политику и преобразования. IPsec-политика определяет набор правил и параметров для защиты данных, а преобразования определяют алгоритмы шифрования и аутентификации.

Для создания IPsec-политики используйте следующую команду:

| Команда | Описание |

|---|---|

| crypto isakmp policy <policy_number> | Создает IPsec-политику с указанным номером. |

| encryption <encryption_algorithm> | Устанавливает алгоритм шифрования. |

| hash <hash_algorithm> | Устанавливает алгоритм хэширования. |

| authentication pre-share | Устанавливает предварительное согласование аутентификации. |

| group <key_exchange_group> | Устанавливает группу обмена ключами. |

Пример создания IPsec-политики:

crypto isakmp policy 1

encryption aes 256

hash sha

authentication pre-share

group 2

Далее необходимо создать преобразование для IPsec-политики с помощью следующих команд:

| Команда | Описание |

|---|---|

| crypto ipsec transform-set <transform_set_name> <encryption_algorithm> <hash_algorithm> | Создает преобразование с указанным именем, алгоритмом шифрования и алгоритмом хэширования. |

| mode transport | Устанавливает режим передачи (транспортный). |

Пример создания преобразования:

crypto ipsec transform-set my_transform esp-aes 256 esp-sha-hmac

mode transport

Теперь, когда IPsec-политика и преобразования созданы, можно приступать к созданию самого IPsec-туннеля.

Настройка ключей безопасности

Для начала, необходимо сгенерировать ключи безопасности на обоих устройствах, которые будут участвовать в IPsec-туннеле. Ключи могут быть сгенерированы с помощью командной строки или они могут быть созданы автоматически с использованием протокола Internet Key Exchange (IKE).

При генерации ключей безопасности, рекомендуется использовать достаточно длинные ключи, чтобы обеспечить максимальную стойкость к атакам. Кроме того, ключи должны быть достаточно сильными, чтобы предотвратить перебор ключей.

После генерации ключей безопасности, необходимо настроить их на обоих устройствах. Это может быть выполнено с помощью команды "crypto isakmp key", которая позволяет задать ключ безопасности для определенного соседа. Ключ должен быть одинаковым на обоих устройствах, чтобы они могли успешно аутентифицироваться друг у друга.

Если ключ безопасности установлен правильно на обоих устройствах, они смогут установить безопасное соединение и начать обмен данными по IPsec-туннелю.

Настройка туннельных интерфейсов

Для создания IPsec-туннеля Cisco необходимо настроить туннельные интерфейсы на обоих конечных узлах.

1. Откройте командную строку своего маршрутизатора Cisco и введите следующую команду:

enable configure terminal

2. Создайте туннельный интерфейс на первом маршрутизаторе с помощью команды:

interface Tunnel0

3. Укажите следующие параметры для туннельного интерфейса:

| Параметр | Значение |

|---|---|

| ip address | 192.168.1.1 255.255.255.0 |

| tunnel source | FastEthernet0/0 |

| tunnel destination | 200.200.200.1 |

| tunnel mode | ipsec ipv4 |

| tunnel protection ipsec profile | IPSEC-PROFILE |

4. Настройте туннельный интерфейс на втором маршрутизаторе аналогично, заменив только значения параметров на соответствующие вашей конфигурации.

5. Проверьте настройки туннельных интерфейсов с помощью следующих команд:

show ip interface brief show interface Tunnel0 show interface Tunnel1

Теперь у вас настроены туннельные интерфейсы для IPsec-туннеля Cisco.

Тестирование и отладка туннеля

После настройки IPsec-туннеля Cisco важно провести тестирование и отладку, чтобы убедиться в его правильной работе. В этом разделе мы рассмотрим несколько методов тестирования и отладки туннеля.

1. Проверка подключения

Первоначальная проверка подключения IPsec-туннеля может быть выполнена с помощью команды ping. Необходимо выполнить ping с одного узла сети на другой, чтобы убедиться, что есть связь между ними. Если ping проходит, это означает, что IPsec-туннель работает правильно и узлы могут взаимодействовать друг с другом.

2. Проверка трафика

Для проверки передачи трафика через IPsec-туннель можно использовать различные инструменты, такие как traceroute или tcpdump. Используя эти инструменты, вы можете просматривать маршрут пакетов и анализировать трафик через туннель, чтобы убедиться, что все данные корректно передаются.

3. Журналы системы

Журналы системы содержат полезную информацию о работе IPsec-туннеля. Вы можете просмотреть журналы на обоих узлах соединения, чтобы найти и исправить какие-либо проблемы. Ошибки или предупреждения, связанные с IPsec-туннелем, будут отображаться в журналах системы, что поможет вам определить и устранить проблемы.

4. Отладочная информация

IPsec-туннель Cisco предоставляет возможность включить отладочную информацию. Включение отладочной информации позволяет увидеть детальную информацию о прохождении пакетов через туннель. Это может быть полезно при поиске и устранении проблем с туннелем. Однако, включение отладочной информации может оказывать негативное влияние на производительность сети, поэтому следует использовать эту функцию с осторожностью.

Все эти методы тестирования и отладки будут полезны при настройке и управлении IPsec-туннелем Cisco. Используйте их, чтобы убедиться в стабильной и безопасной работе туннеля.

Подключение удаленных сетей и настройка маршрутизации

После успешного создания IPsec-туннеля Cisco необходимо также настроить подключение удаленных сетей и настройку маршрутизации, чтобы обеспечить сетевую связность между удаленными сетями.

Чтобы осуществить подключение удаленных сетей, сначала необходимо определить IP-адреса удаленных сетей и их подсетей. Затем необходимо настроить IP-адреса интерфейсов маршрутизаторов, соответствующих удаленным сетям.

После настройки IP-адресов интерфейсов маршрутизаторов следует настроить маршрутизацию. Для этого необходимо добавить статические маршруты для удаленных сетей на каждом маршрутизаторе. Для добавления статического маршрута используйте команду "ip route" с указанием IP-адреса сети и IP-адреса следующего шлюза.

Например, чтобы добавить статический маршрут для сети 192.168.1.0/24 с использованием IP-адреса следующего шлюза 10.0.0.1, воспользуйтесь следующей командой:

- ip route 192.168.1.0 255.255.255.0 10.0.0.1

Повторите эту команду для добавления статических маршрутов для всех удаленных сетей, указав соответствующие IP-адреса сетей и IP-адреса следующего шлюза.

Проверьте настройки маршрутизации с помощью команды "show ip route" на каждом маршрутизаторе. Убедитесь, что статические маршруты для всех удаленных сетей добавлены и доступны.

После настройки маршрутизации остановите и заново запустите IPsec-туннель Cisco, чтобы применить все настройки.