Определение контроля конфиденциальности является важным аспектом для обеспечения безопасности информации. В современном цифровом мире, где информация становится все более уязвимой, необходимо уметь распознавать признаки нарушения конфиденциальности и принимать соответствующие меры.

Следующие 5 признаков могут помочь вам определить контроль конфиденциальности. Первый признак - несанкционированный доступ к информации. Если вы обнаружите, что к кому-то получил доступ к информации без вашего разрешения или знания, это может быть признаком нарушения конфиденциальности.

Второй признак - изменение или утеря информации. Если вы заметили, что информация изменилась без вашего ведома или была потеряна, это может указывать на возможное нарушение конфиденциальности.

Третий признак - появление необычной активности или поведение на вашем компьютере или сети. Если вы заметили неожиданные поп-ап окна, медленную работу компьютера или другую подозрительную активность, это может быть признаком того, что кто-то пытается получить доступ к вашей конфиденциальной информации.

Четвертый признак - несанкционированные изменения в системе безопасности. Если вы периодически замечаете изменения в настройках системы без вашего ведома или вмешательства, это может указывать на попытку нарушения конфиденциальности.

Пятый признак - неправильное отображение информации или несоответствие данных. Если вы обнаружите, что отображаемая информация не соответствует вашим данным или содержит ошибки, это может быть признаком нарушения конфиденциальности.

Определение контроля конфиденциальности является важным шагом в защите вашей информации от несанкционированного доступа и использования. При обнаружении данных признаков рекомендуется принимать незамедлительные меры для восстановления контроля и обеспечения безопасности ваших конфиденциальных данных.

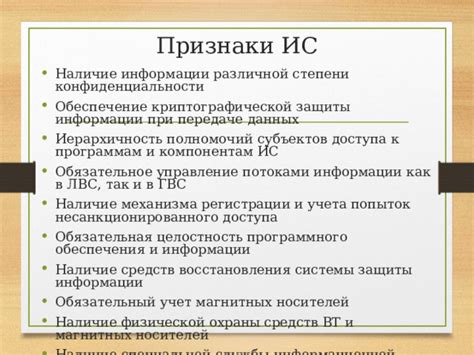

Признаки контроля конфиденциальности

1. Аутентификация и авторизация: Хороший контроль конфиденциальности обеспечивает гарантию, что только авторизованные пользователи могут получить доступ к конфиденциальным данным. Аутентификация и авторизация позволяют проверить легитимность пользователей и определить их права на доступ к информации.

2. Шифрование данных: Контроль конфиденциальности также включает использование шифрования данных. Хранение и передача данных в зашифрованном виде помогает защитить информацию от несанкционированного доступа и предотвращает возможность раскрытия конфиденциальных данных.

3. Аудит и мониторинг доступа: Для контроля конфиденциальности важно иметь возможность отслеживать и мониторить доступ к конфиденциальным данным. Аудит и мониторинг позволяют выявить возможные нарушения безопасности, а также предоставляют информацию о времени и месте доступа к данным.

4. Физическая безопасность: Контроль конфиденциальности также включает обеспечение физической безопасности. Физический доступ к серверам или хранилищам данных должен быть ограничен только для уполномоченного персонала. Защита от попыток физического вторжения помогает предотвратить несанкционированный доступ к конфиденциальной информации.

5. Обучение и осведомленность: Для контроля конфиденциальности важно, чтобы все пользователи были обучены и осведомлены о правилах и политиках безопасности. Это помогает предотвратить случайные утечки информации и повышает общую осведомленность о существующих рисках безопасности.

Анализ доступа к данным

Вот пять признаков, которые помогут осуществить анализ доступа к данным:

- Аутентификация: Пользователи должны проходить процесс аутентификации, чтобы получить доступ к конфиденциальным данным. Это может включать ввод учетных данных или использование других методов идентификации, таких как отпечаток пальца или смарт-карт. Такой процесс позволяет контролировать, кто именно получает доступ к данным.

- Авторизация: После успешного прохождения аутентификации, пользователю присваиваются определенные права и разрешения на доступ к данным. Авторизация позволяет контролировать, какие именно действия пользователь может осуществлять с конфиденциальной информацией.

- Журналирование: Ведение журнала доступа позволяет отслеживать, кто, когда и с какой целью получает доступ к данным. Это важный инструмент для обнаружения и предотвращения несанкционированного доступа или использования информации.

- Аудит: Регулярный аудит доступа к данным позволяет оценить эффективность системы контроля конфиденциальности. Аудит также позволяет выявить слабые места в механизмах безопасности и принять меры по их устранению.

- Управление ролями: Управление ролями позволяет определить различные уровни доступа, основанные на ролях пользователей в организации. Это позволяет предоставить только необходимые права для каждого пользователя и предотвращает несанкционированный доступ к конфиденциальной информации.

Анализ доступа к данным играет важную роль в обеспечении контроля конфиденциальности. Правильно настроенная система контроля доступа помогает предотвратить утечку информации и защитить данные от несанкционированного использования.

Мониторинг сетевой активности

Вот пять признаков, которые могут быть обнаружены при мониторинге сетевой активности:

- Незащищенные соединения: Мониторинг сетевой активности позволяет обнаружить незащищенные соединения или использование устаревших протоколов, что может представлять угрозу для конфиденциальности данных.

- Нетипичная активность: При мониторинге сетевой активности можно обнаружить нетипичную активность, такую как подозрительные входящие или исходящие соединения, что может указывать на наличие внешней или внутренней угрозы.

- Поток данных: Анализ потока данных может помочь выявить необычные или аномальные объемы передаваемых данных, что может указывать на утечку информации или злоумышленные действия.

- Блокировка или фильтрация данных: Мониторинг сетевой активности может выявить попытки блокировки или фильтрации данных, что может свидетельствовать о попытке ограничить доступ к конфиденциальной информации.

- Атаки на сетевую инфраструктуру: Мониторинг сетевой активности способен обнаружить попытки атаки на сетевую инфраструктуру, такие как сканирование портов или попытки взлома, что помогает предотвратить возможные нарушения конфиденциальности.

Мониторинг сетевой активности является важным инструментом для обеспечения конфиденциальности данных и защиты от возможных угроз в сети. Администраторы и сетевые специалисты должны регулярно проводить мониторинг и реагировать на любые обнаруженные признаки, чтобы обеспечить безопасность информации.

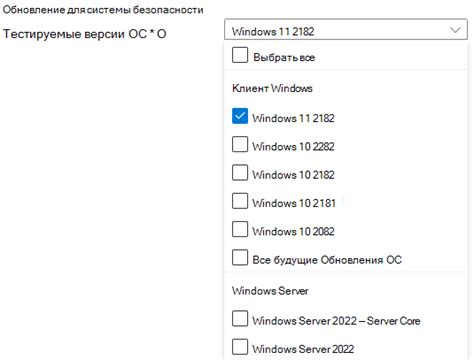

Проверка обновлений безопасности

Чтобы проверить обновления безопасности, следует выполнить следующие действия:

- Получите информацию о последних версиях программного обеспечения и операционных систем, используемых в вашей системе. Это можно сделать, посетив официальные веб-сайты поставщиков или подписавшись на их рассылки.

- Включите автоматическое обновление для операционной системы и программного обеспечения. Таким образом, ваши устройства будут получать и устанавливать последние обновления без вашего участия.

- Периодически проверяйте наличие обновлений вручную. В большинстве случаев, для этого есть соответствующая функция в меню настроек операционной системы или программного обеспечения.

- Не забывайте об обновлении дополнительного программного обеспечения, такого как браузеры, плагины и антивирусные программы. Они также могут иметь свои собственные обновления безопасности.

- После установки обновлений, перезагрузите устройства, чтобы применить изменения.

Постоянная проверка обновлений безопасности позволяет избежать слабых мест в системе и быть уверенным в ее надежной защите от нарушителей и хакеров.