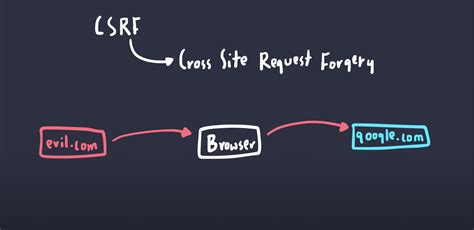

Атака CSRF (Cross-Site Request Forgery) - это тип атаки на веб-приложения, при котором злоумышленник пытается выполнить вредоносные действия от имени аутентифицированного пользователя. В результате атаки CSRF может быть скомпрометирован доступ к чувствительным данным и выполнено действие, неблагоприятное для пользователя.

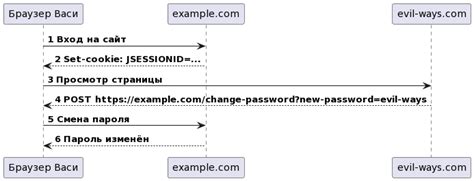

Хотя CSRF-атака может вызвать серьезные последствия, ее успешная реализация требует точного понимания шагов, которые злоумышленник должен предпринять. Так что давайте подробнее рассмотрим процесс проведения атаки CSRF:

1. Идентификация уязвимой точки веб-приложения. Злоумышленник должен найти уязвимую страницу или функцию веб-приложения, которая выполняет действия от имени пользователя без его согласия. Это может быть страница с формой, отправляющей запросы на изменение данных или выполнение других действий.

2. Изучение параметров запроса. Злоумышленник должен изучить структуру и значения параметров запроса, отправляемых этой уязвимой точкой веб-приложения при выполнении определенного действия. Это могут быть параметры, содержащие важные данные, такие как идентификатор пользователя или токен аутентификации.

3. Подготовка фальшивого запроса. Злоумышленник создает фальшивую страницу или сообщение, которое будет обманывать пользователя, заставлять его выполнить нежелательное действие. Это может быть страница, содержащая форму с поддельными полями, значения которых будут отправлены на уязвимую точку веб-приложения.

4. Соблазнение пользователя. Злоумышленник должен убедить пользователя посетить фальшивую страницу или кликнуть на поддельную ссылку. Это может быть достигнуто путем отправки фишингового электронного письма, использования социальной инженерии или любого другого метода, который обманывает пользователя и заставляет его выполнить запрос.

5. Делегирование запроса. Когда пользователь посещает фальшивую страницу, его браузер автоматически выполняет запрос к уязвимой точке веб-приложения, используя сохраненные авторизационные данные (куки, сессионные данные). В результате выполнения фальшивого запроса изменяется или выполняется нежелательное действие от имени пользователя.

Важно отметить, что для успешной атаки CSRF необходимо, чтобы пользователь был одновременно аутентифицирован в системе и открыл фальшивую страницу. Поэтому для защиты от CSRF-атак рекомендуется использовать защитные меры, такие как добавление токена в каждый запрос, проверка Referrer-заголовка, ограничение действий, требующих подтверждения пользователя и другие методы.

Проведение атаки CSRF: анализ уязвимости и выбор цели

Первым шагом в проведении атаки CSRF является анализ уязвимости целевого веб-сайта. Для этого необходимо провести исследование и выявить наличие возможных уязвимостей CSRF. Важно учитывать, что не все веб-сайты подвержены данной атаке, поэтому выбор конкретной цели является критически важным.

Для определения наличия уязвимости CSRF можно воспользоваться следующими методами:

- Анализ исходного кода страницы. Возможно, разработчики веб-сайта не учли необходимость внедрения мер защиты от атак CSRF, что может оставить сайт открытым для этого типа атаки.

- Проверка наличия корректной обработки CSRF-токенов. CSRF-токены – это уникальные значения, которые генерируются для каждой веб-формы и необходимы для проверки подлинности запросов. Если веб-сайт не проверяет CSRF-токены или использует неправильную логику обработки, это может стать уязвимостью.

- Анализ типичных уязвимостей веб-приложений, таких как отсутствие проверок авторизации и аутентификации, уязвимости в механизмах сессии и другие.

После анализа уязвимости и выбора цели атаки целесообразно провести дополнительное изучение выбранного веб-сайта. Важно определить, какие запросы могут быть использованы для проведения атаки и какие параметры необходимо подделать для достижения нежелательного результата.

Выбор цели для проведения атаки CSRF также является важной задачей. Часто выбираются веб-сайты с большой посещаемостью и активными пользователями, поскольку вероятность успеха атаки будет выше.

Выбор ресурса и определение цели

При выборе ресурса необходимо определить цель атаки. Целью может быть получение личной информации, изменение учетных данных пользователя, совершение действий от имени жертвы или любое другое действие, которое может причинить вред потенциальной жертве.

Определение цели атаки является важным шагом, так как от этого зависит выбор подходящего метода и инструментов для проведения атаки. Важно продумать возможные последствия атаки и выбрать наиболее эффективный способ достижения поставленной цели.

Планирование и подготовка атаки CSRF

Прежде чем приступить к осуществлению атаки CSRF, необходимо провести тщательное планирование и подготовку. Рассмотрим эту процедуру поэтапно.

1. Изучение целевого веб-приложения Перед началом атаки важно провести анализ целевого веб-приложения. Исследуйте все доступные функциональные возможности, обращайте внимание на механизмы аутентификации и авторизации. Также стоит исследовать возможные уязвимости веб-приложения, такие как открытые точки доступа для выполнения запросов. |

2. Подбор и создание подходящих запросов Для успешной атаки CSRF необходимо определить точку входа, через которую можно осуществить запрос. Используйте инструменты для перехвата и изменения трафика, такие как Burp Suite или Fiddler, для анализа запросов и формирования подходящих. Особое внимание следует уделить токенам, которые использованы в веб-приложении для защиты от CSRF. |

3. Создание злонамеренных страниц Для проведения атаки необходимо создать злонамеренную веб-страницу, которая будет содержать код, отправляющий подконтрольные запросы на целевое веб-приложение. Учтите, что встроенный код (HTML, JavaScript) должен быть замаскирован таким образом, чтобы пользователь не заподозрил ничего подозрительного. |

4. Проведение тестовой атаки Перед запуском реальной атаки рекомендуется провести тестовую атаку, чтобы убедиться в ее эффективности. Запустите злонамеренную страницу и проследите, как она отправляет запросы на целевое веб-приложение. При необходимости внесите коррективы и повторите тестирование. |