DDOS атаки являются одними из самых серьезных угроз в сфере кибербезопасности в настоящее время. Подобные атаки могут нанести значительный ущерб как отдельным организациям, так и всей сетевой инфраструктуре. Для осуществления DDOS атак требуется специальная подготовка и умение использовать определенные методы.

Основными этапами настройки DDOS атаки является выбор цели, подготовка ботнета и передача команд по запуску атаки. В первую очередь, необходимо определиться с целью атаки. Это может быть конкретный веб-сайт, сервер или даже целая сеть. Далее, следует приступить к созданию ботнета - сети зараженных компьютеров, которые будут использоваться в качестве источника атаки.

После того, как ботнет будет готов, необходимо передать команду на запуск атаки. Основные методы DDOS атаки включают в себя ICMP флуд, SYN флуд, UDP флуд и HTTP флуд. ICMP флуд использует протокол ICMP для отправки большого количества запросов на целевой сервер. SYN флуд основан на создании большого количества незавершенных TCP-соединений на целевом устройстве. UDP флуд направлен на создание большого количества запросов на определенный UDP-порт сервера. HTTP флуд представляет собой отправку множества HTTP запросов на веб-сервер с целью перегрузить его ресурсы.

Что такое DDOS атака?

Цель DDOS атаки заключается в том, чтобы перегрузить ресурс или сервис и сделать его недоступным для легитимных пользователей. В результате такого перегруза, сервер может "свернуться" и перестать отвечать на запросы, или нагрузка на сеть может быть слишком высокой, что приведет к падению скорости и доступности ресурса для других пользователей.

DDOS атаки могут использовать разные методы и инструменты. Однако, самый распространенный метод - это использование ботнета, что представляет собой сеть зараженных устройств, которыми управляет злоумышленник. Ботнет может состоять из компьютеров, ноутбуков, мобильных устройств или даже "умных" вещей, таких как роутеры или камеры видеонаблюдения.

В зависимости от масштаба и сложности атаки, DDOS атаки могут длиться от нескольких минут до дней или недель. Они могут нанести серьезный ущерб как для частных лиц и компаний, так и для крупных организаций или даже информационной инфраструктуры целых стран.

DDOS атаки стали очень распространенными в наше время, и многие организации и компании вкладывают значительные ресурсы в защиту от таких атак. Эффективная защита от DDOS атак требует использования специализированных аппаратных и программных средств, а также постоянного мониторинга и реагирования на потенциальные атаки.

Определение и цель атаки

Злоумышленники могут использовать различные методы для осуществления DDoS-атаки. Некоторые из них включают взлом компьютеров и серверов для создания ботнетов (сетей зомби), использование ботов и ботнетов для генерации трафика, рассылку спам-сообщений с вредоносным кодом или использование слабых мест в целевой системе.

Целью DDoS-атаки может быть как частное лицо, желающее нанести ущерб конкуренту или просто выразить свое недовольство, так и организованные группы хакеров или киберпреступные сети, работающие в интересах политических, финансовых или иных целей.

Этапы настройки DDOS атаки

Несмотря на то, что DDOS атаки запрещены и незаконны, некоторые лица могут попытаться использовать их для различных целей. Настройка DDOS атаки состоит из нескольких этапов:

1. Подготовка к атаке. На этом этапе злоумышленник выбирает цель нападения - сервер, сайт или другую систему, которую он хочет недоступной для пользователей. Затем он анализирует защитные механизмы, используемые целевой системой, чтобы найти уязвимости и определить наиболее эффективные методы атаки.

2. Подготовка инструментов. Злоумышленник собирает необходимые инструменты и программы для проведения атаки. Это может включать в себя специализированные программы для генерации большого количества запросов, ботнеты для использования ботов в атаке, а также инструменты для маскировки своего IP-адреса и скрытия источника атаки.

3. Запуск атаки. На этом этапе злоумышленник запускает инструменты и программы, сгенерированные на предыдущих этапах, чтобы перегрузить ресурсы целевой системы. Например, это может быть атака на уровне протокола TCP/IP, SYN-flood или UDP-flood, при которой большое количество ложных запросов отправляется на целевую систему, перегружая ее и делая недоступной для обычных пользователей.

4. Поддержание атаки. Злоумышленник может продолжать поддерживать атаку в течение длительного времени, используя различные инструменты и методы. Например, он может менять источник атаки, маскировать свой IP-адрес или использовать распределенные сети ботов (DDoS-ботнеты) для увеличения мощности атаки.

5. Завершение атаки. По достижении своей цели - недоступности целевой системы или по другим причинам - злоумышленник прекращает атаку. Однако, в некоторых случаях могут быть предприняты дополнительные шаги, чтобы скрыть свои следы и избежать выявления и ответной атаки.

Важно отметить, что DDOS атаки незаконны и могут причинить серьезный ущерб системам и организациям. Подобные преступные действия преследуются по закону, и проводить или пропагандировать такие атаки не только неправильно, но также может иметь юридические последствия для злоумышленника.

Фаза подготовки и сбора информации

Перед тем, как начать DDOS атаку, необходимо провести фазу подготовки и сбора информации. В этой фазе сознательные хакеры и атакующие лица изучают свою цель и собирают необходимую информацию для успешного выполнения атаки.

Первым шагом в этой фазе является определение цели атаки. Хакер должен решить, какой ресурс или организацию он хочет атаковать. Далее необходимо провести исследование выбранной цели. Это может включать в себя поиск слабостей в сетевой инфраструктуре, определение IP-адресов, анализ маршрутизации и обнаружение возможных точек входа в систему.

Следующим этапом является сбор информации о цели. Хакеры могут использовать сканеры портов и другие инструменты для определения активных служб и уязвимостей в сети. Они также могут собирать информацию о сервере, такую как операционную систему, установленное программное обеспечение, используемые службы и т. д.

Важным аспектом этой фазы является сбор информации о защите цели. Хакеры занимаются исследованиями, чтобы узнать, какая защита установлена на сервере и как ее обойти. Они могут искать известные уязвимости в установленных приложениях и программном обеспечении, а также изучать логи и настройки системы безопасности.

Более тщательное исследование цели может включать анализ сетевого трафика и мониторинг активности системы. Хакеры могут использовать инструменты для перехвата и анализа пакетов данных, чтобы определить уязвимые места и слабые места в системе.

Фаза подготовки и сбора информации является важным этапом перед DDOS атакой. Хакеры должны иметь полное представление о своей цели и ее уязвимостях, чтобы успешно выполнить атаку. Использование различных инструментов и методов сбора информации позволяет хакерам получить ценные данные, которые помогут им в дальнейшей атаке.

Выбор источников для атаки

Выбор правильных источников для проведения DDOS атаки крайне важен, поскольку от этого зависит успешность и эффективность атаки. Источниками могут быть как инфицированные компьютеры, так и другие устройства с доступом к интернету.

Основной принцип при выборе источников - набор большого количества устройств, которые будут одновременно генерировать трафик на целевой сервер или сеть. Чем больше участников и мощнее их устройства, тем более мощная DDOS атака может быть проведена.

Одним из наиболее распространенных методов выбора источников является ботнет. Ботнет - это сеть компьютеров, зараженных вредоносными программами, которые выполняют команды злоумышленника. Зараженные компьютеры, также известные как "боты", могут быть использованы для генерации трафика и направления его на цель. Злоумышленник может контролировать ботнет через команды и серверы-контроллеры.

Также, источники для атаки могут быть предоставлены анонимными прокси-серверами. Прокси-серверы позволяют злоумышленнику маскировать свои настоящие IP-адреса и идентифицироваться как другое устройство или сервер. В результате, целевой сервер считает, что атакующий IP-адрес - это IP-адрес прокси-сервера, что затрудняет его идентификацию и блокировку.

Кроме того, источниками могут быть боты, расположенные внутри зараженных сетей других организаций. Этот метод известен как "амплификационная атака". Амплификационная атака основана на усилии атакующего трафика с помощью протоколов, которые могут генерировать ответы, превышающие входящий трафик.

Выбор источников для DDOS атаки требует определенной экспертизы и знаний о доступных ресурсах. Злоумышленники, как правило, стремятся создать достаточно мощную и масштабную атаку, чтобы привести к отказу в обслуживании целевого сервера или сети. Поэтому выбор источников - важный этап планирования и проведения DDOS атаки.

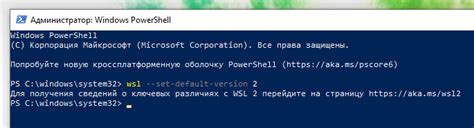

Настройка ботнета

Для настройки ботнета злоумышленнику необходимо выполнить следующие шаги:

- Выбор вредоносного ПО.

- Распространение вредоносного ПО.

- Установка и активация вредоносного ПО на зараженных устройствах.

- Формирование команд и управление ботнетом.

1. Выбор вредоносного ПО:

Первым шагом злоумышленник должен выбрать подходящее вредоносное ПО для создания ботнета. Существует множество вариантов, включая ботнеты, основанные на известных вирусах, а также на специализированном ПО, разработанном специально для целей создания ботнета.

2. Распространение вредоносного ПО:

Для распространения вредоносного ПО злоумышленник может использовать различные методы, включая рассылку вредоносных сообщений по электронной почте, внедрение вредоносных программных модулей на компрометированные веб-сайты или распространение через файловые сети.

3. Установка и активация вредоносного ПО на зараженных устройствах:

После распространения вредоносного ПО злоумышленник должен установить и активировать его на зараженных устройствах. Для этого может потребоваться использование уязвимостей в операционных системах или социальной инженерии.

4. Формирование команд и управление ботнетом:

После успешной инсталляции вредоносного ПО на зараженных устройствах, злоумышленник может формировать команды и управлять ботнетом через специальные панели управления или командные каналы. Злоумышленник может отправлять команды для проведения DDOS атак или для выполнения других нелегальных действий.

Настройка ботнета является сложным и незаконным действием, которое может повлечь серьезные юридические последствия. За использование ботнета и проведение DDOS атак злоумышленникам может грозить уголовная ответственность. Поэтому важно соблюдать законы и этические нормы при работе в сфере информационной безопасности.

Выбор метода атаки

Существует несколько основных типов методов DDoS-атак:

- Атака на уровне сети (Network Layer)

- Атака на уровне транспортного протокола (Transport Layer)

- Атака на уровне приложения (Application Layer)

Атака на уровне сети (Network Layer) основана на перегрузке сетевых каналов или сетевых устройств, таких как маршрутизаторы или коммутаторы. В результате атаки на данном уровне, целью может стать отключение целевой сети от Интернета или создание серьезных проблем в работе сети.

Атака на уровне транспортного протокола (Transport Layer) направлена на исчерпание ресурсов передачи данных, например, через загрузку буферов или исчерпание максимального количества подключений к целевому серверу. Обычно атаки на этом уровне используют протоколы, такие как TCP или UDP.

Атака на уровне приложения (Application Layer) наиболее сложная и распространенная форма DDoS-атак. Она основана на перегрузке сервера, обрабатывающего запросы от клиентов. Целью такой атаки может быть отключение сервера или нанесение ущерба его работоспособности.

Выбор метода атаки должен основываться на целях и задачах, которые хочет достичь атакующая сторона. Каждый тип атаки имеет свои особенности и требует определенного уровня подготовки и ресурсов для проведения успешной атаки.

Методы DDOS атаки

DDoS (Distributed Denial of Service) атаки включают в себя различные методы, которые могут быть использованы для нарушения доступности ресурсов. Ниже приведены некоторые из основных методов DDOS атак.

- Синтаксическая атака: эта атака основана на отправке запросов с недопустимыми или неправильными данными. Она может привести к перегрузке системы или сервера, когда они пытаются обработать некорректные запросы.

- Заклинивание соединений: при этом методе злоумышленник старается заблокировать все доступные слоты соединений с сервером, тем самым не позволяя новым пользователям получить доступ к серверу.

- Отраженные атаки: в таких атаках злоумышленник использует серверы или устройства, которые отвечают на запросы других пользователей, чтобы отправлять огромный объем трафика на целевую систему. Таким образом, атаки кажутся возникать от множества источников и трудно отследить их истинное происхождение.

- Амплификационные атаки: это тип атаки, при котором злоумышленник посылает небольшие запросы к устройствам, которые затем отвечают на эти запросы с гораздо большими объемами данных. Такая атака позволяет злоумышленнику перегрузить целевую систему большим объемом трафика.

- Ботнеты: это метод, при котором злоумышленник использует ботнет - сеть захваченных устройств - для запуска DDOS атаки. Компьютеры в ботнете могут быть захвачены без ведома их владельцев и использоваться для отправки огромного объема трафика на цель.

Примечание: злоупотребление или участие в DDOS атаках являются противозаконными и могут влечь за собой серьезные юридические последствия. Эта статья представлена исключительно в информационных целях. Для защиты от DDOS атак рекомендуется обратиться к специалистам в области кибербезопасности.