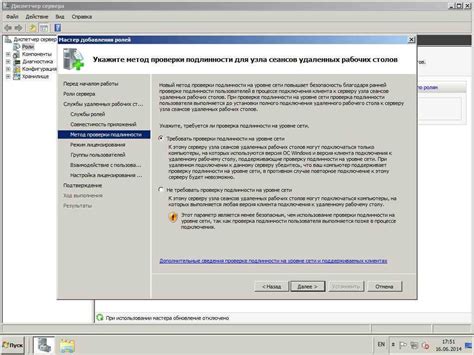

Проверка подлинности на уровне сети – ключевой аспект безопасности данных в современном мире. Этот процесс позволяет убедиться в том, что пользователи, которые пытаются получить доступ к конфиденциальной информации, являются действительно теми, за кого себя выдают. Ошибки в проверке подлинности могут привести к серьезным негативным последствиям, таким как утечка информации или несанкционированный доступ к системе.

Существует несколько методов проверки подлинности на уровне сети, которые обеспечивают надежную защиту от злоумышленников. Один из наиболее распространенных методов - это использование пароля. Пароль должен быть сложным и содержать комбинацию букв, цифр и специальных символов, чтобы предотвратить его подбор. Кроме того, пароли должны регулярно меняться.

Другой метод проверки подлинности - это использование двухфакторной аутентификации. Этот метод требует от пользователя предоставить не только пароль, но и дополнительную информацию, такую как одноразовый код, полученный по смс или электронной почте. Такая система обеспечивает более высокий уровень безопасности, так как для получения доступа злоумышленнику потребуется не только пароль, но и доступ к устройству пользователя.

Важно также помнить о нескольких советах, которые помогут повысить безопасность при проверке подлинности на уровне сети. Всегда следует использовать уникальные пароли для каждого сервиса или учетной записи. Также рекомендуется использовать програмное обеспечение для управления паролями, которое позволит генерировать сложные пароли и хранить их в зашифрованном виде.

Методы проверки подлинности на уровне сети

Один из таких методов – это использование протокола RADIUS (Remote Authentication Dial-In User Service). RADIUS – это протокол управления доступом, который позволяет серверу проверять подлинность пользователей, подключившихся к удаленной сети. Когда пользователь запрашивает доступ к сети, данные о его учетной записи отправляются на сервер RADIUS для проверки. Если идентификация проходит успешно, пользователю предоставляется доступ.

Другой распространенный метод – это использование протокола LDAP (Lightweight Directory Access Protocol). LDAP – это протокол, который предоставляет доступ к каталогу с информацией о пользователях и устройствах в сети. С помощью LDAP можно проверять подлинность пользователей, а также получать информацию о них, как например, их полное имя, адрес электронной почты и права доступа к определенным ресурсам.

Одним из самых надежных методов проверки подлинности на уровне сети является использование протокола Kerberos. Kerberos – это система аутентификации, разработанная для защиты сетей. Она предоставляет механизм централизованной аутентификации, позволяющий пользователям проверять свою подлинность и получать временный токен – билет Kerberos, который можно использовать для доступа к ресурсам в сети.

Некоторые сетевые устройства, такие как маршрутизаторы и коммутаторы, могут также иметь собственные методы проверки подлинности. Например, маршрутизаторы могут использовать список доступа (ACL) или межсетевые экраны (firewall) для определения прав доступа к сети или определенным сетевым ресурсам.

Выбор метода проверки подлинности на уровне сети зависит от требований организации, уровня защиты, а также от типа сетевых ресурсов, которым необходимо обеспечить доступ. Эффективная проверка подлинности на уровне сети является важной составляющей безопасности любой сети.

Что такое проверка подлинности?

Проверка подлинности на уровне сети осуществляется с помощью различных методов и протоколов, таких как парольная аутентификация, сертификаты, биометрические данные и т. д. При этом процесс проверки подлинности может включать в себя следующие этапы:

| 1. | Пользователь предоставляет идентификационные данные, такие как логин и пароль, или использует другой метод авторизации, например, отпечаток пальца. |

| 2. | Эти данные передаются на сервер, который выполняет проверку подлинности. |

| 3. | Сервер сравнивает предоставленные данные с данными, хранящимися в базе данных пользователей. |

| 4. | Если данные совпадают, сервер предоставляет пользователю доступ к запрашиваемым ресурсам, иначе доступ отклоняется. |

Проверка подлинности является важной частью безопасности сети, поскольку позволяет предотвратить несанкционированный доступ к защищенным ресурсам. Она помогает обеспечить конфиденциальность и целостность данных, а также защиту от вредоносных действий, таких как взлом и кража личных данных. Важно использовать надежные методы проверки подлинности и регулярно обновлять их, чтобы обезопасить сеть и предотвратить потенциальные угрозы безопасности.

Роли и принципы работы проверки подлинности

Главными ролями в процессе проверки подлинности являются:

- Пользователь - человек или аккаунт, который пытается получить доступ к системе или сервису.

- Система проверки подлинности - модуль или компонент, который отвечает за аутентификацию пользователя или устройства. Обычно это происходит путем сопоставления предоставленных учетных данных с данными, хранящимися в базе данных.

- Сервис или система - ресурс или услуга, к которым требуется доступ. Это может быть веб-сайт, приложение или любой другой ресурс.

Принципы работы проверки подлинности включают в себя следующее:

- Идентификация - на первом шаге процесса пользователь или устройство должны предоставить учетные данные, такие как логин и пароль, для идентификации.

- Аутентификация - после идентификации система проверки подлинности проверяет предоставленные учетные данные с сохраненными данными в базе данных, чтобы убедиться в их достоверности.

- Авторизация - после успешной аутентификации система проверки подлинности определяет, какие ресурсы или услуги доступны пользователю или устройству.

- Аудит - процесс регистрации и отслеживания действий пользователя или устройства для обеспечения безопасности и возможности расследования инцидентов.

- Централизованное управление - чтобы облегчить и упростить процесс проверки подлинности, часто используется централизованная система управления учетными данными, которая может быть интегрирована с различными сервисами и системами.

Правильная роль и эффективные принципы работы проверки подлинности играют важную роль в обеспечении безопасности систем и защите конфиденциальности пользователей.

Аутентификация по паролю: преимущества и недостатки

Преимущества аутентификации по паролю достаточно очевидны. Во-первых, это простота использования и понимания для конечного пользователя. Для аутентификации по паролю не требуется наличие дополнительных устройств или специализированного программного обеспечения.

Во-вторых, аутентификация по паролю относительно дешева в реализации. Не нужно закупать или разрабатывать сложные системы для чтения отпечатков пальцев или считывания смарт-карт. Работа с паролями предельно проста и доступна.

Но, несмотря на все преимущества, аутентификация по паролю имеет и некоторые недостатки. Прежде всего, пароли могут быть слабыми. Многие пользователи используют простые, однозначные или очень короткие пароли, что открывает дверь злоумышленнику для атаки на аккаунт.

Кроме того, пароли могут быть украдены или скомпрометированы. Взломы баз данных, утечка информации или использование одного и того же пароля для разных сервисов могут привести к компрометации аккаунта пользователя.

Важно также отметить, что аутентификация по паролю требует от пользователя запоминания и использования паролей для разных сервисов. Для безопасности рекомендуется использовать разные пароли, но это может быть сложно для пользователей.

В итоге, аутентификация по паролю обладает преимуществами, такими как простота использования и низкая стоимость внедрения, но также имеет свои недостатки, связанные с возможностью использования слабых паролей и их возможной компрометацией. Поэтому, когда используется аутентификация по паролю, следует следить за безопасностью паролей и применять дополнительные меры защиты, такие как использование двухфакторной аутентификации.

Использование биометрических данных для проверки подлинности

Биометрические данные представляют собой уникальные физиологические или поведенческие характеристики человека, которые можно использовать для идентификации и аутентификации личности. Некоторые из наиболее распространенных биометрических данных включают следующие:

- Отпечатки пальцев: каждый человек имеет уникальные отпечатки пальцев, которые можно считать и использовать для проверки подлинности.

- Лицо: структура лица и уникальные черты, такие как форма глаз, форма носа и расположение родинок, могут служить как биометрические данные.

- Голос: каждый человек имеет уникальный голос, который можно записать и использовать для проверки подлинности.

- Сетчатка глаза: структура сетчатки глаза также уникальна для каждого человека и может использоваться в биометрической проверке подлинности.

Использование биометрических данных для проверки подлинности обеспечивает высокую степень надежности, так как эти данные сложно подделать или скопировать. Кроме того, биометрические данные, по сравнению с другими формами идентификации, такими как пароли или пин-коды, являются удобными и быстрыми в использовании.

Тем не менее, при использовании биометрических данных для проверки подлинности необходимо учитывать проблемы приватности и безопасности. Хранение и обработка биометрических данных должны соответствовать строгим стандартам и политикам безопасности, чтобы предотвратить несанкционированный доступ и использование этих данных.

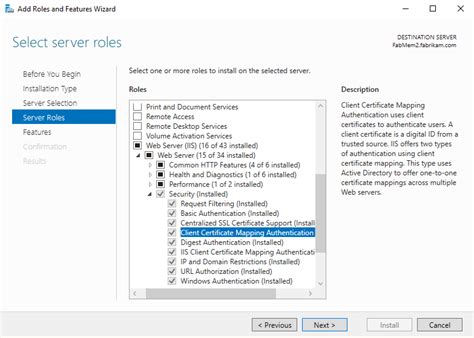

Аутентификация на основе сертификатов: как это работает

Основная идея аутентификации на основе сертификатов состоит в том, что каждый пользователь имеет уникальный цифровой сертификат, который содержит информацию о его идентификации. Доверенный удостоверяющий центр подписывает этот сертификат с использованием своего собственного приватного ключа, что гарантирует его подлинность и неподменность.

При процессе аутентификации сервер проверяет сертификат клиента, используя открытый ключ удостоверяющего центра. Если сертификат действителен и его подпись верна, сервер устанавливает соединение с клиентом и продолжает взаимодействие.

Для создания доверия к сертификату необходимо иметь доверие к удостоверяющему центру, который выпустил данный сертификат. Удостоверяющие центры имеют иерархическую структуру, где уровень доверия к центру определяется его местом в иерархии.

На практике аутентификация на основе сертификатов применяется во многих областях, таких как веб-приложения, электронная почта, виртуальные частные сети и другие. Благодаря использованию криптографии и уникальных идентификаторов, этот метод обеспечивает высокий уровень безопасности и надежности.

| Преимущества аутентификации на основе сертификатов: | Недостатки аутентификации на основе сертификатов: |

|---|---|

|

|

Усиленная проверка подлинности с помощью двухфакторной аутентификации

Для обеспечения высокого уровня безопасности в сетевых системах широко применяется двухфакторная аутентификация. Этот метод проверки подлинности требует от пользователей предоставления не только пароля, но и дополнительной информации или устройств, чтобы подтвердить их личность.

В основе двухфакторной аутентификации лежит идея использования двух разных факторов для проверки подлинности пользователя: нечто, что пользователь знает (например, пароль), и нечто, что пользователь имеет (например, специальное устройство или мобильное приложение).

Когда пользователь входит в систему, он сначала вводит свой пароль, а затем предоставляет дополнительные данные, такие как одноразовый код, сгенерированный мобильным приложением или полученный по смс. Использование двух разных факторов значительно повышает безопасность системы, так как злоумышленникам потребуется обойти и пароль, и устройство или приложение пользователя.

Двухфакторная аутентификация особенно эффективна в защите от фишинговых атак и взломов паролей. В случае, если злоумышленник получает доступ к паролю пользователя, он все равно не сможет войти в систему без второго фактора подтверждения.

При использовании двухфакторной аутентификации важно выбирать надежные и безопасные факторы подтверждения, а также настраивать систему таким образом, чтобы она требовала двух факторов для каждого входа в систему или для доступа к особо защищенным ресурсам и данным.

Одной из популярных технологий для реализации двухфакторной аутентификации является аутентификация на основе SMS-сообщений. В этом случае, после ввода пароля, система отправляет одноразовый код на заранее зарегистрированный мобильный телефон пользователя. Другим популярным методом является использование приложений для мобильных устройств, которые генерируют специальные одноразовые коды.

Советы по защите от несанкционированного доступа: обзор лучших практик

Для обеспечения безопасности на уровне сети рекомендуется использовать следующие лучшие практики:

1. Использование сложных паролей: Пароли должны быть достаточно длинными и содержать комбинацию букв верхнего и нижнего регистра, цифр и специальных символов. Также рекомендуется регулярно менять пароли и не использовать одинаковые пароли для разных учетных записей.

2. Регулярное обновление программного обеспечения: Многие атаки основаны на уязвимости в программном обеспечении. Поэтому важно следить за выходом обновлений и устанавливать их как можно быстрее.

3. Установка файрвола: Файрвол является первой линией защиты сети от внешних атак. Он может блокировать нежелательный трафик и предотвращать несанкционированный доступ.

4. Использование шифрования: Шифрование данных помогает защитить информацию от перехвата и прослушивания. Рекомендуется использовать протоколы шифрования, такие как SSL или VPN.

5. Ограничение прав доступа: Разрешения и права доступа к сети должны быть назначены только необходимым пользователям. Нужно регулярно рецензировать и обновлять права доступа.

6. Мониторинг и анализ: Необходимо вести постоянный мониторинг сети для обнаружения потенциальных угроз. Также рекомендуется анализировать события и регистрационные записи для выявления аномальных действий или активности.

7. Обучение пользователей: Независимо от того, насколько хорошо защищена сеть на техническом уровне, пользователи могут быть слабым звеном в цепи безопасности. Поэтому важно обучать пользователей основам безопасности, таким как различение фишинговых писем и использование надежных паролей.

Соблюдение этих практик поможет вам укрепить безопасность сети и защитить ее от несанкционированного доступа.