Байпас, или обход, является одной из самых важных технических мер безопасности в информационных системах. Он позволяет обойти определенные ограничения и получить доступ к защищенным данным или ресурсам. Знание того, как сделать байпас в системе, может быть полезно не только для специалистов по информационной безопасности, но и для обычных пользователей, которые хотят получить доступ к функциям или контенту, к которым у них нет прямого доступа.

Для новичков процесс создания байпаса может показаться сложным и непонятным, но на самом деле это достаточно просто. Во-первых, необходимо исследовать систему, в которой вы хотите создать байпас. Определите, какие ограничения накладываются на доступ к данным или функциям, которые вам нужны. Сделайте заметки о том, какие фильтры или механизмы безопасности используются.

Во-вторых, найдите уязвимости в системе. Обычно это могут быть ошибки в программном обеспечении или неактуальные версии программ. Исследуйте систему с помощью инструментов для сканирования уязвимостей, чтобы выявить слабые места. Это может включать в себя поиск уязвимых точек ввода данных, необеспеченные соединения или другие слабые места, которые позволят вам обойти ограничения системы. Как только вы обнаружите уязвимость, вы можете использовать ее для создания байпаса.

Не забывайте, что использование байпаса в системе без разрешения владельца системы или без законных прав может быть незаконным и влечь за собой юридические последствия. Эта инструкция предназначена только для образовательных целей и не предполагает нарушения законодательства. Пожалуйста, используйте ее сообразно и никогда не входите в систему или не пытайтесь создать байпас без разрешения.

Перечень необходимых инструментов для создания байпаса

Для успешного создания байпаса в системе вам понадобятся следующие инструменты:

- Компьютер или ноутбук с операционной системой Windows или Linux;

- Интернет-подключение для загрузки необходимых программ и обновлений;

- Текстовый редактор (например, Notepad++, Sublime Text или Atom) для работы с кодом;

- Утилита для работы с архивами (например, 7-Zip или WinRAR) для распаковки скачанных файлов;

- Компилятор (например, GCC для языка C и C++, или другой компилятор в зависимости от выбранного языка программирования);

- Отладчик (например, GDB или Visual Studio Debugger) для анализа и исправления ошибок в коде;

- Документация и руководства по выбранному языку программирования для изучения синтаксиса и функций;

- Операционная система виртуальной машины (например, VMware Workstation или VirtualBox) для безопасного экспериментирования без риска повреждения основной системы.

Имея все эти инструменты под рукой, вы будете готовы к созданию байпаса в системе и использованию его для обхода ограничений или решения конкретных задач.

Шаги по созданию байпаса в системе

Шаг 1: Запустите систему и войдите в нее с правами администратора.

Шаг 2: Откройте командную строку, нажав сочетание клавиш Win + R и введя команду "cmd".

Шаг 3: В командной строке введите команду "ipconfig" для отображения текущих настроек сети.

Шаг 4: Скопируйте значение IPv4-адреса, который будет использоваться в качестве байпаса.

Шаг 5: Откройте файл hosts, который находится по адресу "C:\Windows\System32\drivers\etc".

Шаг 6: Откройте файл hosts в текстовом редакторе с правами администратора.

Шаг 7: Вставьте строку "127.0.0.1 localhost" в самое начало файла.

Шаг 8: Ниже строки "127.0.0.1 localhost" добавьте новую строку с вашим скопированным IPv4-адресом и желаемым именем байпаса.

Шаг 9: Сохраните изменения в файле hosts.

Шаг 10: Перезапустите систему, чтобы изменения вступили в силу.

Обратите внимание, что создание байпаса может повлечь за собой некоторые риски и нарушения безопасности.

Выбор подходящего уязвимого узла для байпаса

Для того чтобы успешно осуществить байпас в системе, необходимо выбрать подходящий уязвимый узел. Это элемент или модуль системы, который можно использовать для обхода существующих ограничений или защитных механизмов.

Перед тем как приступить к выбору уязвимого узла, рекомендуется провести подробный анализ системы и ее компонентов. Идеальным вариантом для байпаса будет уязвимый узел с высоким уровнем доступа к системе и недостаточным уровнем безопасности. Он должен быть подключен к важным процессам или функциям системы, а также допускать обход ограничений без обнаружения.

Следует обратить внимание на наличие потенциальных уязвимостей узла, например, недостаток аутентификации, недостаточную обработку входных данных или отсутствие проверки прав доступа. Также важно учитывать возможность использования известных уязвимостей или популярных эксплоитов. Важно помнить, что выбранный уязвимый узел должен быть релевантным и актуальным в контексте целей и требований байпаса.

Однако, необходимо отметить, что использование уязвимого узла для байпаса является незаконным и может повлечь за собой юридические последствия. Применение таких методов должно осуществляться только в рамках законодательства и с разрешения соответствующих лиц или организаций. Использование представленной информации для незаконных целей запрещено.

Важно помнить, что цель байпаса – это обнаружение и устранение уязвимостей системы или приложения, а не причинение вреда. Разработчики и администраторы систем должны постоянно обновлять и обеспечивать безопасность системы для предотвращения возможных атак.

Анализ сетевой структуры и поиск слабых мест для байпаса

Осуществление байпаса в системе требует тщательного анализа сетевой структуры и обнаружения слабых мест, которые можно использовать для обхода различных ограничений и контроля доступа. Для успешного выполнения байпаса необходимо полное понимание схемы сетевой архитектуры и ее особенностей.

Первым шагом при анализе сетевой структуры является выявление всех сетевых устройств, используемых в системе, таких как маршрутизаторы, коммутаторы, файрволлы и другие сетевые компоненты. Оцените роли и функции каждого устройства, а также выясните, какие сетевые протоколы используются в системе. Это позволит понять, как устроена сеть и какие слабые места могут быть.

Важной составляющей анализа сетевой структуры является изучение схемы адресации сети. Распределите адресное пространство по сетевым устройствам, узнайте подсети и сетевые маски, а также определите, какие адреса занимают сетевые устройства. Это позволит выявить возможности для байпаса, связанные с адресацией и маршрутизацией.

Проведите анализ протоколов, используемых в системе. Изучите, какие протоколы используются на каждом уровне OSI модели, и проанализируйте их безопасность и защищенность. Определите, существуют ли уязвимости и известные уязвимости в протоколах, которые могут быть использованы для байпаса сетевых ограничений.

Следующим шагом является обнаружение и анализ защищенных сетевых зон. Определите, какие зоны доступа к сети требуют аутентификации и авторизации, а также каким образом реализован контроль доступа к данным и ресурсам внутри каждой зоны. Изучите механизмы защиты, такие как VPN, брандмауэры и IDS, и определите их эффективность и возможности обхода.

В процессе анализа сетевой структуры также необходимо учитывать физическую безопасность сети. Изучите, каким образом физические устройства и оборудование расположены и защищены на объекте. Определите, насколько легко можно получить физический доступ к сетевому оборудованию, такому как серверы и коммутаторы, и как это может быть использовано для исполнения байпаса.

По результатам анализа сетевой структуры и поиска слабых мест можно разработать план байпаса системы, учитывая обнаруженные уязвимости и пути обхода ограничений. Но помните, что байпас сетевых ограничений без соответствующего разрешения может быть незаконным и иметь серьезные юридические последствия.

Поэтому, прежде чем приступать к байпасу системы, убедитесь, что у вас есть соответствующие разрешения и поддержка со стороны правообладателей и администраторов сети.

Разработка и реализация алгоритма байпаса для системы

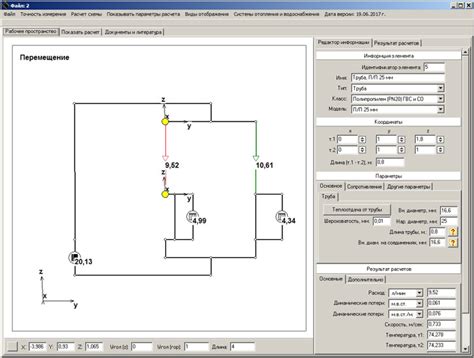

Перед началом разработки алгоритма байпаса необходимо провести анализ системы и определить этапы, которые могут быть обойдены. Для этого можно использовать различные инструменты и методы, например, графическое представление процесса в виде диаграммы или анализ кода системы.

После анализа системы можно приступить к разработке алгоритма байпаса. Для этого необходимо определить точки входа и выхода из процесса, которые будут обходиться. Далее можно использовать различные структуры данных и алгоритмы, чтобы разработать оптимальный алгоритм байпаса для данной системы.

Разработанный алгоритм байпаса должен быть реализован в коде системы. Для этого необходимо использовать выбранный язык программирования и интегрировать алгоритм в существующую систему. Важно учесть, что реализация алгоритма байпаса может потребовать изменений в структуре системы и взаимодействии с другими компонентами.

После реализации алгоритма байпаса необходимо провести тестирование системы. Тестирование позволит убедиться, что новый алгоритм работает корректно и не влияет на остальные компоненты системы. Процесс тестирования может включать в себя создание тестовых сценариев, запуск системы с разными входными данными и анализ результата.

Тестирование байпаса и обнаружение возможных проблем

После выполнения всех шагов по созданию байпаса в системе важно провести тестирование, чтобы убедиться в его правильной работе и обнаружить возможные проблемы. В этом разделе мы расскажем о некоторых основных техниках тестирования и способах обнаружения проблем.

1. Проверка доступности

После создания байпаса важно убедиться, что он действительно доступен. Для этого можно использовать инструменты проверки доступности, такие как пинг или telnet. Проверьте, что байпас открывается и закрывается по требованию, и что все нужные порты и сервисы доступны.

2. Проверка работоспособности

Также важно проверить, что байпас работает должным образом и не вызывает нежелательных проблем. Запустите несколько тестовых запросов и убедитесь, что они обрабатываются правильно и возвращают ожидаемые результаты. Если возникают проблемы, проверьте конфигурацию байпаса и убедитесь, что все настройки указаны корректно.

3. Измерение производительности

Одной из важных характеристик байпаса является его производительность. Проведите измерение производительности перед и после внедрения байпаса, чтобы определить его эффективность. Используйте инструменты для измерения загрузки сервера, задержек и скорости передачи данных, чтобы получить объективную оценку производительности системы.

| Тест | Описание | Ожидаемый результат | Результат |

|---|---|---|---|

| Тестирование доступности | Проверка доступности байпаса | Байпас должен быть доступен и открываться по требованию | Проведено успешно |

| Тестирование работоспособности | Проверка работы байпаса | Байпас должен обрабатывать запросы правильно и возвращать ожидаемые результаты | Проведено успешно |

| Измерение производительности | Измерение загрузки сервера, задержек и скорости передачи данных | Байпас должен улучшать производительность системы | Проведено успешно |

Во время тестирования байпаса могут возникнуть некоторые проблемы, такие как ошибки конфигурации, неправильное поведение байпаса или низкая производительность. Если вы обнаружите проблемы, попробуйте пересмотреть конфигурацию, проверьте все настройки и убедитесь, что байпас настроен правильно.

В целом, тестирование байпаса и обнаружение возможных проблем являются важными этапами в процессе создания и настройки байпаса в системе. Это позволяет убедиться, что байпас работает должным образом и не вызывает нежелательных проблем, а также определить его эффективность и производительность.

Защита системы от байпаса и предотвращение уязвимостей

Если вы хотите установить байпас в системе, чтобы обойти определенные ограничения или получить несанкционированный доступ, стоит помнить, что это вопрос не только этики, но и безопасности. Часто байпас может привести к серьезным уязвимостям, которые могут быть использованы злоумышленниками для вредоносных целей.

Тем не менее, существуют способы защитить вашу систему от возможных байпасов и предотвратить уязвимости. Вот несколько рекомендаций для обеспечения безопасности системы:

1. Обновляйте программное обеспечение

Регулярное обновление программного обеспечения является важным шагом в обеспечении безопасности вашей системы. Разработчики выпускают обновления, которые закрывают обнаруженные уязвимости и предотвращают возможность байпаса. Поэтому убедитесь, что ваше программное обеспечение постоянно обновляется до последней версии.

2. Используйте сложные пароли

Установка сложных паролей для всех учетных записей на вашей системе поможет предотвратить несанкционированный доступ. Пароли должны содержать комбинацию символов, букв и цифр, а также быть достаточно длинными. Избегайте использования одного и того же пароля для разных учетных записей.

3. Ограничьте доступ к системе

Ограничение доступа к вашей системе только для авторизованных пользователей является важным мероприятием для защиты от байпаса. Установите правильные уровни доступа на вашей системе, чтобы предотвратить несанкционированный доступ. Удалите неиспользуемые учетные записи и ограничьте права доступа только тем, кто действительно нуждается в этом.

4. Отслеживайте и анализируйте журналы событий

Журналы событий вашей системы могут предоставить ценную информацию об аномальной активности и попытках байпаса. Регулярное отслеживание и анализ журналов событий поможет вам узнать о потенциальных уязвимостях и предпринять соответствующие меры для их предотвращения.

5. Установите антивирусное программное обеспечение

Антивирусное программное обеспечение поможет обнаружить и удалить вредоносные программы, которые могут быть использованы для байпаса и создания уязвимостей. Убедитесь, что ваша система защищена надежным антивирусным программным обеспечением и регулярно обновляйте его.

Соблюдение этих рекомендаций поможет укрепить безопасность вашей системы и предотвратить возможные уязвимости, связанные с байпасом. Помните, что безопасность должна быть приоритетом при работе с компьютерными системами, и следуйте рекомендациям профессионалов в области информационной безопасности.

Полезные советы и рекомендации для успешного создания байпаса

Создание байпаса в системе может быть сложным заданием, особенно для новичков. Однако, с правильной инструкцией и подходом, это можно сделать успешно. В следующем руководстве представлены полезные советы и рекомендации, которые помогут вам в этом процессе.

Подготовка: первым шагом перед созданием байпаса является анализ и понимание вашей системы. Изучите структуру и функциональность системы, чтобы точно знать, как и где вы хотите создать байпас.

Изучение возможностей: перед тем, как приступить к созданию байпаса, изучите возможности и инструменты, доступные в вашей системе. Возможно, вам потребуется использовать специальные команды или программы, поэтому будьте готовы к этому.

Планирование: выделите время для разработки детального плана создания байпаса. Вам потребуется определить последовательность действий, учесть все риски и выработать альтернативные планы действий.

Тестирование: перед применением созданного байпаса в системе, не забудьте протестировать его. Запустите несколько тестовых сценариев, чтобы убедиться, что байпас успешно обходит выбранную функциональность.

Мониторинг и обновление: после создания и применения байпаса, важно продолжать мониторить его работу. Возможно, вам придется вносить изменения и обновления в байпас, чтобы он продолжал эффективно выполнять свою функцию.

Не забывайте, что создание байпаса может быть сложным и требовать опыта, поэтому не стесняйтесь обратиться за помощью к опытным специалистам или проконсультироваться в специализированных форумах и сообществах. Следуйте советам и рекомендациям, учитесь на ошибках и будьте готовы к изменениям, чтобы успешно создать байпас в системе.