SSH (Secure Shell) - это криптографический протокол, который обеспечивает безопасное соединение между клиентом и сервером. Использование SSH ключей позволяет пользователям безопасно взаимодействовать с удаленными серверами и обмениваться данными, сохраняя информацию в зашифрованном виде. Если вы работаете на Linux, создание SSH ключа - это несложный процесс, который может обеспечить защиту ваших данных.

Введите следующую команду в терминале:

ssh-keygenПри вводе этой команды появится запрос о расположении ключа. Вы можете просто нажать Enter, чтобы использовать расположение по умолчанию, или указать место, где вы хотите сохранить ключ. Рекомендуется использовать расположение по умолчанию.

Далее вас попросят ввести фразу-пароль для ключа. Фраза-пароль используется для защиты ключа и должна быть достаточно сложной. Убедитесь, что вы запомните эту фразу, так как она потребуется для доступа к вашим ключам.

Процесс создания ключа займет несколько секунд. После завершения вы увидите следующее сообщение:

Your identification has been saved in /home/user/.ssh/id_rsa.Теперь у вас есть два ключа - id_rsa (частный ключ) и id_rsa.pub (открытый ключ). Частный ключ должен быть хранен в безопасности и ни при каких обстоятельствах не должен передаваться другим людям. Открытый ключ можно безопасно распространять, размещать на серверах и передавать другим пользователям.

А теперь вы готовы начать использовать свой SSH ключ на Linux для безопасной работы с удаленными серверами. Удачи!

Установка программы OpenSSH на Linux - подготовка к созданию SSH ключа

Для того чтобы создать SSH ключ на Linux, необходимо установить программу OpenSSH. Она позволяет осуществлять безопасное и защищенное подключение к удаленным серверам и управлять ими.

Установка пакета OpenSSH на Linux выполняется с помощью менеджера пакетов, который входит в состав вашей операционной системы.

Для Debian/Ubuntu и подобных систем воспользуйтесь следующей командой:

| Команда | Описание |

|---|---|

| sudo apt-get install openssh-server | Установить OpenSSH на Debian/Ubuntu |

Для CentOS/Fedora и подобных систем воспользуйтесь следующей командой:

| Команда | Описание |

|---|---|

| sudo yum install openssh-server | Установить OpenSSH на CentOS/Fedora |

Для Arch Linux и подобных систем воспользуйтесь следующей командой:

| Команда | Описание |

|---|---|

| sudo pacman -S openssh | Установить OpenSSH на Arch Linux |

После установки OpenSSH, вы будете готовы к созданию SSH ключа и использованию его для безопасного подключения к удаленным серверам.

Генерация SSH ключа на Linux - создание открытой и закрытой части

SSH ключи используются для аутентификации и безопасной передачи данных между клиентом и сервером по протоколу SSH. Генерация SSH ключа в Linux состоит из двух основных шагов: создания открытой и закрытой частей ключа.

Для генерации ключа вам понадобится воспользоваться утилитой ssh-keygen. Данная утилита поставляется вместе с большинством дистрибутивов Linux и доступна из командной строки.

| Шаг | Команда | Описание |

|---|---|---|

| 1 | ssh-keygen -t rsa | Создает новый RSA ключ |

| 2 | Enter file in which to save the key (/home/user/.ssh/id_rsa): | Вводим путь, в котором будет сохранен ключ |

| 3 | Enter passphrase (empty for no passphrase): | Придумываем и вводим пароль для ключа (необязательно) |

| 4 | Enter same passphrase again: | Повторно вводим пароль (если задали в предыдущем шаге) |

После выполнения указанных шагов будет создано два файла: id_rsa (закрытая часть ключа) и id_rsa.pub (открытая часть ключа).

Открытая часть ключа (id_rsa.pub) используется для авторизации на сервере, в то время как закрытая часть ключа (id_rsa) должна быть хорошо защищена и не должна передаваться по сети.

Данная инструкция поможет вам создать SSH ключ на Linux и использовать его для безопасной аутентификации на сервере.

Удачного использования SSH!

Как сохранить SSH ключ на Linux - выбор директории и имени файла

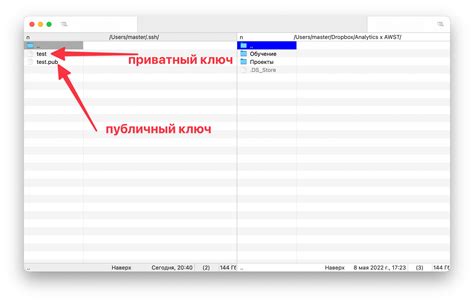

Если вы используете стандартный клиент SSH, рекомендуется сохранить приватный ключ (id_rsa) в директории ~/.ssh/ на вашей локальной машине. Данная директория обычно является скрытой и предназначена исключительно для хранения SSH ключей.

Для сохранения публичного ключа (id_rsa.pub) вы можете использовать ту же директорию, либо выбрать другое место, например, если вы хотите поделиться ключом с другими пользователями.

При выборе имени файла рекомендуется оставить стандартные имена ключей (id_rsa и id_rsa.pub), так как многие инструменты автоматически ожидают использование этих имен. Однако, вы также можете выбрать любое другое имя, если это необходимо.

Важно помнить, что приватный ключ должен оставаться строго конфиденциальным и никогда не должен передаваться по открытым каналам связи или храниться в публично доступном месте. Публичный ключ можно безопасно распространять для авторизации на удаленных серверах.

Проверка создания SSH ключа на Linux - убедитесь, что ключи созданы успешно

После успешного создания SSH ключей на Linux, важно убедиться, что процесс прошел без проблем и ключи созданы верно. Существует несколько способов проверки создания SSH ключа, и каждый из них обеспечивает дополнительную надежность и безопасность вашей системы.

Вот несколько проверок, которые могут быть полезными:

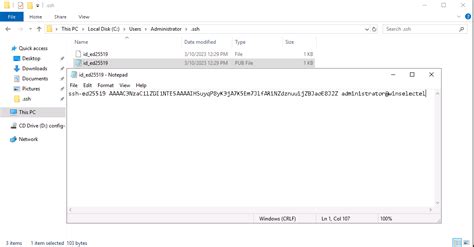

1. Проверка наличия файлов ключей: После генерации SSH ключей, убедитесь, что на вашей системе появились два файла: id_rsa и id_rsa.pub. Файл id_rsa содержит ваш приватный ключ, который должен быть строго ограничен только для вас. Файл id_rsa.pub содержит ваш открытый ключ, который используется для аутентификации на удаленных серверах. Если оба файла присутствуют, это говорит о том, что SSH ключи были успешно созданы.

2. Проверка корректности формата: Откройте файл id_rsa.pub и убедитесь, что он имеет правильный формат. Он должен начинаться с ключевого слова "ssh-rsa" и содержать вашу публичную часть ключа. Это гарантирует, что ключ был правильно сформирован и готов к использованию.

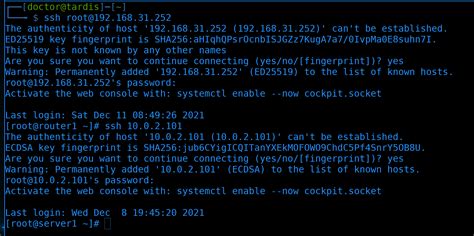

3. Проверка соединения: С помощью новых SSH ключей можно установить соединение с удаленным сервером. Если соединение установлено успешно и вы получили доступ к удаленному серверу без необходимости вводить пароль, это подтверждает корректное создание и настройку SSH ключей.

Проверка создания SSH ключей на Linux является важным этапом, так как она обеспечивает безопасную и защищенную аутентификацию на удаленных серверах. Убедитесь, что вы прошли все проверки и ваш SSH ключ готов к использованию.

Установка SSH ключа на удаленный сервер - добавление открытой части на другое устройство

Шаг 1: После создания SSH ключей на локальном устройстве, необходимо скопировать открытую часть ключа. Открытая часть ключа обычно находится в файле с расширением .pub.

Шаг 2: Сохраните открытый ключ на устройстве, с которого вы хотите получить доступ к удаленному серверу.

Шаг 3: Откройте терминал на устройстве, на котором находится открытый ключ, и выполните следующую команду:

ssh-copy-id -i <путь_к_файлу_с_открытым_ключом> <имя_пользователя>@<адрес_удаленного_сервера>

Замените <путь_к_файлу_с_открытым_ключом> на фактический путь к файлу с открытым ключом, <имя_пользователя> на имя вашего пользователя на удаленном сервере и <адрес_удаленного_сервера> на IP-адрес или доменное имя вашего удаленного сервера.

Шаг 4: Введите пароль вашего пользователя на удаленном сервере, если система попросит вас сделать это.

После выполнения этих шагов, открытый ключ будет добавлен на удаленный сервер и настройки SSH будут обновлены для авторизации с использованием этого ключа. Теперь вы сможете подключиться к удаленному серверу без необходимости вводить пароль.

Тестирование SSH ключа на Linux - проверьте работоспособность ключа

После создания SSH ключа на Linux очень важно проверить, что ключ работает правильно и у вас есть доступ к удаленному серверу. Для этого необходимо выполнить следующие шаги:

| Шаг | Описание |

|---|---|

| Шаг 1 | Сохраните ваш открытый ключ на удаленном сервере. Для этого скопируйте содержимое файла id_rsa.pub вашего SSH ключа и добавьте его в файл ~/.ssh/authorized_keys на удаленном сервере. |

| Шаг 2 | Откройте терминал и выполните команду ssh -i ~/.ssh/id_rsa username@hostname, где username - ваше имя пользователя на удаленном сервере, а hostname - адрес удаленного сервера. Если все настроено правильно, вы должны успешно подключиться без запроса пароля. Если возникла проблема, проверьте права доступа к файлам вашего SSH ключа. |

| Шаг 3 | Убедитесь, что вы можете выполнить команды на удаленном сервере, не вводя пароль. Для этого попробуйте выполнить любую команду, например ls или pwd. Если получаете результат, значит ваш SSH ключ настроен и работает правильно. |

Проверка работоспособности SSH ключа на Linux является важным шагом, чтобы убедиться в безопасности и эффективности вашего соединения с удаленным сервером. Если возникают проблемы, обратитесь к документации вашей операционной системы или провайдеру хостинга для получения дополнительной помощи.

Удаление SSH ключа на Linux - как удалить созданные ключи

Удаление SSH ключа необходимо, если вы более не планируете использовать этот ключ для аутентификации или если у вас возникли проблемы с безопасностью. Вот пошаговая инструкция о том, как удалить созданный SSH ключ на Linux.

- Откройте терминал на вашем устройстве.

- Введите следующую команду для перейти в директорию, где хранятся ваши SSH ключи:

cd ~/.ssh. - Проверьте, какие ключи у вас есть, с помощью команды:

ls. - Выберите ключ, который вы хотите удалить, и введите команду:

rm имя_ключа. Например, если вы хотите удалить ключ с именем "id_rsa", введите:rm id_rsa. - Введите ваш пароль, чтобы подтвердить удаление ключа.

- Повторите шаги 4-5 для каждого ключа, который вы хотите удалить.

Теперь вы успешно удалили SSH ключи на Linux. Будьте осторожны при удалении ключей, так как они могут быть используемы для аутентификации на других устройствах.