Протокол Диффи-Хеллмана - это алгоритм, который позволяет двум сторонам безопасно обмениваться секретными ключами по открытому каналу связи. Он является одним из фундаментальных протоколов криптографии и играет важную роль в обеспечении безопасности множества приложений и протоколов, таких как SSL/TLS, SSH и других.

Ключевая идея протокола Диффи-Хеллмана заключается в использовании математической задачи, которая является сложной для поиска решения, но легкой для проверки. Две стороны, которые хотят обмениваться секретными данными, договариваются заранее о двух целых числах - простом числе p и примитивном корне по модулю p, называемом g.

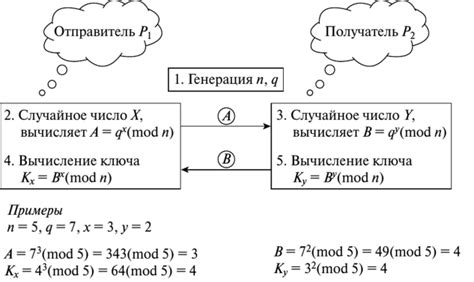

Каждая из сторон выбирает секретное число, известное только ей, и генерирует открытое число, вычисляемое по формуле A = g^a mod p, где a - секретное число стороны A. Затем обе стороны обмениваются открытыми числами A и B = g^b mod p, где b - секретное число стороны B.

Протокол Диффи-Хеллмана: основные принципы работы ищем общий секретный ключ без прямого обмена

Основная идея протокола Диффи-Хеллмана заключается в том, что два участника, назовем их Алиса и Боб, могут генерировать общий секретный ключ, не раскрывая его третьему участнику, который может перехватывать обмененные сообщения. Для этого Алиса и Боб выбирают открытые параметры протокола, которые доступны всем участникам, и секретные значения, которые хранят только они сами.

Процесс работы протокола Диффи-Хеллмана можно представить следующим образом:

| Шаг | Алиса | Боб |

|---|---|---|

| 1 | Выбрать простое число p и примитивный корень по модулю p g и открыто передать их Бобу. | Выбрать простое число p и примитивный корень по модулю p g и открыто передать их Алисе. |

| 2 | Выбрать секретное значение a и вычислить A = g^a mod p. Затем отправить A Бобу. | Выбрать секретное значение b и вычислить B = g^b mod p. Затем отправить B Алисе. |

| 3 | Вычислить общий секретный ключ K = B^a mod p. | Вычислить общий секретный ключ K = A^b mod p. |

Таким образом, Алиса и Боб могут независимо выбирать свои секретные значения (a и b), а затем обмениваться открытыми значениями (A и B), чтобы вычислить общий секретный ключ (K). Ни один из третьих участников не может вычислить общий секретный ключ, поскольку для этого требуется знание секретных значений (a и b), которые не передаются никому.

Протокол Диффи-Хеллмана является важным инструментом для обеспечения безопасности обмена информацией в сети. Он используется в различных протоколах безопасности, включая HTTPS, SSH и VPN, чтобы участники могли установить защищенное соединение и обмениваться данными, зная, что только они могут расшифровать передаваемую информацию.

Основы протокола Диффи-Хеллмана и общая цель

Основная цель протокола - согласование общего секретного ключа между двумя или более сторонами, которые предварительно не обменивались секретной информацией.

Протокол Диффи-Хеллмана основан на математической задаче, известной как "задача дискретного логарифмирования". Эта задача заключается в том, чтобы найти значение возводимого в степень числа, когда известны основание и результат возведения в степень.

Протокол состоит из следующих этапов:

- Выбор двух открытых параметров - большого простого числа p и его первообразного корня по модулю p g. Эти параметры должны быть известны всем сторонам.

- Каждая сторона выбирает секретное число - свой секретный ключ a или b.

- Каждая сторона вычисляет секретное число - свой публичный ключ A или B. Публичный ключ вычисляется путем возведения открытого параметра в степень своего секретного ключа по модулю p.

- Каждая сторона передает свой публичный ключ другой стороне.

- Каждая сторона вычисляет общий секретный ключ путем возведения публичного ключа другой стороны в степень своего секретного ключа по модулю p.

Таким образом, оба участника протокола получают общий секретный ключ, который может быть использован для шифрования и расшифрования сообщений.

Шаги протокола Диффи-Хеллмана: создание и обмен открытыми ключами для генерации общего секретного ключа

1. Стороны выбирают простое число p и примитивный корень по модулю p g. Эти параметры должны быть известны только обоим сторонам и не должны быть переданы по открытому каналу связи.

2. Каждая сторона выбирает случайное число a (для стороны A) или b (для стороны Б) в качестве своего закрытого ключа.

3. Стороны вычисляют свои открытые ключи. Для этого сторона A вычисляет A = g^a mod p, а сторона Б вычисляет B = g^b mod p. Оба значения A и B являются открытыми ключами и могут быть переданы друг другу по открытому каналу связи.

4. Стороны обмениваются своими открытыми ключами. Теперь каждая сторона знает чужой открытый ключ, но не знает соответствующий закрытый ключ.

5. Стороны вычисляют общий секретный ключ. Сторона A вычисляет s = B^a mod p, а сторона Б вычисляет s = A^b mod p. Оба значения s являются общим секретным ключом, который только эти две стороны знают. Этот ключ может быть использован для шифрования и расшифрования сообщений между этими сторонами.

Таким образом, протокол Диффи-Хеллмана позволяет двум сторонам установить общий секретный ключ без необходимости передачи этого ключа по открытому каналу связи, что делает его безопасным для использования в открытых сетях, таких как Интернет.

Безопасность протокола Диффи-Хеллмана и возможные атаки на обмен ключами

Протокол Диффи-Хеллмана представляет собой один из основных методов обмена секретными ключами в сетях с открытым ключом. Однако, несмотря на свою широкую популярность, данный протокол имеет некоторые уязвимости, которые могут быть использованы злоумышленниками в целях атаки.

Основной уязвимостью протокола является возможность перехвата и подмены общих ключей, которые генерируются в процессе обмена информацией между пользователями. Злоумышленник может перехватить открытый ключ у одного из пользователей и подменить его своим ключом.

Еще одной атакой, к которой можно прибегнуть при использовании протокола Диффи-Хеллмана, является атака "Man-in-the-Middle" (MITM). При такой атаке злоумышленник позиционируется между двумя пользователями и перехватывает весь обмен информацией. Затем он может создать два независимых соединения с каждым пользователем и передавать полученные данные между ними без их ведома. Таким образом, злоумышленник создает иллюзию прямого обмена между пользователями, в то время как он контролирует все передаваемые данные.

Для защиты от этих атак необходимо использовать дополнительные механизмы, такие как цифровые подписи и сертификаты. Цифровая подпись позволяет убедиться в подлинности открытого ключа, а сертификаты сохраняют целостность информации, передаваемой между пользователями.

Также важным моментом является выбор безопасных параметров протокола. Некорректный выбор параметров может существенно увеличить риск успешной атаки на протокол. Поэтому следует обращать особое внимание на выбор простого числа и основания, которые используются в процессе генерации ключей.