Защита персональной информации становится все более актуальной и важной задачей в нашем информационном обществе. Все больше людей сталкиваются с проблемами утечки личных данных, кражи паролей и хакерскими атаками. Поэтому выбор правильного класса защиты персональной информации является ключевым моментом в обеспечении безопасности в сети.

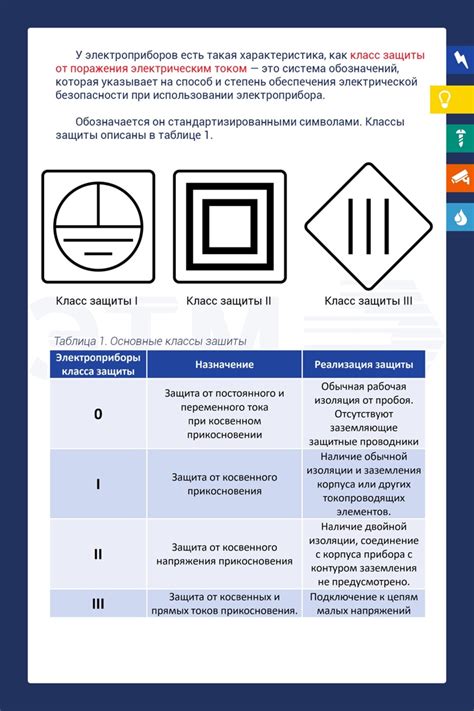

Когда дело доходит до выбора класса защиты, необходимо учитывать несколько важных факторов. Во-первых, вам следует определить уровень конфиденциальности ваших данных. Если вы работаете с банковскими счетами или медицинскими записями, вам потребуется более высокий уровень защиты. В таком случае вам нужно выбрать класс защиты, который обеспечит надежное шифрование и контроль доступа.

Во-вторых, обратите внимание на возможности обучения и поддержки, которые предлагаются с классом защиты. Полезно выбрать класс, который предоставляет подробные инструкции и руководства по настройке и использованию защиты. Использование сложных алгоритмов и настройка прав доступа может быть сложной задачей, поэтому возможность получить поддержку и обучение от производителя защиты персональной информации - это важное преимущество.

Также необходимо учесть стоимостные аспекты при выборе класса защиты. Некоторые классы защиты могут быть довольно дорогими, особенно если они предлагают передовые технологии и премиальные функции. Поэтому перед выбором класса необходимо оценить свой бюджет и решить, сколько вы готовы потратить на защиту своей персональной информации.

Определение уровня необходимой защиты

1. Типы хранимых данных:

В первую очередь, необходимо определить, какие именно данные вы планируете хранить и обрабатывать. Если это обычные личные данные, например, ФИО и контактная информация, то требуется базовый уровень защиты. Однако, если вы работаете с особо ценной или конфиденциальной информацией, такой как данные банковских карт или медицинские записи, то необходима более высокая степень защиты.

2. Объем данных:

Также следует учесть объем данных, которые вы будете обрабатывать. Чем больше данных, тем выше потенциальная угроза и тем более мощные меры защиты понадобятся. Если у вас есть большие объемы персональной информации или много пользователей, уровень защиты должен быть соответственно выше.

3. Результаты риска:

Необходимо оценить потенциальные риски, связанные с утечкой или несанкционированным доступом к вашей персональной информации. Если утечка данных может привести к серьезным финансовым или репутационным последствиям, то необходимо применить более высокие меры защиты.

4. Соответствие законодательству:

Наконец, уровень защиты персональной информации следует выбирать с учетом требований местного законодательства. Некоторые страны имеют жесткие правила и нормативы, которые определяют минимальный уровень защиты данных, особенно если речь идет о чувствительных данных или персональной медицинской информации.

Таким образом, при выборе класса защиты персональной информации необходимо учесть типы данных, объем информации, потенциальные риски и требования законодательства. Только внимательно проанализировав все эти факторы, можно определить необходимый уровень защиты и выбрать соответствующий класс защиты данных для вашей организации.

Анализ возможных угроз для персональной информации

В мире современных технологий, где персональная информация становится все более ценным активом, необходимо обеспечить ее надлежащую защиту. Для этого важно провести анализ возможных угроз, которые могут возникнуть в процессе использования персональных данных.

1. Кибератаки и хакерские атаки. Одной из наиболее серьезных угроз является возможность кибератак и хакерских атак на хранилища персональной информации. Злоумышленники могут использовать различные методы, такие как фишинг, вредоносное ПО или взлом паролей, чтобы получить доступ к чувствительным данным. Для защиты от таких угроз необходимо использовать современные методы шифрования и многофакторную аутентификацию.

2. Утечки данных. Одна из наиболее распространенных угроз для персональной информации - это утечки данных из-за ошибок в системе или человеческих факторов. Такие утечки могут привести к несанкционированному доступу к персональным данным, что может негативно отразиться на репутации компании и безопасности пользователей. Чтобы предотвратить утечки данных, следует усилить контроль доступа и обеспечить надежное хранение персональной информации.

3. Социальная инженерия. Второй фактор, угрожающий безопасности персональной информации - это социальная инженерия. Злоумышленники могут использовать методы манипуляции и обмана, чтобы выяснить важные данные или получить доступ к системам хранения информации. Важно обучать сотрудников, клиентов и пользователей о возможных угрозах со стороны социальной инженерии и предоставить им инструкции по сохранению безопасности персональных данных.

4. Недостатки в системе безопасности. Возможные уязвимости и недостатки в системах и программном обеспечении могут стать источником угрозы для персональной информации. Злоумышленники могут использовать эти уязвимости, чтобы получить доступ к защищенным данным. Для предотвращения таких угроз необходимо регулярно обновлять и тестировать системы безопасности, а также применять патчи с исправлениями уязвимостей.

5. Физические угрозы. Нелегальный доступ к физическим носителям информации, таким как серверы, ноутбуки или флэш-накопители, также может представлять угрозу для персональной информации. Кража или повреждение таких устройств может привести к утрате данных. Для защиты от физических угроз следует использовать физические меры безопасности, такие как замки и системы видеонаблюдения.

Все перечисленные угрозы требуют внимательного внимания и эффективных мер защиты, чтобы обеспечить безопасность персональной информации. Регулярное обновление и анализ возможных уязвимостей поможет минимизировать возможные риски и обеспечить надежную защиту данных.

Исследование существующих классов защиты

Один из классов защиты - антивирусы. Антивирусы обеспечивают защиту от вредоносных программ, блокируют и удаляют вирусы и трояны, обнаруживают и блокируют подозрительные активности. Однако они не всегда эффективны в предотвращении атак на персональные данные и не всегда обладают защитой от онлайн-угроз.

Другой класс защиты - межсетевые экраны. Межсетевые экраны контролируют и фильтруют сетевой трафик, блокируют нежелательные подключения и предотвращают несанкционированный доступ к источникам информации. Однако они могут быть неэффективными в предотвращении внутренних угроз и могут негативно влиять на скорость сети.

Также можно рассмотреть класс защиты - системы обнаружения вторжений. Системы обнаружения вторжений мониторят сеть и обнаруживают аномальную активность, предупреждая об возможных атаках. Однако они могут создавать ложные срабатывания и требуют постоянного мониторинга и обновления настроек.

| Класс защиты | Особенности | Преимущества |

|---|---|---|

| Антивирусы | Защита от вирусов и троянов | - Эффективны против вредоносных программ - Обнаруживают и блокируют подозрительные активности |

| Межсетевые экраны | Контроль сетевого трафика | - Блокируют нежелательные подключения - Предотвращают несанкционированный доступ |

| Системы обнаружения вторжений | Мониторинг сети и обнаружение аномалий | - Предупреждают об возможных атаках - Способны обнаружить новые методы взлома |

Важно выбирать класс защиты, который наилучшим образом соответствует вашим потребностям и требованиям. Не стоит забывать, что классы защиты могут дополнять друг друга и обеспечивать комплексную защиту вашей персональной информации.

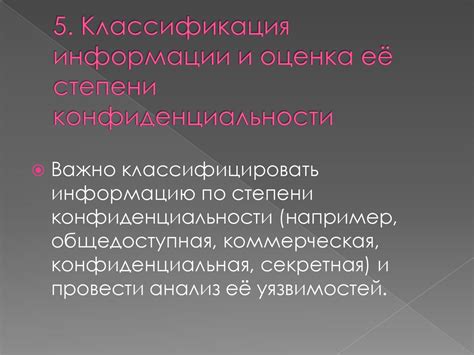

Оценка степени конфиденциальности информации

Первым фактором является тип информации. Некоторая информация, такая как личные данные, финансовые данные или медицинские записи, требует более высокого уровня защиты, чем общедоступная информация. Также обратите внимание на степень чувствительности информации - некоторые данные могут быть более критичными или важными, и требовать более высокого уровня конфиденциальности.

Вторым фактором является законодательная обязательность. Некоторые виды информации могут подпадать под специальные правила и нормы, которые регулируют ее защиту. Например, в разных отраслях действуют различные стандарты безопасности, которые определяют требования к конфиденциальности информации.

Третьим фактором является потенциальный ущерб от несанкционированного доступа или утечки информации. Чем больший ущерб может причинить утечка информации, тем более необходим будет высокий уровень защиты. Например, утечка финансовых данных может привести к финансовым потерям и репутационным проблемам для организации.

Для оценки степени конфиденциальности информации рекомендуется провести анализ рисков и угроз, связанных с конкретными видами информации. Оценка степени конфиденциальности поможет определить необходимый класс защиты персональной информации и принять соответствующие меры для обеспечения безопасности данных.

| Тип информации | Степень чувствительности | Законодательная обязательность | Потенциальный ущерб |

|---|---|---|---|

| Личные данные | Высокая | Да | Финансовые потери, репутационные проблемы |

| Финансовые данные | Высокая | Да | Финансовые потери, мошенничество |

| Медицинские записи | Высокая | Да | Нарушение конфиденциальности пациентов, юридические проблемы |

| Общедоступная информация | Низкая | Нет | Нет существенного ущерба |

Учет особенностей работы с персональной информацией

Вот несколько основных аспектов, которые следует учитывать при работе с персональной информацией:

- Соблюдение законодательства: необходимо быть в курсе действующих норм и требований в области защиты персональных данных и следовать им. Это включает в себя соблюдение правил конфиденциальности, получение согласия от субъектов данных и обеспечение безопасности информации.

- Минимизация сбора данных: необходимо определить, какие данные являются действительно необходимыми для работы, и собирать только ту информацию, которая будет использоваться в конкретных целях. Это поможет сократить риски утечки и злоупотребления информацией.

- Защита данных: важно обеспечить надежную защиту персональной информации от несанкционированного доступа, взломов и утечек. Для этого необходимо использовать современные методы шифрования, пароли и другие технологии безопасности.

- Обучение сотрудников: все сотрудники, работающие с персональной информацией, должны быть осведомлены о требованиях безопасности данных и процедурах обработки. Регулярное обучение поможет повысить осведомленность и снизить риск ошибок.

- Контроль доступа: важно иметь механизмы контроля доступа к персональной информации. Это может включать ограничение прав доступа, аудит использования данных и другие методы, которые помогут предотвратить несанкционированный доступ.

Использование этих рекомендаций поможет организовать безопасную и надежную работу с персональной информацией, минимизировать риски и обеспечить соблюдение законодательства в области защиты данных.

Подбор системных и программных решений

При выборе класса защиты персональной информации необходимо уделить внимание подбору правильных системных и программных решений. Уровень защиты будет зависеть от правильности выбора этих компонентов.

Существует несколько основных факторов, которые следует учесть при подборе системных и программных решений:

1. Необходимо определиться с требуемым уровнем защиты. В зависимости от конкретных потребностей и специфики работы, можно выбрать класс защиты, который будет соответствовать необходимым требованиям.

2. Важно учесть доступные ресурсы. Не всегда есть возможность приобретать самые совершенные и дорогие системы защиты. В таких случаях стоит обратить внимание на альтернативные решения с открытым исходным кодом или на программное обеспечение с более доступной ценой.

3. Рекомендуется обратить внимание на важные функциональные возможности. Например, наличие функций мониторинга и аудита, возможности шифрования данных, контроля доступа и т.д. Уровень защиты будет выше, если системные и программные решения позволяют проводить все необходимые операции для обеспечения безопасности данных.

4. Необходимо учитывать требования законодательства. Конкретные требования к защите персональной информации могут варьироваться в зависимости от страны или региона. Важно выбрать системы и программные решения, которые будут соответствовать действующим нормативам и регуляциям.

5. Не стоит забывать о возможности масштабирования. Если планируется дальнейший рост и развитие компании, необходимо выбрать системные и программные решения, которые можно будет легко масштабировать и адаптировать к изменяющимся условиям.

| Фактор | Как учесть |

|---|---|

| Требуемый уровень защиты | Определить и выбрать класс защиты |

| Доступные ресурсы | Искать альтернативные решения с открытым кодом или доступными ценами |

| Функциональные возможности | Обратить внимание на функции мониторинга, аудита, шифрования данных и контроля доступа |

| Требования законодательства | Выбрать системы и решения, соответствующие законодательству |

| Масштабируемость | Учесть возможность масштабирования и адаптации к изменяющимся условиям |

Установка и настройка выбранного класса защиты

После тщательного анализа и выбора класса защиты персональной информации, необходимо правильно установить и настроить его для оптимальной защиты ваших данных. Вот несколько полезных рекомендаций и советов:

1. Ознакомьтесь с документацией

Перед установкой класса защиты необходимо внимательно изучить документацию, предоставленную разработчиками. Это позволит вам лучше понять, как работает класс защиты, какие функции и возможности предоставляет, а также какие требования к системе необходимо выполнить.

2. Установите необходимые зависимости

Перед установкой класса защиты убедитесь, что все необходимые зависимости и библиотеки уже установлены на вашем сервере. Проверьте версии зависимостей и убедитесь, что они совместимы с классом защиты, который вы выбрали.

3. Создайте конфигурационный файл

Для настройки класса защиты создайте конфигурационный файл, в котором вы укажете все необходимые настройки и параметры. Определите, какие данные будут защищены, какие алгоритмы шифрования будут использоваться, а также определите правила доступа к информации.

4. Задайте права доступа

Правильная настройка прав доступа к классу защиты является одним из ключевых шагов в эффективной защите персональной информации. Установите только те права, которые необходимы для выполнения требуемых операций, и ограничьте доступ к классу защиты только для авторизованных пользователей.

5. Проведите тестирование

После установки и настройки класса защиты рекомендуется провести тестирование, чтобы убедиться, что все функции работают должным образом и данные надежно защищены. Протестируйте различные сценарии использования класса защиты и проверьте, что он успешно предотвращает несанкционированный доступ к информации.

Следуя этим рекомендациям, вы сможете успешно установить и настроить выбранный класс защиты персональной информации, обеспечивая надежную защиту ваших данных от несанкционированного доступа.

Проведение тестирования и аудита системы защиты

После того, как вы выбрали определенный класс защиты персональной информации для своей системы, важно провести тестирование и аудит, чтобы удостовериться в ее эффективности. Тестирование и аудит помогут выявить уязвимости и слабые места в системе, которые могут позволить злоумышленникам получить доступ к важным данным.

Перед проведением тестирования и аудита системы следует разработать план действий. В нем должны быть описаны цели и задачи, методы и инструменты, которые будут использоваться в процессе проверки. Также важно определить ответственных лиц, которые будут участвовать в тестировании и аудите.

Одним из основных методов тестирования системы защиты является пентестинг. Пентестинг – это процесс, в ходе которого этические хакеры пытаются проникнуть в систему, используя различные методы и инструменты. Они могут использовать уязвимости в приложениях или сетевых протоколах, чтобы получить несанкционированный доступ к данным.

Помимо пентестинга, также следует провести аудит системы. Аудит – это процесс проверки соответствия системы защиты требованиям и стандартам безопасности. В ходе аудита анализируются различные аспекты системы: физическая безопасность, доступ к данным, авторизация и аутентификация, системы мониторинга и обнаружения, а также политики безопасности.

Результаты тестирования и аудита системы защиты должны быть документированы. В отчете должны быть описаны найденные уязвимости и слабые места, а также рекомендации по их устранению. Также в отчете должны быть приведены результаты проверки соответствия системы требованиям и стандартам безопасности.

| Преимущества проведения тестирования и аудита системы защиты |

|---|

| Выявление уязвимостей и слабых мест, которые могут быть использованы злоумышленниками |

| Повышение уровня безопасности системы |

| Обеспечение соответствия системы требованиям и стандартам безопасности |

| Создание резерва мер безопасности в случае нарушения текущей системы защиты |

Обновление и модернизация выбранного класса защиты

1. Следите за новыми тенденциями и разработками в области информационной безопасности. Сфера защиты данных постоянно меняется, и новые угрозы появляются каждый день. Подписывайтесь на информационные ресурсы, читайте специализированные статьи и участвуйте в конференциях и семинарах, чтобы быть в курсе последних технологий и методов защиты.

2. Проводите аудит безопасности. Регулярно проверяйте свою систему на наличие уязвимостей. Это поможет вам своевременно обнаруживать и решать проблемы, прежде чем они приведут к серьезным последствиям.

3. Обновляйте программное обеспечение. Вероятно, ваш выбранный класс защиты получает регулярные обновления, которые содержат исправления ошибок и новые функции. Убедитесь, что вы всегда используете последнюю версию программного обеспечения, чтобы быть защищенным от новых угроз.

4. Внедряйте дополнительные меры защиты. Настройка дополнительных мер защиты, таких как двухфакторная аутентификация, шифрование данных или фильтрация сетевых пакетов, может значительно усилить безопасность вашей системы. Исследуйте возможности расширения функциональности вашего выбранного класса защиты и рассмотрите возможность добавления дополнительных модулей или модификаций.

5. Обучайте сотрудников. Ваши сотрудники являются первой линией защиты от угроз информационной безопасности. Обучайте их основам безопасности, регулярно проводите тренинги и напоминайте об актуальных методах и схемах атак.

Не забывайте, что защита персональной информации – непрерывный процесс, который требует внимания и обновления по мере необходимости. Следуя этим советам, вы сможете эффективно обновить ваш выбранный класс защиты и поддерживать высокий уровень безопасности своей персональной информации.

Обучение сотрудников основам безопасности информации

Обучение может проводиться с помощью различных методов и форматов, включая:

| Методы обучения | Преимущества |

|---|---|

| Онлайн-курсы и электронные обучающие программы |

|

| Вебинары и видеолекции |

|

| Семинары и тренинги |

|

При разработке программы обучения важно учесть специфику организации и особенности работы сотрудников. Необходимо обязательно включить следующие основные темы:

- Защита персональных данных и важность их сохранения

- Угрозы информационной безопасности и способы их предотвращения

- Правила безопасного обращения с электронной почтой и файлами

- Использование паролей и методы их создания

- Основы защиты от вредоносных программ и фишинга

- Физическая безопасность и контроль доступа

Также важно проводить регулярные проверки знаний сотрудников и обновлять программу обучения в соответствии с изменениями в сфере информационной безопасности.

Обучение сотрудников основам безопасности информации является ключевым моментом для обеспечения полноценной защиты персональных данных в организации и предотвращения возможных угроз.