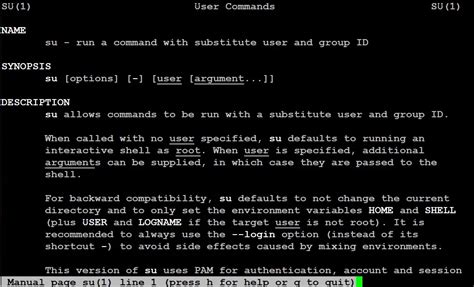

Переключение на root-пользователя в Linux обычно осуществляется с помощью команды su (switch user). В этом случае необходимо ввести пароль root-пользователя для выполнения привилегированных команд. Однако существуют некоторые методы, которые позволяют отключить переключение на root без использования команды su.

Один из таких методов - использование sudo. Sudo позволяет ограниченному пользователю выполнять команды от имени root. Для этого нужно прописать команду sudo перед требуемой командой. При этом будет запрошен пароль пользователя, от имени которого выполняется команда.

Еще одним методом является добавление пользователя в группу sudoers. Для этого нужно редактировать файл /etc/sudoers с помощью команды visudo и раскомментировать строку с разрешением на использование sudo. Это позволит указанному пользователю выполнять команды от имени root при вводе пароля своего пользователя.

Также можно отключить переключение на root, повысив привилегии текущего пользователя до root с помощью команды suid. Для этого нужно установить флаг suid для интересующего исполняемого файла. При запуске такого файла он будет выполняться от имени root.

Методы отключения переключения на root

Вот несколько способов отключения переключения на root в Linux:

1. Ограничение доступа к команде su: В файле /etc/pam.d/su можно настроить модуль PAM так, чтобы он ограничивал доступ к команде su только для определенных пользователей или групп. Например, вы можете добавить строку "auth required pam_wheel.so group=admin" справа от строки "auth sufficient pam_rootok.so" в файле /etc/pam.d/su, чтобы разрешить доступ к команде su только пользователям, состоящим в группе "admin".

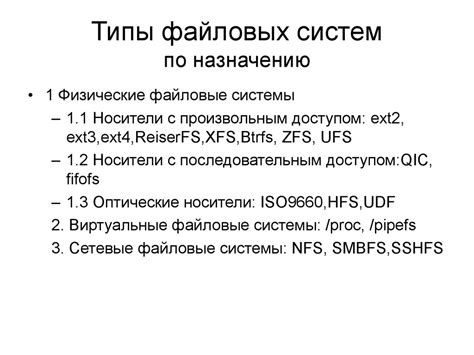

2. Редактирование файла /etc/passwd: В файле /etc/passwd можно изменить права доступа к учетной записи root, чтобы они не позволяли переключаться на эту учетную запись. Например, вы можете изменить строку "root:x:0:0:root:/root:/bin/bash" на "root:x:0:0:root:/root:/sbin/nologin", чтобы запретить вход в учетную запись root через команду su.

3. Изменение файла /etc/sudoers: В файле /etc/sudoers можно настроить список пользователей или групп, которые могут запускать команды с привилегиями root с помощью команды sudo. Например, вы можете добавить строку "admin ALL=(ALL) ALL" в файл /etc/sudoers, чтобы разрешить пользователям из группы "admin" выполнять команды от имени root с помощью sudo.

4. Использование SELinux: Security-Enhanced Linux (SELinux) предоставляет дополнительные механизмы безопасности, которые могут помочь предотвратить несанкционированный доступ к привилегированным учетным записям, включая учетную запись root. Он позволяет определить политики доступа, которые могут ограничить возможности переключения на root и другие привилегированные действия.

Это лишь некоторые из методов, которые можно использовать для отключения переключения на root в системе Linux. Однако, каждая система может иметь уникальную конфигурацию и требовать дополнительных действий для обеспечения безопасности.

Без команды su

Чтобы изменить файл sudoers, необходимо использовать команду visudo, которая откроет файл в текстовом редакторе и проверит его на синтаксические ошибки после сохранения.

Найдите строку, содержащую разрешение для пользователей выполнять команды с правами суперпользователя. Обычно эта строка выглядит следующим образом:

username ALL=(ALL) ALL |

Закомментируйте данную строку, добавив символ # в начале строки:

#username ALL=(ALL) ALL |

После сохранения изменений пользователи больше не смогут выполнять команды с правами суперпользователя без использования команды su или sudo.

Метод 1: Права доступа к исполняемым файлам

Для этого вам нужно установить права доступа, чтобы только определенные пользователи (или группы пользователей) могли выполнять эти файлы. Есть два ключевых аспекта, на которые нужно обратить внимание: владелец файла и разрешения на файл.

Вы можете установить владельца файла на root и установить разрешение на чтение, запись и выполнение только для владельца. Это ограничит доступ к файлу только для root и предотвратит выполнение команды su другими пользователями.

Для установки прав доступа к файлу в Linux вы можете использовать команду chmod. Например, чтобы установить права доступа только для владельца файла, вы можете выполнить следующую команду:

chmod 700 filenameЭта команда установит разрешения для владельца файла на чтение, запись и выполнение, а для остальных пользователей не разрешит выполнять никакие действия с файлом.

Метод 2: Отключение setuid bit

Для отключения setuid bit установите следующие права доступа файлу:

- Снимите бит setuid:

chmod u-s filename - Сбросьте все остальные биты прав доступа:

chmod 700 filename

Теперь файл не будет запускаться с привилегиями root при выполнении пользователем.

Метод 3: Ограничение входа через SSH

Ограничение входа через SSH позволяет задать настройки доступа только для определенных пользователей или IP-адресов. Это позволяет сократить риски нежелательного доступа к системе и предотвратить переключение на root без авторизации.

Для ограничения доступа через SSH необходимо внести следующие изменения в файл конфигурации SSH (обычно это файл /etc/ssh/sshd_config):

- Найдите строку "PermitRootLogin" и измените ее значение на "no".

- Добавьте строку "AllowUsers" с указанием имен пользователей, которым разрешен доступ.

- Добавьте строку "AllowHosts" с указанием разрешенных IP-адресов или диапазонов адресов.

После внесения изменений в файл конфигурации SSH необходимо перезапустить службу SSH для применения настроек. Это можно сделать с помощью команды "service ssh restart" в большинстве дистрибутивов Linux.

Таким образом, ограничение входа через SSH позволит предотвратить переключение на root без команды su и сделать доступ к системе более безопасным и контролируемым.