Защита персональных данных в сети стала особенно актуальной в наше время. Уязвимость паролей является одной из основных угроз. Хакеры и мошенники с каждым днем все изощреннее находят способы взлома паролей, чтобы получить доступ к конфиденциальной информации. Однако, хорошая новость заключается в том, что существуют безопасные и эффективные методы расшифровки паролей.

Перед тем как погрузиться в детали, важно понять, что расшифровка пароля без согласия владельца - это незаконное действие, нарушающее неприкосновенность личной жизни и приватность. Мы определимся с легальностью и этичностью таких методов и рассмотрим только те способы, которые могут быть использованы в целях безопасности и для защиты от взлома паролей.

Одним из самых безопасных методов расшифровки паролей является использование суперкомпьютеров или распределенных вычислительных мощностей. Эта техника основывается на переборе всех возможных комбинаций символов и постоянном сравнении с хэшем, полученным из пароля. Однако, несмотря на огромные вычислительные ресурсы, требования к времени и мощности делают этот метод дорогостоящим и ресурсоемким.

Процесс расшифровки паролей и его основные методы

Существует несколько методов расшифровки паролей, каждый из которых имеет свои особенности и применяется в зависимости от ситуации и доступных ресурсов. Вот несколько основных методов:

- Атака по словарю - это метод, который основывается на переборе всех возможных паролей из предварительно созданного списка паролей, известного как словарь. Этот метод эффективен, если пароль является распространенным словом или фразой. Однако он неэффективен для сложных паролей, состоящих из различных символов и цифр.

- Атака "перебора" - это метод, при котором все возможные пароли проверяются поочередно. Он используется для паролей, которые состоят только из цифр или только из букв. Однако, этот метод очень медленный и требует большого количества времени для проверки всех возможных комбинаций.

- Атака "перебора с учетом символов" - это метод, при котором пароли проверяются поочередно, учитывая определенный набор символов. Этот метод эффективен, если заранее известно, какие символы могут входить в пароль. Например, если пароль может содержать только буквы и цифры, то список символов будет ограничен.

- Метод "подбора" - это метод, основывающийся на анализе поведения пользователя и его привычек в выборе паролей. Исходя из этой информации, угадывание пароля становится более вероятным. Этот метод требует знания о пользователе и может быть очень сложным.

Важно отметить, что расшифровка паролей без разрешения владельца аккаунта является незаконной и может привести к серьезным юридическим последствиям. Поэтому важно использовать эти методы только в законных и этических целях, а также обеспечить надежность и защиту своих паролей с помощью качественных алгоритмов шифрования и использования уникальных и сложных паролей для каждого онлайн аккаунта.

Способы взлома паролей с использованием словарей

Для успешного взлома необходимо иметь словарь, который содержит возможные пароли, такие как распространенные слова, имена, числа и т.д. Словари можно создавать самостоятельно или использовать готовые словари, которые включают разные комбинации слов и символов.

Взлом пароля с использованием словаря осуществляется следующим образом:

- Выбирается цель для взлома, например, учетная запись в социальной сети или почтовый ящик.

- Составляется словарь, который может содержать разные слова, сочетания символов, имена пользователей, даты рождения и другую персональную информацию.

- С помощью специальных программ для взлома паролей происходит попытка входа в учетную запись, перебирая все возможные комбинации из словаря.

- Если пароль из словаря совпадает с паролем от учетной записи, взлом происходит успешно.

Способ взлома с использованием словарей широко распространен, так как многие пользователи используют слабые и легко угадываемые пароли, основанные на простых словах и общедоступной информации. Для защиты своей учетной записи рекомендуется использовать сложные и уникальные пароли, которые не могут быть найдены в словарях.

Имейте в виду, что попытка взлома чужой учетной записи без согласия владельца является незаконной и может повлечь за собой серьезные юридические последствия.

Атака методом перебора

Атака методом перебора основывается на предположении, что пароль состоит из ограниченного набора символов и имеет определенную длину. Чем сложнее и длиннее пароль, тем больше времени потребуется для его расшифровки.

Для ускорения процесса перебора могут использоваться различные словари паролей, которые содержат наиболее распространенные и предсказуемые сочетания символов. Кроме того, существуют программы, специально разработанные для проведения атак методом перебора с использованием различных алгоритмов и техник.

Хотя атака методом перебора является простой и эффективной, она требует большого количества вычислительных ресурсов и может занять много времени, особенно при использовании длинных и сложных паролей. Кроме того, современные системы защиты часто имеют механизмы, которые определяют и блокируют подозрительную активность, связанную с атакой методом перебора.

В целях повышения безопасности пользователей рекомендуется использовать сложные и уникальные пароли, состоящие из комбинаций прописных и строчных букв, цифр и специальных символов. Кроме того, необходимо периодически менять пароль и не использовать один и тот же пароль для разных аккаунтов.

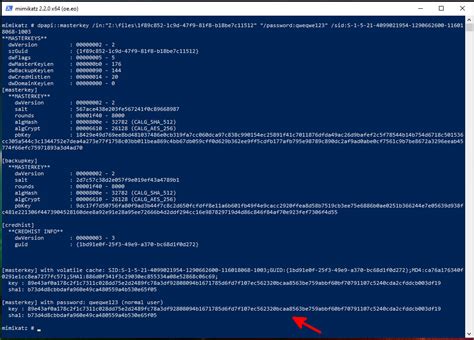

Использование технологии брутфорса для расшифровки паролей

При использовании технологии брутфорса для расшифровки паролей необходимо учитывать несколько факторов. Во-первых, время, необходимое для полного перебора всех возможных комбинаций символов, может быть крайне высоким, особенно если пароль длинный и содержит различные типы символов. Поэтому брутфорс может занять продолжительное время, иногда даже несколько лет.

Во-вторых, успешность брутфорса зависит от мощности используемых вычислительных ресурсов. Чем больше ресурсов доступно, тем быстрее можно перебирать пароли и, соответственно, больше шансов на успех. Поэтому многие злоумышленники используют специализированные компьютерные системы или параллельную обработку, чтобы ускорить процесс брутфорса.

Однако, несмотря на свою эффективность, использование технологии брутфорса для расшифровки паролей может быть незаконным и вести к негативным последствиям. Брутфорс - это метод взлома паролей, который нарушает закон о защите данных, является незаконным и может привести к уголовной ответственности.

Из-за этого многие сервисы и веб-приложения принимают меры для защиты от брутфорса. Например, они могут ограничивать число попыток ввода пароля или применять механизмы блокировки аккаунта после нескольких неудачных попыток. Это делает процесс брутфорса намного сложнее и требует больше времени и ресурсов для успешной расшифровки пароля.

В итоге, использование технологии брутфорса для расшифровки паролей является сложной и ресурсоемкой задачей. Этот метод может быть эффективным, но его использование должно быть осторожным и законным. Важно помнить, что хороший пароль и другие меры безопасности являются важными средствами защиты от несанкционированного доступа к вашей информации.

Расшифровка паролей с помощью алгоритмов хэширования

Существует множество алгоритмов хэширования, таких как MD5, SHA-1, SHA-256 и другие. Хотя некоторые из них ранее считались надежными, с развитием вычислительной мощности процессоров, они стали уязвимыми к взлому при использовании методов перебора или грубой силы.

Современные алгоритмы хэширования, такие как bcrypt, scrypt или Argon2, разработаны для обеспечения большей безопасности. Они используют сложные математические функции и дополнительные параметры, которые затрудняют взлом паролей. Однако даже при использовании таких алгоритмов необходимо принимать дополнительные меры для защиты пользовательских паролей, такие как соль и итеративные алгоритмы хэширования.

При расшифровке паролей, злоумышленникам приходится сталкиваться с задачей обратного хэширования, что требует значительного вычислительного ресурса и времени. Поэтому, использование хорошо разработанных и безопасных алгоритмов хэширования является ключевым моментом для обеспечения безопасности пользовательских данных.

Важно помнить, что расшифровка паролей и проникновение в чужую личную информацию без согласия владельца является противозаконной деятельностью. Стремитесь всегда использовать лучшие практики в области информационной безопасности и защищать персональные данные своих пользователей.

Применение социальной инженерии для расшифровки паролей

Основная идея социальной инженерии состоит в обращении к человеческим слабостям, таким как доверчивость, небрежность, желание помочь и т.д. Используя различные методы, социальные инженеры могут убедить свою жертву раскрыть пароль или предоставить доступ к своей учетной записи.

Один из распространенных методов социальной инженерии – фишинг. Фишинг – это метод обмана, который заключается в создании поддельного сайта или электронного сообщения, имитирующего официальную организацию. Злоумышленники могут отправить электронное письмо с просьбой обновить пароль или предоставить данные для восстановления учетной записи. Если жертва попадается на уловку и вводит свои данные, злоумышленники могут получить доступ к ее аккаунту.

Еще одним методом социальной инженерии является подбор паролей на основе информации о пользователе. Злоумышленник может изучить социальные сети или другие доступные источники информации, чтобы выяснить о пользователе как можно больше. На основе полученных данных о человеке, злоумышленник может подобрать более вероятные пароли, которые пользователь, возможно, использует.

Социальная инженерия требует хорошего понимания психологии и грамотного использования методов манипуляции. Она может быть чрезвычайно опасной и эффективной, поэтому крайне важно быть осведомленным о таких методах и быть бдительным при взаимодействии с незнакомыми или подозрительными источниками.

- Будьте осмотрительными при получении электронных писем, особенно если они требуют ввода пароля или предоставления конфиденциальных данных. Проверяйте адрес отправителя и подозрительные ссылки.

- Обратите внимание на данные, которые вы делитесь в социальных сетях и других открытых источниках. Ограничьте доступ к своим личным данным.

- Используйте надежные пароли, которые сложно угадать или подобрать. Помните, что использование сложных паролей и их регулярное обновление может защитить вас от социальной инженерии.

Защита от взлома паролей и использование паролей безопасности

Для защиты от взлома паролей необходимо использовать пароли, которые будут сложными для отгадывания. Важно помнить, что использование простых паролей, таких как дата рождения или имя пользователя, может снизить уровень безопасности.

Эффективный способ создания безопасного пароля - использование комбинации заглавных и строчных букв, цифр и специальных символов. Такие пароли сложнее подобрать и требуют больше времени и усилий взломщика.

Рекомендуется не использовать одинаковые пароли для разных аккаунтов и периодически менять их. Это поможет предотвратить несанкционированный доступ, даже если один из ваших аккаунтов был взломан.

Кроме того, использование двухфакторной аутентификации может значительно усилить защиту аккаунтов. Помимо обычного пароля, двухфакторная аутентификация требует дополнительного подтверждения, такого как код, получаемый по SMS или с использованием мобильного приложения.

Иногда люди полагаются на программы-генераторы паролей, которые автоматически создают сложные пароли. Важно использовать такие программы с осторожностью и проверять, насколько безопасны сгенерированные пароли.