В наше информационное время безопасность сетей играет огромную роль. Использование средств защиты, таких как файрвол, является неотъемлемой частью обеспечения безопасности вашей сети. Микротик - один из наиболее распространенных и надежных брендов, специализирующихся на сетевом оборудовании.

Настройка файрвола микротик может служить эффективным способом защиты от различных типов атак и вторжений. В этой статье мы рассмотрим основные шаги настройки микротик файрвола для обеспечения безопасности вашей сети.

Первым шагом является определение требований безопасности вашей сети. Оцените риски и определите, какие типы атак вы хотите предотвратить. Это может быть блокировка попыток несанкционированного доступа извне, защита от вредоносного программного обеспечения или предотвращение атак типа "отказ в обслуживании".

После определения требований безопасности, перейдите к настройке правил файрвола. Создайте список правил, которые соответствуют вашим требованиям. В этих правилах вы можете определить разрешающие или блокирующие действия для определенных адресов или портов. Будьте внимательны и убедитесь, что правила настроены правильно и не блокируют необходимые сетевые сервисы.

Первоначальная настройка микротик и его интерфейсов

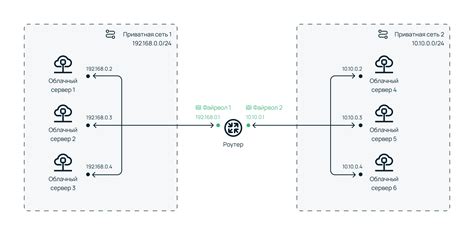

Перед началом настройки файрвола микротик необходимо выполнить первоначальную настройку самого устройства и его интерфейсов. В этом разделе мы рассмотрим основные шаги, которые необходимо выполнить для корректной работы маршрутизатора.

Шаг 1: Подключение к маршрутизатору

Подключите компьютер к одному из Ethernet-портов маршрутизатора с помощью Ethernet-кабеля. Затем установите статический IP-адрес подсети 192.168.88.х на своем компьютере.

Шаг 2: Вход в Web интерфейс маршрутизатора

Откройте веб-браузер и введите адрес 192.168.88.1 в строке адреса. В появившемся окне введите логин и пароль (по умолчанию логин – admin, пароль – пустое поле) и нажмите кнопку «Войти».

Шаг 3: Настройка языка и времени

На странице «Quick Set» выберите желаемый язык и укажите временную зону. Нажмите на кнопку «Применить», чтобы сохранить изменения.

Шаг 4: Настройка пароля

Для повышения безопасности рекомендуется изменить пароль от устройства. В меню настройки выберите пункт «Пароль» и введите новый пароль дважды. Нажмите кнопку «Применить», чтобы сохранить изменения.

Шаг 5: Настройка интерфейсов

Настройте IP-адрес и маску подсети для интерфейса, который будет использоваться для подключения к интернету. Выберите интерфейс, который соответствует вашему типу подключения (например, Ethernet или PPPoE), и введите необходимые параметры подключения, такие как IP-адрес, маску подсети, шлюз по умолчанию и DNS-серверы. Нажмите кнопку «Применить», чтобы сохранить изменения.

Шаг 6: Сохранение и перезагрузка

После завершения настройки всех параметров, необходимо сохранить изменения и перезагрузить маршрутизатор. Нажмите кнопку «Сохранить» в меню настройки и затем кнопку «Перезагрузить», чтобы применить изменения и перезапустить устройство.

Теперь микротик настроен и готов к дальнейшей настройке файрвола, которая обеспечит безопасность вашей сети и защиту от внешних угроз.

Создание правил файрвола на микротике

1. Определите цели настройки файрвола

Прежде чем приступать к созданию правил файрвола на микротике, необходимо определить цели и задачи данной настройки. Например, защита сети от внешних атак, ограничение доступа к определенным сервисам или эффективная фильтрация трафика.

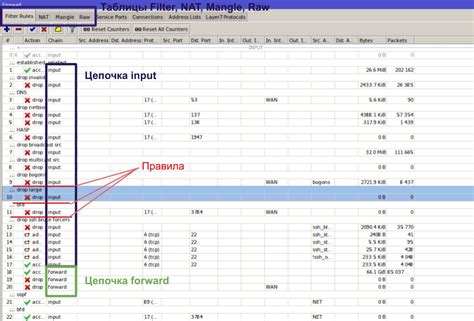

2. Создайте правила файрвола

Для создания правил файрвола на микротике необходимо зайти в консоль управления устройством и перейти в раздел "Firewall". Здесь вы сможете создавать и редактировать правила.

Рассмотрим пример создания простого правила:

/ip firewall filter

add chain=input action=drop src-address=10.0.0.0/8

В данном примере мы создаем правило, которое блокирует все входящие соединения с адресами из подсети 10.0.0.0/8. Цепочка "input" определяет, что правило будет применяться к входящему трафику.

3. Правильно настройте порядок правил

Важно правильно настроить порядок правил в файрволе, чтобы обеспечить эффективную работу и безопасность сети. Правила выполняются сверху вниз, поэтому наиболее строгие и ограничительные правила должны быть расположены вверху, а менее строгие - внизу.

4. Проверьте правила и регулярно обновляйте их

После создания правил необходимо проверить их эффективность с помощью тестирования и мониторинга сети. Также рекомендуется регулярно обновлять правила файрвола, учитывая новые виды угроз и изменения в сети.

Создание правил файрвола на микротике - важный этап настройки сетевой безопасности. Соблюдая все рекомендации и основываясь на собственных потребностях, вы сможете обеспечить надежную защиту вашей сети от внешних угроз и нежелательного трафика.

Фильтрация трафика через правила файрвола

Настройка правил файрвола на вашем микротике позволяет фильтровать трафик, контролировать доступ к сетевым ресурсам и обеспечить безопасность вашей сети. Правильная настройка файрвола поможет отсеять нежелательные пакеты данных и предотвратить несанкционированный доступ.

Для начала, определите, какие типы трафика вы хотите фильтровать. Например, вы можете настроить правила для блокировки определенных портов или протоколов, ограничения доступа по IP-адресам или подсетям, а также для установки фильтрации по времени.

Для создания правил файрвола на микротике используйте команду /ip firewall filter add. В команде вы можете указать различные параметры, такие как источник и назначение IP-адреса, порты, протоколы и т. д.

Например, чтобы блокировать доступ к определенному IP-адресу, используйте следующую команду:

/ip firewall filter add chain=input src-address=192.168.0.100 action=dropЭта команда создаст правило, которое будет блокировать все входящие пакеты с IP-адресом 192.168.0.100.

Вы также можете создать правило, которое будет разрешать только определенный тип трафика. Например, чтобы разрешить только HTTP-трафик (порт 80), используйте команду:

/ip firewall filter add chain=input protocol=tcp dst-port=80 action=acceptЭта команда разрешит только входящие TCP-пакеты на порт 80.

Помимо простой блокировки и разрешения трафика, вы также можете настроить дополнительные параметры, такие как логирование или приоритет правил. Например, чтобы залогировать каждый заблокированный пакет, добавьте параметр log=yes к команде.

Не забывайте сохранять изменения после настройки правил фиревола на микротике, используя команду /export file=firewall. Это позволит вам восстановить настройки в случае сбоя или ошибки.

Управление трафиком с помощью правил файрвола на микротике является одним из ключевых инструментов для обеспечения безопасности вашей сети. Правильная настройка файрвола поможет защитить ваши данные и обеспечить бесперебойную работу сети.

Ограничение доступа к определенным службам и портам

Настройка файрвола MikroTik позволяет ограничить доступ к определенным службам и портам, что повышает безопасность вашей сети. Эта функция особенно полезна, если вы хотите предотвратить атаки извне или защитить определенные ресурсы.

Чтобы ограничить доступ к службам и портам, вам понадобится знать идентификаторы этих служб и портов. Например, для доступа к веб-серверу используется порт 80, а для почтового сервера - порт 25. Полный список стандартных портов можно найти на официальном сайте IANA.

После определения нужных портов, откройте программу Winbox и выберите вкладку "IP" в левом меню. Затем перейдите в раздел "Файрвол" и выберите вкладку "Фильтрация". Нажмите на кнопку "Правила" и настройте новое правило для ограничения доступа к нужным службам и портам.

Например, если вы хотите ограничить доступ к веб-серверу на порту 80 только для определенных IP-адресов, вы можете создать следующее правило:

/ip firewall filter add chain=input protocol=tcp dst-port=80 src-address=192.168.0.1 action=drop

В данном примере мы добавляем правило в цепочку "input" (входящий трафик) для протокола TCP с портом назначения 80 и исходным IP-адресом 192.168.0.1. Действие "drop" означает, что все соединения с этого адреса на порт 80 будут блокироваться.

Вы можете создать аналогичные правила для других служб и портов, заменяя значения протокола, порта и IP-адреса. Кроме того, вы также можете настроить правила для блокирования/разрешения доступа с определенных интерфейсов, подсетей или групп адресов.

После настройки правил сохраните конфигурацию и перезагрузите маршрутизатор для их применения. Теперь доступ к указанным службам и портам будет ограничен только для указанных IP-адресов, что повышает безопасность вашей сети.

Защита от атак DDoS и флуда

Для защиты от таких атак в MikroTik RouterOS доступны различные механизмы, которые можно настроить на вашем файрволе. Рассмотрим некоторые из них.

| Механизм защиты | Описание |

|---|---|

| Модуль сетевой защиты (NetProtect) | NetProtect позволяет обнаруживать и предотвращать атаки DDoS, а также флуд, используя различные алгоритмы и фильтры. Применяется на уровне L3 (сетевого уровня) и предназначен для защиты от атак на IP-адреса или подсети. |

| Модуль файрвола (Firewall) | Firewall позволяет настроить правила фильтрации трафика на различных уровнях (Layer 2-7) с помощью различных механизмов, таких как фильтры пакетов, фильтры соединений, NAT и т. д. Правильная настройка и мониторинг фаервола может помочь в предотвращении атак DDoS и флуда. |

| Блокировка по порту | Вы можете блокировать доступ к определенным портам на вашем маршрутизаторе, что может помочь в предотвращении атак типа SYN-flood или UDP-flood. |

Необходимо учитывать, что защита от атак DDoS и флуда требует постоянного мониторинга и настройки, так как атакующие постоянно совершенствуют свои методы. Регулярное обновление программного обеспечения вашего маршрутизатора и применение современных механизмов защиты помогут снизить уязвимости и повысить безопасность вашей сети.

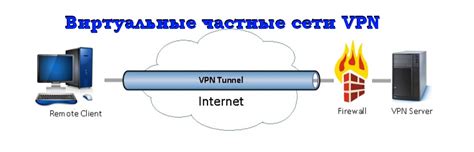

Настройка виртуальных частных сетей (VPN) и файрвола

Настройка VPN на маршрутизаторе Микротик делается через меню IP -> VPN. Вам понадобятся следующие параметры для настройки:

- Тип VPN: Выберите тип VPN, подходящий для ваших потребностей. Некоторые из популярных типов VPN включают PPTP, L2TP/IPSec и OpenVPN.

- Настройки клиента: Заполните поля для имени пользователя, пароля и других необходимых параметров.

- Настройки сервера: Укажите IP-адрес или доменное имя вашего сервера VPN, а также порт и другие необходимые параметры.

После настройки VPN вам потребуется настроить файрвол для обеспечения безопасности вашей сети. Это можно сделать через меню IP -> Firewall.

Вам потребуется определить правила файрвола для контроля входящего и исходящего трафика. Это может включать блокирование подозрительных IP-адресов, фильтрацию протоколов и портов, а также настройку NAT для обеспечения безопасности внутренней сети.

Кроме того, вы можете использовать функции файрвола Микротик для настройки VPN-подключений, разрешения доступа к определенным ресурсам только из определенных сетей и дополнительной защиты от несанкционированного доступа.

Необходимо также проверить и обновить настройки безопасности регулярно, чтобы быть уверенными в защите вашей сети от новых угроз.

Настройка виртуальной частной сети (VPN) и файрвола на Микротике является важным шагом для обеспечения безопасности вашей сети. Правильная настройка и регулярное обновление настроек безопасности помогут вам защитить вашу сеть от внешних угроз и обеспечить безопасный доступ к ресурсам в интернете.

Ведение логов файрвола на микротике

Для включения логирования событий файрвола на микротике, вам необходимо выполнить следующие шаги:

Шаг 1: Зайти в настройки микротика через веб-интерфейс или SSH.

Шаг 2: Перейти в раздел "IP" – "Firewall".

Шаг 3: В разделе "Logging" нажать кнопку "Settings".

Шаг 4: В открывшемся окне включить опцию "Enabled" для ведения логов.

Шаг 5: Выбрать необходимые опции в разделе "Action" для записи нужных событий в лог.

Шаг 6: Указать путь, по которому будут сохраняться логи в поле "Log File".

После выполнения этих шагов, ваш микротик начнет вести логирование всех событий, связанных с работой файрвола. Вы сможете отслеживать и анализировать логи для обеспечения безопасности вашей сети.

Важно помнить, что ведение логов может занимать дополнительное дисковое пространство и потреблять ресурсы маршрутизатора. Рекомендуется периодически очищать логи от неактуальной информации и настраивать регулярное резервное копирование логов для долгосрочного хранения и анализа.

Резервное копирование и восстановление настроек файрвола

Резервное копирование настроек файрвола

Для обеспечения безопасности вашей сети и предотвращения потери настроек, резервное копирование настроек файрвола является важным шагом.

Чтобы создать резервную копию настроек, выполните следующие шаги:

- Откройте веб-интерфейс маршрутизатора Микротик, введя его IP-адрес в адресной строке любого веб-браузера и войдите в систему с правами администратора.

- На панели инструментов выберите раздел "Files" (Файлы).

- В разделе "Files" (Файлы) найдите папку "Backup" (Резервное копирование).

- Щелкните правой кнопкой мыши на папке "Backup" (Резервное копирование) и выберите пункт меню "Export" (Экспорт).

- Укажите имя файла резервной копии и сохраните его на вашем компьютере.

Восстановление настроек файрвола

Если вам необходимо восстановить ранее сохраненные настройки файрвола, выполните следующие шаги:

- Откройте веб-интерфейс маршрутизатора Микротик, введя его IP-адрес в адресной строке любого веб-браузера и войдите в систему с правами администратора.

- На панели инструментов выберите раздел "Files" (Файлы).

- В разделе "Files" (Файлы) найдите папку "Backup" (Резервное копирование).

- Щелкните правой кнопкой мыши на папке "Backup" (Резервное копирование) и выберите пункт меню "Upload" (Загрузить).

- Выберите ранее сохраненный файл резервной копии и загрузите его на маршрутизатор.

- На панели инструментов выберите раздел "System" (Система).

- В разделе "System" (Система) найдите пункт меню "Reset configuration" (Сброс конфигурации) и выберите его.

- Подтвердите сброс настроек и дождитесь перезагрузки маршрутизатора.

- После перезагрузки маршрутизатора веб-интерфейс будет доступен с ранее сохраненными настройками.

Следуя этим инструкциям, вы сможете безопасно резервировать и восстанавливать настройки файрвола микротик, обеспечивая надежность и стабильность работы вашей сети.