iptables - мощный инструмент для настройки файрвола в операционной системе Ubuntu Server. С его помощью вы можете контролировать доступ к сетевым ресурсам, ограничивать соединения и обеспечивать безопасность вашего сервера.

В этом подробном руководстве мы рассмотрим основы настройки iptables на Ubuntu Server. Мы покажем вам, как создать правила файрвола, блокировать и разрешать определенные порты и IP-адреса, а также организовать надежное соединение с сервером.

Прежде чем мы начнем, убедитесь, что на вашем сервере уже установлен и настроен пакет iptables. Если это не так, вы можете установить пакет с помощью менеджера пакетов apt следующей командой:

Настройка iptables на Ubuntu Server - подробное руководство

Чтобы начать настройку iptables, необходимо убедиться, что вы выполнили следующие предварительные шаги:

1. Установка iptables

Первым шагом в настройке iptables является его установка на ваш сервер Ubuntu. Вы можете установить его с помощью менеджера пакетов APT командой:

sudo apt-get install iptables

После установки iptables у вас будет полный контроль над конфигурацией файрвола.

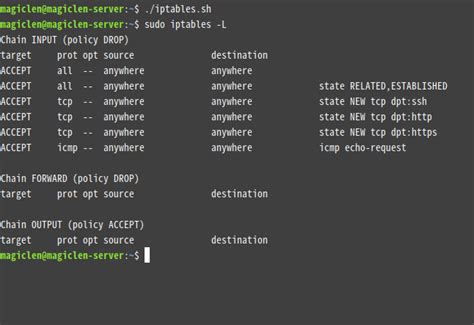

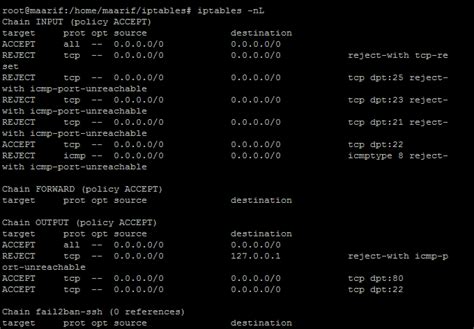

2. Настройка правил

Для того чтобы настроить iptables, вам необходимо определить правила фильтрации трафика. Проще всего начать с создания базовых правил, которые разрешают или блокируют входящий и исходящий трафик. Например, следующие команды разрешают все входящие соединения и блокируют все исходящие соединения:

sudo iptables -A INPUT -j ACCEPT

sudo iptables -A OUTPUT -j DROP

С помощью этих команд вы разрешаете все входящие соединения и блокируете все исходящие соединения. Это лишь примеры, и вам следует настроить правила в соответствии со своими потребностями.

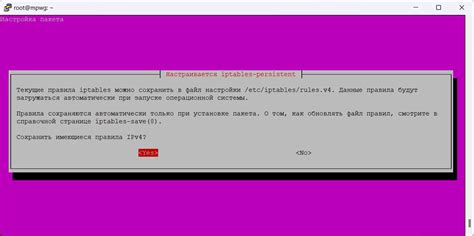

3. Сохранение правил

После создания правил необходимо сохранить их, чтобы они применялись после перезагрузки сервера. Для этого вы можете использовать утилиту iptables-persistent командой:

sudo apt-get install iptables-persistent

sudo netfilter-persistent save

После выполнения этих команд, ваша конфигурация iptables будет сохранена в файлы /etc/iptables/rules.v4 и /etc/iptables/rules.v6. При следующей загрузке сервера, эти правила будут применены автоматически.

4. Тестирование правил

После настройки и сохранения правил необходимо протестировать их, чтобы убедиться, что они работают правильно. Для этого вы можете попытаться подключиться к вашему серверу извне или отправить тестовый пакет данных с другого компьютера. Если правила настроены правильно, подключение будет разрешено или заблокировано в соответствии с вашими правилами.

Вот и все! Теперь вы знаете, как настроить iptables на вашем сервере Ubuntu. Помните, что правильная настройка и обновление правил фильтрации трафика является важной частью обеспечения безопасности вашего сервера.

Установка iptables на Ubuntu Server

Для установки iptables на Ubuntu Server достаточно выполнить несколько простых шагов:

Шаг 1: Обновление системы

Перед установкой iptables рекомендуется выполнить обновление системы. Для этого выполните следующую команду в терминале:

sudo apt update && sudo apt upgrade

Шаг 2: Установка iptables

Установка iptables осуществляется с помощью следующей команды:

sudo apt install iptables

Шаг 3: Проверка установки

После завершения установки можно проверить версию iptables с помощью команды:

iptables --version

Если установка прошла успешно, то в консоли будет отображена версия iptables.

Теперь вы готовы к настройке и использованию iptables на вашем сервере Ubuntu. Удачной работы!

Основные понятия iptables

iptables – это система фильтрации пакетов, встроенная в ядро Linux. Она позволяет управлять сетевым трафиком, определять правила фильтрации и настраивать брандмауэр.

Для работы с iptables используются понятия цепочек (chains) и правил (rules).

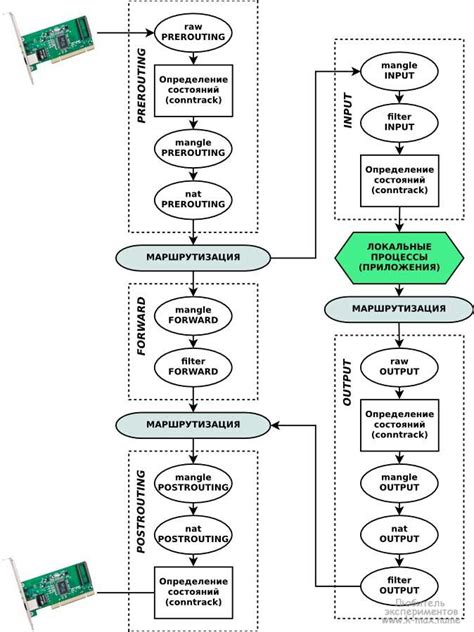

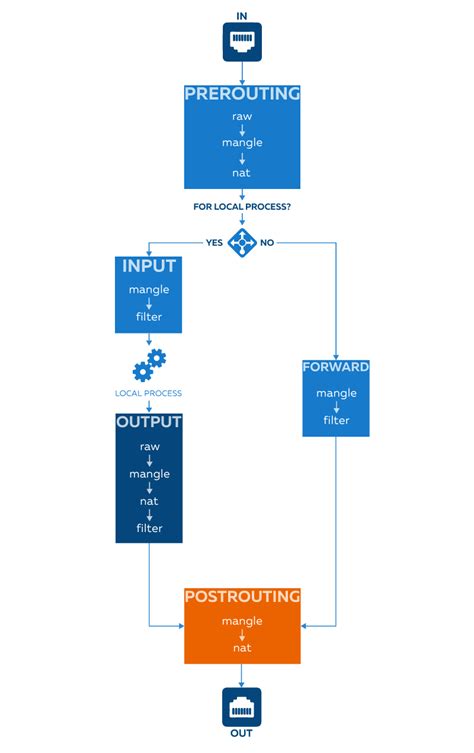

Цепочки (chains) представляют собой последовательность правил, обрабатываемых в определенном порядке. Их можно разделить на три основных типа: входящая (INPUT), исходящая (OUTPUT) и маршрутизации (FORWARD). Цепочки управляют трафиком, проходящим через сетевой интерфейс.

Правила (rules) определяют действия, которые выполняются для конкретных пакетов. Они могут разрешать или блокировать пакеты, изменять порты назначения или источника, и т.д. Правила применяются к пакетам, проходящим через цепочки.

Пакеты (packets) – это основные элементы, обрабатываемые в iptables. Они содержат информацию о трафике, например адрес отправителя и получателя, порты и протоколы.

Таблицы (tables) – это организационные единицы, группирующие цепочки и правила. iptables поддерживает пять таблиц: filter, nat, mangle, raw и security. Каждая таблица предназначена для решения определенных задач.

Targets – это действия, которые выполняются для пакетов, соответствующих правилу. Например, пакет может быть разрешен (ACCEPT), заблокирован (DROP) или перенаправлен на другой порт (REDIRECT).

Маркировки (mark) – механизм, позволяющий добавить пользовательский тег к пакету. Маркировки могут использоваться для распределения пакетов по определенным цепочкам или для их дальнейшей обработки.

Модули (modules) – это дополнительные компоненты iptables, которые добавляют дополнительные функциональные возможности. Например, модуль conntrack позволяет отслеживать состояние сетевых соединений.

Правила фильтрации в iptables

Таблицы - это структуры данных, которые хранят правила фильтрации. В iptables имеется четыре таблицы:

- filter - используется для фильтрации трафика на уровне пакетов. Она контролирует доступ к портам и IP-адресам.

- nat - используется для изменения сетевых адресов в пакетах. Например, преобразование адресов сети или перенаправление портов.

- mangle - используется для изменения специфических параметров пакетов, таких как типы сервисов и маркировки.

- raw - используется для обхода соединений, которые обрабатываются фильтром и перенаправляются другими таблицами.

Цепочки - это последовательности правил фильтрации в таблицах. В iptables доступны предопределенные цепочки:

- INPUT - для пакетов, входящих в систему.

- FORWARD - для пакетов, перенаправляемых через систему.

- OUTPUT - для пакетов, исходящих из системы.

Правила - это условия, которые определяют, что делать с пакетом. Они определяют, должен ли пакет быть принят, отброшен или перенаправлен на другие порты или IP-адреса.

Основные действия, которые можно выполнить с правилами, включают:

- ACCEPT - принять пакет и разрешить его передачу.

- DROP - отбросить пакет без отправки уведомления.

- REJECT - отклонить пакет и отправить ICMP-сообщение об ошибке.

- MASQUERADE - преобразовать исходный IP-адрес пакета.

- REDIRECT - перенаправить пакет на другой порт или IP-адрес.

Правила фильтрации в iptables записываются с использованием командной строки или скриптов. Они могут быть добавлены, изменены или удалены для обеспечения требуемых настроек безопасности и контроля доступа к сети.

Настраивая правила фильтрации в iptables, можно защитить систему от несанкционированного доступа, а также улучшить производительность сети и обеспечить надежность передачи данных.

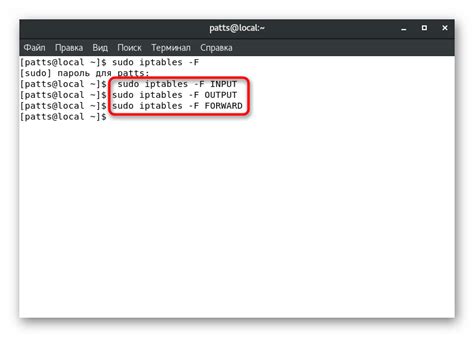

Работа с цепочками в iptables

Существует три типа цепочек:

- input - для обработки входящих пакетов (поступающих на сервер);

- forward - для обработки пакетов, которые не предназначены непосредственно серверу, а должны быть перенаправлены куда-то дальше;

- output - для обработки исходящих пакетов (отправляемых с сервера).

Каждая цепочка состоит из набора правил, которые обрабатываются последовательно сверху вниз. При обработке пакета, он сравнивается с каждым правилом в цепочке, и если правило совпадает с пакетом, выполняются определенные действия.

Можно создавать свои собственные цепочки, которые будут использованы в качестве подцепочек в стандартных цепочках input, forward и output. Это позволяет более гибко настраивать правила фильтрации и легче поддерживать систему.

Для создания цепочки используется команда iptables -N имя_цепочки. После создания цепочки можно добавлять в нее правила с помощью команды iptables -A имя_цепочки правило. Также можно удалять правила из цепочки с помощью команды iptables -D имя_цепочки номер_правила, где номер_правила - это порядковый номер правила в цепочке.

Стоит отметить, что порядок правил в цепочках имеет значение. Если несколько правил совпадают с пакетом, будет применено только первое совпавшее правило.

Также существуют специальные цепочки PREROUTING, INPUT, FORWARD, OUTPUT и POSTROUTING, которые используются для задания правил на различные этапы обработки пакетов в netfilter - подсистеме ядра Linux, отвечающей за межсетевое взаимодействие.

Зная основы работы с цепочками, вы сможете настраивать правила iptables на сервере Ubuntu и эффективно контролировать трафик в сети.

Дополнительные функции iptables

iptables позволяет применять различные дополнительные функции для расширения возможностей конфигурации фаервола. Вот некоторые из этих функций:

-m conntrack: этот модуль позволяет идентифицировать состояние сетевых соединений (connection tracking) и применять правила на основе этой информации. Например, вы можете использовать этот модуль, чтобы позволить только установленные соединения или отфильтровать только пакеты из существующих соединений.

-m limit: с помощью этого модуля вы можете ограничить количество пакетов, которые обрабатываются правилом iptables за определенное время. Например, вы можете ограничить скорость входящего или исходящего трафика, чтобы предотвратить перегрузку сети или DDoS-атаки.

-m recent: этот модуль позволяет отслеживать «посещаемость» IP-адресов и применять правила на основе этой информации. Например, вы можете использовать этот модуль, чтобы блокировать IP-адреса, которые слишком часто пытаются установить соединение или отправляют большое количество пакетов.

-m nat: этот модуль позволяет применять правила Network Address Translation (NAT), которые позволяют изменять IP-адреса и порты внутренних и внешних пакетов. Например, вы можете использовать этот модуль для перенаправления портов или создания виртуальных сетей.

-m tcp, -m udp, -m icmp: эти модули позволяют применять правила только к пакетам соответствующих протоколов (TCP, UDP, ICMP). Например, вы можете использовать эти модули для разрешения только определенных типов сетевого трафика или блокировки нежелательных протоколов.

Это только некоторые из дополнительных функций и модулей, доступных в iptables. Чтобы узнать больше о всех возможностях iptables, вы можете обратиться к его официальной документации.

Применение изменений в iptables

После настройки правил iptables необходимо применить изменения, чтобы они вступили в силу. Для этого можно использовать команду iptables-restore, которая применяет файл с правилами.

Применение изменений в iptables можно выполнить следующим образом:

- Сохраните правила в файл, например,

iptables-rules: - Примените правила с помощью команды

iptables-restore:

iptables-save > iptables-rulesiptables-restore < iptables-rulesТаким образом, файл с правилами будет загружен в iptables и начнет действовать. При этом необходимо учитывать, что при следующей перезагрузке сервера iptables будет сброшен, и правила нужно будет применить заново.