Хендшейк - это одна из наиболее уязвимых частей процесса взлома Wi-Fi сетей. В Kali Linux есть несколько инструментов, которые позволяют получить хендшейк из локальной сети или перехватить его в общественном месте. Однако, хендшейк может содержать большое количество мусора, который может замедлить или даже привести к сбою процесс взлома.

Очистка хендшейк от мусора в Kali Linux является важным шагом перед его анализом и взломом. Мусор в хендшейке может быть представлен различными неполными или недействительными пакетами данных, лишними символами или неправильными значениями.

Очищение хендшейка от мусора может быть выполнено с помощью специальных инструментов и методов. Одним из эффективных способов является использование инструмента Wireshark для анализа и фильтрации пакетов данных. Также можно использовать команду "tcpdump" для перехвата пакетов и их последующей фильтрации на основе заданных условий.

Как очистить хендшейк от мусора в Kali Linux

Очистка хендшейка от мусора может помочь избежать атак, таких как анализ правильных хендшейков для дешифрования зашифрованного сетевого трафика. В этом разделе мы рассмотрим несколько методов и советов, которые помогут вам очистить хендшейк от мусора в Kali Linux.

1. Использование утилиты Aircrack-ng

Aircrack-ng – это популярная утилита для взлома беспроводных сетей, которая также может быть использована для очистки хендшейка от мусора. С помощью Aircrack-ng вы можете запустить процедуру очистки хендшейка, которая удалит ненужные данные из него.

Вот как использовать Aircrack-ng для очистки хендшейка:

- Откройте терминал и введите следующую команду:

- Замените

Имя_сетииdumpfile.capна соответствующие значения вашего хендшейка и файла хендшейка. - Нажмите Enter и дождитесь завершения процесса очистки.

aircrack-ng -a 2 -e Имя_сети -w dumpfile.cap

2. Использование утилиты Wireshark

Wireshark – это еще одна популярная утилита, которую можно использовать для очистки хендшейка от мусора в Kali Linux. С помощью Wireshark вы можете анализировать и фильтровать сетевой трафик, в том числе хендшейки.

Вот как использовать Wireshark для очистки хендшейка:

- Установите Wireshark с помощью следующей команды в терминале:

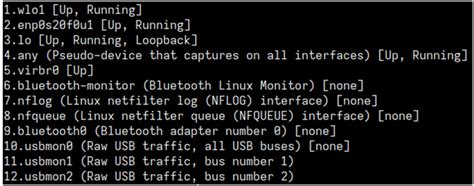

- Запустите Wireshark, выберите интерфейс беспроводной сети и начните захват сетевого трафика.

- Используйте фильтр, чтобы отобразить только пакеты, относящиеся к хендшейку. Например, вы можете использовать фильтр

wlan.fc.type_subtype == 0x08. - Удалите ненужные хендшейки, выбрав их и нажав клавишу Delete.

- Сохраните очищенный хендшейк, чтобы использовать его в дальнейшем.

sudo apt-get install wireshark

Очистка хендшейка от мусора – это важный шаг для обеспечения безопасности вашей сети. Используйте вышеуказанные методы и советы, чтобы очистить хендшейк и предотвратить возможные атаки.

Использование команды aircrack-ng

Одним из наиболее распространенных способов использования aircrack-ng является взлом пароля Wi-Fi с помощью перебора всех возможных комбинаций. Для этого необходимо сначала захватить хендшейк Wi-Fi-сети, который содержит информацию о пароле. Затем используется команда aircrack-ng для взлома этого хендшейка.

Процесс использования команды aircrack-ng требует некоторых навыков и знаний о безопасности Wi-Fi. Сначала необходимо запустить утилиту airodump-ng для захвата пакетов Wi-Fi в режиме мониторинга. Затем можно использовать команду aircrack-ng для анализа захваченных пакетов и взлома хендшейка.

Однако важно отметить, что использование aircrack-ng для взлома Wi-Fi-сетей, к которым вы не имеете права доступа, является незаконным и может вести к юридическим последствиям. Всегда используйте эту команду только с разрешения владельца сети или в рамках обучения и тестирования безопасности сетей.

Применение фильтрации пакетов

Существует несколько способов применения фильтрации пакетов в Kali Linux:

1. Использование флагов при использовании утилиты tcpdump: Утилита tcpdump является мощным инструментом для анализа сетевого трафика. Она позволяет применять фильтры, основанные на IP-адресах, портах, протоколах и других параметрах. Например, команда tcpdump src host 192.168.0.1 and dst port 80 позволит отфильтровать все пакеты, отправленные от компьютера с IP-адресом 192.168.0.1 и направленные на порт 80.

2. Использование iptables: Iptables - это инструмент для управления правилами брандмауэра в Linux. С его помощью можно применять фильтры на уровне IP или TCP/UDP. Например, команда iptables -A INPUT -s 192.168.0.1 -p tcp --dport 80 -j DROP блокирует все пакеты, отправленные от компьютера с IP-адресом 192.168.0.1 и направленные на порт 80.

3. Использование Wireshark: Wireshark - это бесплатный сетевой анализатор, который также позволяет применять фильтры для анализа пакетов. Его графический интерфейс предоставляет удобный способ применения различных фильтров. Например, можно применить фильтр ip.src == 192.168.0.1 and tcp.dstport == 80 для отображения только пакетов, отправленных от компьютера с IP-адресом 192.168.0.1 и направленных на порт 80.

Применение фильтрации пакетов в Kali Linux позволяет эффективно очищать хендшейк от мусора и повышать безопасность сетевой инфраструктуры. Выберите подходящий способ фильтрации на основе ваших потребностей и предпочтений.

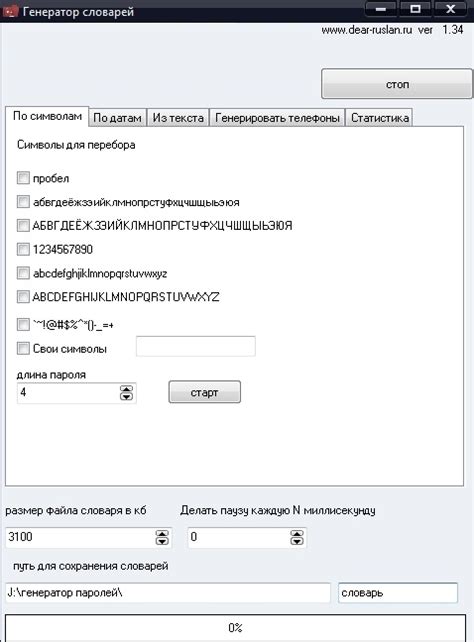

Избегание использования общих словарей паролей

При выборе пароля для хендшейка важно избегать использования общих словарей паролей, которые часто используются злоумышленниками при попытках взлома. Использование таких словарей делает ваш хендшейк уязвимым и упрощает задачу злоумышленникам.

Чтобы увеличить защиту вашего хендшейка, рекомендуется использовать пароль, который не присутствует в общих словарях. Можно создать пароль, объединив несколько слов, добавив цифры и символы или используя фразу, которая легко запоминается, но сложна для угадывания.

Примеры сильных паролей:

- Tr0ub4dor&3

- p4ssw0rd!2#

- MyFav0rite$p0rt$456

Важно создать пароль, который будет достаточно длинным (не менее 12 символов) и сложным для подбора. Также рекомендуется использовать уникальные пароли для каждого хендшейка, чтобы в случае взлома одного пароля не нарушить безопасность других аккаунтов.

Помните, что безопасность вашего хендшейка зависит от выбранного пароля, поэтому следуйте рекомендациям по созданию и использованию сложных и уникальных паролей.