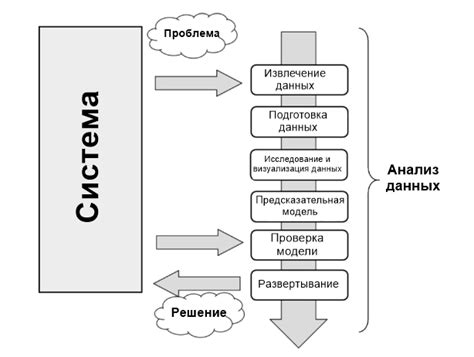

Одной из важнейших задач веб-разработчика является обеспечение безопасности приложения, особенно в контексте обработки пользовательских запросов. Ведь именно через запросы происходит взаимодействие между пользователем и сервером, и нередко злоумышленники используют этот канал для проведения атак и получения несанкционированных данных.

Для снижения риска возникновения таких атак необходимо проводить очистку запросов, то есть фильтрацию и валидацию входных данных. Очистка запросов помогает удалить или преобразовать потенциально опасные символы и команды, предотвращая возможность их исполнения на сервере.

Существует несколько методов очистки запросов. Один из наиболее распространенных подходов - это использование функций фильтрации уже встроенных в язык программирования, например, в PHP или Python. Эти функции позволяют удалять или заменять определенные символы или команды в строке запроса.

Однако, часто эти встроенные функции недостаточно гибкие и не позволяют полностью защитить приложение от всех возможных атак. В таких случаях разработчики могут использовать специализированные библиотеки или фреймворки, которые предоставляют более мощные инструменты для очистки запросов и фильтрации данных.

Что такое очистка запросов и почему это важно?

Без должной очистки запросов, приложения могут стать уязвимыми для различных видов атак. Злоумышленники могут внедрить код на стороне клиента или внести изменения в запросы, чтобы заполучить конфиденциальные данные, получить доступ к системе или повредить данные. Очистка запросов помогает предотвратить данные угрозы и защитить систему от возможных вредоносных действий.

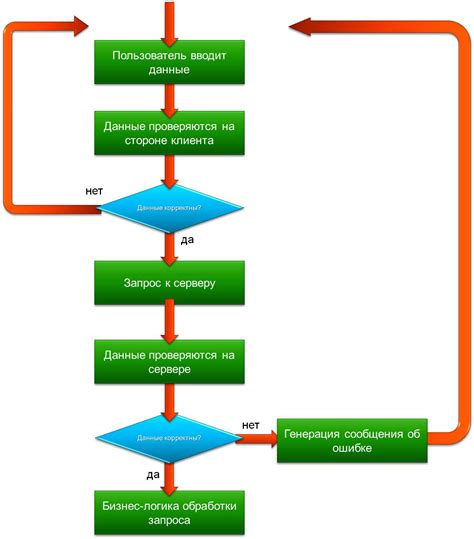

Процесс очистки запросов включает в себя проведение безопасной валидации и фильтрации данных, поступающих от пользователей. Это может включать проверку на наличие вредоносного или нежелательного содержимого, удаление специальных символов и экранирование опасных последовательностей символов. Кроме того, используется применение правильных типов данных в соответствии с требованиями запроса и ограничение доступа к определенным типам данных или функциям.

Важно осознавать, что очистка запросов важна не только для серверной стороны, но также и для клиентской стороны веб-приложения. Вредоносный код или запросы могут быть внедрены на клиентской стороне через несанкционированные скрипты или уязвимости в браузерах. Поэтому, очистка запросов должна быть выполнена на обеих сторонах, чтобы обеспечить полную защиту от потенциальных угроз.

Методы фильтрации данных при очистке запросов

Вот некоторые методы, которые можно использовать при очистке запросов:

1. Экранирование специальных символов

Одним из наиболее распространенных методов очистки запросов является экранирование специальных символов. Это позволяет обработать символы, которые могут быть истолкованы как часть запроса, а не как команды или операторы. Например, символы "<" и ">" могут быть экранированы как "<" и ">", чтобы предотвратить инъекцию HTML или XML-элементов.

2. Удаление нежелательных символов

Другим методом очистки запросов является удаление всех ненужных символов, которые не являются частью допустимого набора символов в запросе. Например, при проверке ввода пользователя вы можете удалить все символы, которые не являются буквами, цифрами или пробелами.

3. Валидация данных

Валидация данных позволяет проверить, соответствуют ли входные данные определенным критериям или шаблонам. Например, вы можете проверить, является ли введенный электронный адрес действительным или соответствует ли пароль требованиям безопасности.

4. Использование параметризованных запросов

При работе с базами данных рекомендуется использовать параметризованные запросы, чтобы предотвратить SQL-инъекции. Параметризованные запросы позволяют отделить данные от кода, что делает невозможным выполнение вредоносных запросов.

5. Использование фильтров

Фильтры являются мощным механизмом для фильтрации данных на уровне приложения. Они могут применяться к запросам перед их обработкой и манипулировать данными, включая их очистку, валидацию и трансформацию.

При очистке запросов необходимо учитывать тип данных и цель использования данных, чтобы применить подходящие методы фильтрации. Комбинирование различных методов может обеспечить наивысший уровень безопасности и защиты от уязвимостей.

Советы по безопасной очистке запросов

- Всегда использовать параметризированные запросы. Это предотвратит SQL-инъекции, так как значения параметров будут корректно экранироваться.

- Не доверять внешним источникам данных. Всегда проверять и фильтровать ввод пользователя, чтобы исключить возможность внедрения вредоносного кода.

- Использовать специализированные функции для очистки данных в зависимости от типа данных. Например, для удаления HTML-тегов можно использовать функцию strip_tags().

- Определять список допустимых символов или паттернов и отбрасывать все данные, не соответствующие этим правилам. Таким образом, можно избежать XSS-атак и других уязвимостей.

Соблюдение этих советов поможет вам создать безопасное и надежное веб-приложение, защищенное от потенциальных атак. Безопасность пользовательских данных - ваш приоритет!

Использование регулярных выражений в фильтрации данных

Для использования регулярных выражений в фильтрации данных необходимо знать синтаксис и основные операции. Синтаксис регулярных выражений довольно гибок и позволяет задавать сложные условия поиска. Например, мы можем указать, что ищем только цифры или только буквы, или же указать специфический шаблон, соответствующий нашим требованиям.

Одним из примеров использования регулярных выражений в фильтрации данных может быть фильтрация электронной почты и удаление нежелательных символов. Например, мы можем использовать регулярное выражение, чтобы удалить все символы, кроме букв, цифр и знака "@". Таким образом, мы сможем получить только действительные адреса электронной почты.

Другим примером использования регулярных выражений может быть фильтрация URL-адресов. Например, мы можем использовать регулярное выражение, чтобы удалить все символы, кроме букв, цифр и знаков "/", ".", ":". Таким образом, мы сможем получить только действительные URL-адреса без лишних символов.

Важно помнить, что регулярные выражения могут быть очень мощным инструментом, но при неправильном использовании они могут привести к нежелательным результатам. Кроме того, регулярные выражения могут быть довольно сложными для понимания и составления, поэтому рекомендуется обращаться к документации и примерам перед тем, как применять их в своем коде.

Защита от SQL-инъекций при очистке запросов

Одним из способов защиты от SQL-инъекций является правильная очистка запросов, то есть фильтрация входных данных, которые будут переданы в SQL-запрос. Очистка запросов позволяет удалить из них потенциально опасные символы, такие как одинарные и двойные кавычки, комментарии SQL и т.д.

Очистка запросов может быть выполнена с помощью специальных функций или методов предоставляемых фреймворками или ORM (Object-Relational Mapping) библиотеками. Например, в PHP для очистки запросов можно использовать функцию mysqli_real_escape_string(), которая экранирует специальные символы в строке перед ее передачей в SQL-запрос.

Однако, важно понимать, что только очистка запросов не является достаточной защитой от SQL-инъекций. Для полной защиты рекомендуется использовать подготовленные SQL-запросы или ORM-методы, которые автоматически экранируют входные данные и предотвращают SQL-инъекции.

Помимо этого, рекомендуется использовать различные механизмы авторизации и аутентификации для ограничения доступа к базе данных. Необходимо также проверять входные данные на соответствие определенным форматам, например, если ожидается числовое значение, то необходимо проверить, что полученное значение является числом.

В целом, защита от SQL-инъекций при очистке запросов включает в себя применение правильных методов очистки и экранирования входных данных, использование подготовленных SQL-запросов или ORM-методов, а также контроль прав доступа и проверку входных данных на соответствие ожидаемым форматам. Только совместное использование всех этих методов позволит надежно защитить приложение от SQL-инъекций.

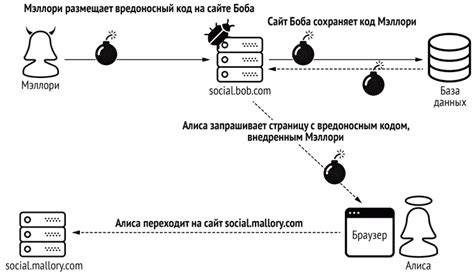

Предотвращение XSS-атак при фильтрации данных

Одним из простейших и наиболее распространенных методов предотвращения XSS-атак является экранирование специальных символов. Для этого можно использовать HTML-экранирование, заменяя специальные символы на их HTML-коды. Например, символ "<" будет заменен на "<", а символ ">" будет заменен на ">". Это позволяет отображать текст как обычный текст, без выполнения вредоносного кода.

Однако экранирование специальных символов может оказаться недостаточным для предотвращения XSS-атак. Задача фильтрации данных состоит не только в предотвращении внедрения вредоносного кода, но и в сохранении полезных данных. Например, если пользователь хочет ввести HTML-код в комментарий или описание, он ожидает, что его код будет интерпретирован и отображен как верный HTML-документ. Поэтому в зависимости от контекста, обработка и фильтрация данных могут быть разными.

Другим методом предотвращения XSS-атак является использование санитайзеров. Санитайзер - это инструмент, который анализирует и очищает входные данные, удаляя или экранируя потенциально опасные элементы. Некоторые санитайзеры также могут применять различные правила допустимых значений и форматирования данных. Например, санитайзер может удалить все теги

Кроме того, имеет смысл использовать Content Security Policy (CSP). CSP - это заголовок HTTP-ответа, который позволяет веб-сайту указать браузеру, из каких источников следует загружать ресурсы (например, скрипты, стили, изображения). CSP также может запретить выполнение внедренного JavaScript, отключить использование внешних скриптов или только разрешить их из доверенных источников. Таким образом, CSP может эффективно предотвратить XSS-атаки, ограничивая возможности злоумышленника внедрять и выполнение вредоносного кода на странице.

| Метод | Плюсы | Минусы |

|---|---|---|

| Экранирование специальных символов | Простое и широко применяемое решение | Может потребовать особой обработки для разных типов данных и контекста |

| Использование санитайзеров | Более гибкое и автоматическое решение | Может потребовать знания и настройки специфичных санитайзеров |

| Использование Content Security Policy | Эффективное средство для предотвращения XSS-атак | Требуется настройка сервера и обновление HTTP-заголовков |

Использование сочетания этих методов позволит надежно защитить веб-приложение от XSS-атак и обеспечить безопасность пользовательских данных.

Обработка и фильтрация файловых запросов

При обработке пользовательских запросов важно уделить особое внимание файловым запросам, так как они могут быть потенциально опасными и вызывать уязвимости в системе.

Для защиты от вредоносных файлов и предотвращения возможности загрузки и исполнения вредоносного кода, необходимо применять надежные методы фильтрации и проверки файловых запросов.

Первый шаг в обработке файловых запросов - это определение допустимых типов файлов, которые можно загружать на сервер. Для этого можно использовать расширения файлов или MIME-типы. Не допускайте загрузку исполняемых файлов, скриптов или файлов с потенциально опасным содержимым на сервер.

Второй шаг - это проверка имени файла и его содержимого. Проверьте, что имя файла не содержит неподходящих символов (таких, как слэш или точка), которые могут быть использованы для обхода системных путей. Также проверьте, что содержимое файла соответствует ожидаемому формату – если это изображение, убедитесь, что это действительно изображение, а не исполняемый файл в маске изображения.

Третий шаг - это ограничение размера файла. Установите максимальный размер файла, который может быть загружен на сервер. Это поможет предотвратить загрузку больших файлов, которые могут занимать много места и быть потенциально опасными.

Четвертый шаг – это проверка загрузки файлов. Обязательно проведите проверку файлов на наличие вредоносного кода. Используйте антивирусное программное обеспечение или онлайн-сервисы, специализирующиеся на анализе файлов на предмет вредоносного кода.

Не забывайте о безопасности и обновляйте все используемые библиотеки и пакеты, так как они могут содержать уязвимости, которые могут быть использованы злоумышленниками.

Важно помнить, что безопасность файловых запросов - это сложная и многогранная задача, которая требует постоянного внимания и актуализации методов фильтрации и проверки.

Важность валидации и фильтрации данных в разных контекстах

В первую очередь, валидация данных помогает гарантировать их корректность и соответствие заданным требованиям. Это особенно важно при работе с формами, где пользователи могут вводить информацию. Валидация позволяет обнаружить и предотвратить ввод некорректных данных, таких как ошибочный формат email-адреса, неправильная длина пароля и прочие аномалии. Это помогает улучшить качество данных и предотвратить возможные проблемы с их дальнейшей обработкой.

Фильтрация данных имеет также важное значение для защиты от различных видов атак. Одним из примеров таких атак является инъекция кода, при которой злоумышленник пытается внедрить вредоносный код в систему с помощью ввода данных в приложении. Фильтрация данных предотвращает такие атаки, удаляя или экранируя потенциально опасные символы из пользовательского ввода. Также фильтрация помогает предотвратить инциденты с утечкой информации, такие как отображение конфиденциальных данных в публичных областях.

Помимо этого, валидация и фильтрация данных являются важными инструментами для соблюдения стандартов безопасности и защиты персональных данных. Они могут помочь избежать нарушения таких законов, как GDPR, и защитить пользовательскую приватность.

В итоге, валидация и фильтрация данных являются неотъемлемыми элементами при работе с информацией. Они позволяют гарантировать ее корректность, предотвращать возможные атаки и обеспечивать соблюдение стандартов безопасности. Правильное применение этих методов поможет улучшить качество данных и увеличить безопасность системы в целом.