Создание и настройка защищенного сервера являются важными шагами для обеспечения безопасности данных и защиты от внешних угроз. В мире, где все больше информации хранится и передается через сети, создание безопасного сервера становится необходимостью.

Первый шаг к созданию защищенного сервера - это выбор надежной операционной системы. Операционная система должна быть надежной и иметь обновления безопасности. Регулярное обновление операционной системы поможет исправить уязвимости и защитить сервер от известных угроз.

Далее необходимо установить и настроить фаервол. Фаервол - это программное или аппаратное оборудование, которое контролирует и фильтрует трафик, поступающий на сервер. Настройка фаервола позволяет разрешить доступ только к определенным портам и протоколам, отклонять подозрительный трафик и удерживать злоумышленников вне системы.

Дополнительно, следует установить и настроить программное обеспечение для обнаружения вторжений. Это программное обеспечение осуществляет мониторинг сетевой активности и обнаруживает атаки, сканирование портов и другие подозрительные действия. Правильная настройка программного обеспечения для обнаружения вторжений может помочь вовремя выявить и предотвратить угрозы безопасности.

План информационной статьи

В данной статье мы рассмотрим основные шаги, необходимые для создания и настройки защищенного сервера. Рассмотрим важные аспекты, связанные с безопасностью работы сервера и защитой данных.

1. Выбор операционной системы

2. Установка необходимых компонентов

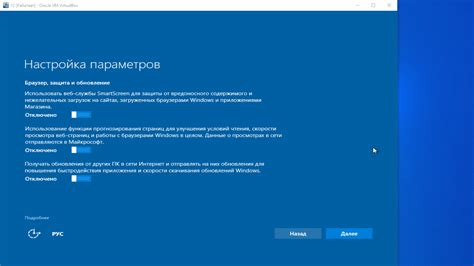

3. Обновление и настройка операционной системы

4. Установка и настройка межсетевого экрана

5. Создание безопасных паролей

6. Установка и настройка системы мониторинга

7. Резервное копирование данных

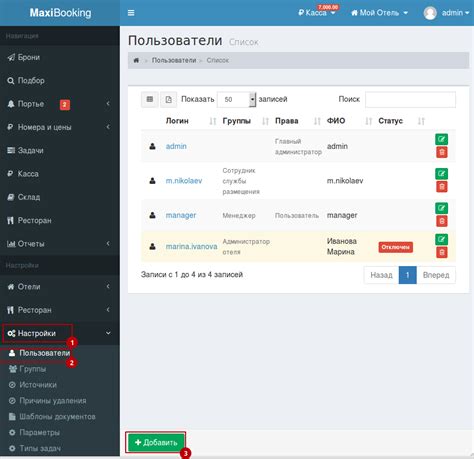

8. Создание отдельного пользователя для администрирования сервера

9. Защита сервера от вредоносного ПО

10. Установка SSL-сертификата

11. Регулярное обновление программного обеспечения

12. Проверка сервера на наличие уязвимостей

13. Контроль доступа к серверу

14. Настройка мониторинга безопасности сервера

15. Разработка плана восстановления после сбоя

16. Обучение пользователей безопасности работы с сервером

17. Организация физической безопасности сервера

18. Регулярное аудитирование сервера

В следующих разделах мы подробно рассмотрим каждый из этих шагов и дадим рекомендации по их выполнению.

| Важно: | Перед началом работы необходимо обязательно создать резервные копии данных! |

Теперь, зная основные шаги безопасности при создании и настройке защищенного сервера, вы сможете создать безопасную и надежную инфраструктуру для вашего проекта.

Физическая безопасность сервера

Для начала, необходимо обеспечить доступ в комнату, где находится сервер, только авторизованному персоналу. Двери должны быть закрыты на ключ и оборудованы электромагнитными замками либо считывателями биометрической информации. Также следует установить систему видеонаблюдения для контроля доступа.

Кроме того, рекомендуется закрепить сервера на охраняемом стойке или шкафе. Данное приспособление не только защитит сервер от случайного повреждения, но и предотвратит его кражу. Шкаф должен иметь надежную систему сигнализации, которая сможет оповестить о попытке несанкционированного доступа.

Также важно обеспечить сервер надежным электропитанием. Для этого следует подключить его к резервному источнику питания. В случае сбоя основной электросети, резервное питание активируется автоматически и обеспечивает бесперебойную работу сервера.

Важно помнить, что физическая безопасность сервера – это лишь один из аспектов общей защиты. Тем не менее, предпринятые меры помогут обеспечить непрерывную работу сервера и защитить его от физических угроз.

Установка и настройка защищенной операционной системы

- Выбор операционной системы: для создания защищенного сервера рекомендуется выбрать специализированную ОС, такую как Debian, CentOS или Ubuntu Server. Эти ОС предоставляют необходимые инструменты для обеспечения безопасности сервера.

- Скачивание и установка ОС: после выбора ОС необходимо скачать ее дистрибутив с официального веб-сайта разработчика. Затем следует следовать инструкциям по установке, выбирая рекомендуемые настройки безопасности.

- Обновление системы: после установки ОС рекомендуется выполнить обновление системы до последних доступных версий пакетов. Это поможет исправить известные уязвимости и улучшить безопасность сервера.

- Настройка фаервола: для обеспечения безопасности сервера необходимо настроить фаервол. Рекомендуется использовать iptables или firewalld, чтобы ограничить доступ к серверу только с определенных IP-адресов и портов.

- Установка и настройка безопасных сервисов: для защиты сервера от возможных атак необходимо установить и настроить только необходимые сервисы. Неиспользуемые сервисы следует отключить или удалить, чтобы уменьшить вектор атаки.

- Настройка доступа: для обеспечения безопасности сервера необходимо настроить доступ к серверу, используя только безопасные протоколы, такие как SSH. Следует отключить неиспользуемые протоколы и использовать сильные пароли или ключи для авторизации.

- Настройка мониторинга: для обнаружения вторжений и других подозрительных действий на сервере рекомендуется настроить систему мониторинга. Важно настроить систему оповещений, чтобы своевременно получать информацию о возможных угрозах.

После завершения установки и настройки защищенной операционной системы следует провести тестирование безопасности сервера, чтобы убедиться, что все шаги были выполнены правильно. Также рекомендуется регулярно обновлять систему и следить за новыми уязвимостями, чтобы поддерживать высокий уровень безопасности сервера.

Создание надежных пользовательских учетных записей

Далее приведены основные шаги по созданию надежных пользовательских учетных записей:

- Использование сложных паролей: При создании учетной записи необходимо выбирать сложные пароли, состоящие из комбинации строчных и прописных букв, цифр и специальных символов. Рекомендуется использовать пароли длиной не менее 8 символов.

- Многопользовательская аутентификация: Администратор сервера должен включить многопользовательскую аутентификацию, чтобы предотвратить несанкционированный доступ. Это позволит каждому пользователю иметь свою учетную запись и пароль.

- Ограничение привилегий: Необходимо назначать минимально необходимые привилегии для пользователей. Пользователи должны иметь доступ только к тем ресурсам и функциям, которые необходимы для выполнения своих обязанностей.

- Периодическое изменение паролей: Регулярное изменение паролей помогает предотвратить взлом учетных записей. Рекомендуется менять пароль не реже чем каждые 60-90 дней.

- Отключение неиспользуемых учетных записей: Неиспользуемые учетные записи представляют потенциальную угрозу безопасности. Необходимо отключать или удалять все учетные записи, которые не используются или уже не нужны.

- Мониторинг активности учетных записей: Важно отслеживать активность учетных записей пользователей и мониторировать журналы входа, чтобы выявлять любую подозрительную активность.

Создание надежных пользовательских учетных записей - важная часть обеспечения безопасности сервера. Следуя приведенным выше шагам, вы можете существенно повысить уровень защиты вашего сервера и предотвращать попытки несанкционированного доступа.

Защита сервера с помощью фаервола

С помощью фаервола можно защитить сервер от несанкционированного доступа из внешней сети. Правильная настройка фаервола позволит контролировать входящий и исходящий трафик на сервере, блокировать подозрительную активность и предотвращать атаки.

При настройке фаервола необходимо следовать следующим шагам:

| Шаг | Описание |

| 1 | Определить требуемые порты и протоколы для работы сервера |

| 2 | Создать правила фаервола для разрешения только необходимого сетевого трафика |

| 3 | Настроить правила фаервола для блокировки нежелательного трафика и атак |

| 4 | Установить правильный порядок правил для оптимальной обработки трафика |

| 5 | Проверить работу фаервола и внести необходимые корректировки |

Правильная настройка фаервола позволит минимизировать риски безопасности и обеспечить защиту сервера от множества угроз. При этом важно регулярно обновлять и анализировать правила фаервола, чтобы сохранять актуальную защиту сервера.

Организация безопасного удаленного доступа к серверу

1. Использование защищенного коммуникационного протокола

Для удаленного доступа к серверу рекомендуется использовать протоколы, обеспечивающие безопасность передачи данных, например, SSH (Secure Shell) или VPN (Virtual Private Network). Эти протоколы предоставляют шифрование и аутентификацию, что обеспечивает защищенную коммуникацию между удаленным устройством и сервером.

2. Сильные пароли и множественная аутентификация

Для защиты от перебора паролей следует использовать сложные и уникальные пароли, содержащие комбинацию символов нижнего и верхнего регистров, цифр и специальных символов. Рекомендуется также включить механизм двухфакторной аутентификации, чтобы повысить уровень безопасности удаленного доступа.

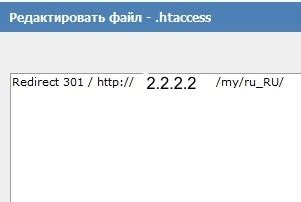

3. Ограничение доступа по IP-адресу

Для обеспечения дополнительного уровня безопасности рекомендуется ограничить доступ к серверу только с определенных IP-адресов или сетей. Это можно сделать с помощью настройки брандмауэра или специальных настроек доступа на уровне операционной системы сервера.

4. Регулярные обновления и мониторинг сервера

Для предотвращения уязвимостей и обеспечения защиты от новых угроз важно регулярно обновлять операционную систему и программное обеспечение на сервере. Также необходимо устанавливать систему мониторинга, чтобы отслеживать события и аномалии, связанные с удаленным доступом.

5. Ограничение привилегий и аудит доступа

Для минимизации рисков следует ограничить привилегии учетных записей, используемых для удаленного доступа, и организовать аудит доступа для контроля действий, совершаемых удаленными пользователем на сервере.

6. Резервное копирование данных

Организуйте систему регулярного резервного копирования данных сервера, чтобы в случае возникновения проблем можно было восстановить работоспособность и сохранить информацию.

| Шаг | Механизм безопасности |

|---|---|

| 1 | Использование защищенного коммуникационного протокола (SSH, VPN) |

| 2 | Сильные пароли и множественная аутентификация |

| 3 | Ограничение доступа по IP-адресу |

| 4 | Регулярные обновления и мониторинг сервера |

| 5 | Ограничение привилегий и аудит доступа |

| 6 | Резервное копирование данных |

Регулярные проверки и обновления системы

Регулярные проверки и обновления необходимы для поддержания актуальной защиты сервера от известных уязвимостей и устранения возможных проблем безопасности. В процессе проверки и обновления системы следует учитывать следующие моменты:

- Установка новых обновлений операционной системы. Для этого необходимо регулярно проверять наличие новых версий системных пакетов и устанавливать их с помощью менеджера пакетов вашей ОС.

- Проверка наличия обновлений для установленных программ. Важно регулярно проверять наличие новых версий программ, устанавливать обновления и закрывать возможные уязвимости.

- Анализ журналов системных событий. Проверка журналов системных событий поможет выявить и проанализировать факты нарушения безопасности или аномальной активности на сервере.

- Проверка целостности файловой системы. Регулярная проверка целостности файловой системы позволяет обнаружить измененные или поврежденные файлы, что может быть признаком атаки или нарушения безопасности.

- Проверка конфигурации сервера. Регулярная проверка конфигурации сервера позволяет выявить возможные ошибки в настройке безопасности и внести соответствующие изменения.

Проведение регулярных проверок и обновлений системы является одним из ключевых моментов обеспечения безопасности сервера. Помимо вышеуказанных шагов, также рекомендуется использовать специальные инструменты и программы для автоматизации данных процессов и облегчения анализа безопасности сервера.