В мире информационных технологий безопасность является одной из основных проблем. Чтобы защитить данные от несанкционированного доступа и предотвратить возможные угрозы, регулярные перезагрузки системы являются необходимостью. Они позволяют устранить уязвимости и обновить компоненты, необходимые для обеспечения стабильной работы и безопасности системы.

Однако перезагрузка сама по себе не является гарантией безопасности. Необходимо использовать лучшие практики и инструменты для установки и настройки параметров безопасности. Память доступа пользователей (PAM) – это один из таких инструментов, который позволяет эффективно управлять аутентификацией пользователей и авторизацией их действий.

Основная идея PAM состоит в том, чтобы разделить аутентификацию и авторизацию на отдельные модули. Это позволяет настроить различные проверки и политики безопасности, применяемые для каждого этапа. Используя файлы конфигурации в каталоге /etc/pam.d, администраторы могут определить, какие модули PAM применять для разных сервисов и решить, какие шаги аутентификации необходимо выполнять для каждого пользователя.

Перезагрузка и безопасность системы

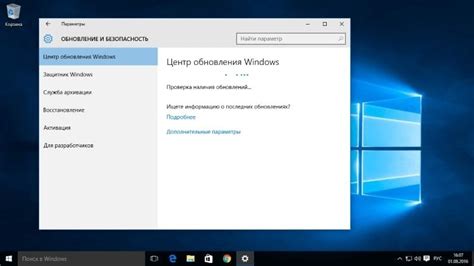

1. Системное обновление: перезагрузка системы после установки обновлений является необходимостью для обеспечения безопасности. Обновления могут содержать исправления ошибок, патчи безопасности и новые функции. После установки обновлений рекомендуется перезагрузить систему, чтобы изменения вступили в силу.

2. Отключение неиспользуемых служб: перед перезагрузкой системы полезно проверить, какие службы используются, и отключить неиспользуемые. Неиспользуемые службы могут создавать лишние уязвимости в системе и потенциально стать точкой входа для злоумышленников.

3. Проверка на наличие вредоносного программного обеспечения: периодическая проверка системы на наличие вредоносного программного обеспечения является важной частью обеспечения безопасности. Установите и обновляйте антивирусное программное обеспечение на системе и запускайте регулярные сканирования для обнаружения и удаления вредоносного программного обеспечения.

4. Аутентификация и авторизация: система должна иметь надежные механизмы аутентификации и авторизации, чтобы предотвратить несанкционированный доступ. При перезагрузке системы удостоверьтесь, что все механизмы аутентификации и авторизации правильно настроены и работают должным образом.

5. Резервное копирование данных: перед перезагрузкой системы важно регулярно бэкапировать данные. Резервная копия данных помогает защитить систему от потери информации в случае сбоя или угрозы безопасности.

6. Проверка журналов системы: проверка журналов системы помогает обнаружить необычную активность или подозрительные события. Важно проверять журналы системы после перезагрузки, чтобы убедиться, что система работает безопасно и без проблем.

7. Физическая безопасность: физическая безопасность системы также является важным аспектом. Удостоверьтесь, что система находится в безопасном месте, защищена от несанкционированного доступа и не подвергается физическим повреждениям.

Следование этим лучшим практикам поможет обеспечить безопасность и эффективную работу системы после перезагрузки.

Лучшие практики с помощью pam.d

Для обеспечения безопасности системы важно применять лучшие практики при настройке модулей аутентификации с помощью pam.d. Ниже представлены некоторые рекомендации:

1. Не используйте пароли по умолчанию.

Проверьте файлы конфигурации pam.d и убедитесь, что не используется модуль, который позволяет аутентификацию с использованием пароля по умолчанию. Это может быть уязвимостью, потому что злоумышленники могут знают или легко угадать такие пароли.

2. Ограничьте доступ к системе.

Настройте модули pam.d таким образом, чтобы ограничить доступ к системе только для авторизованных пользователей. Для этого можно использовать модуль pam_access, указав разрешенные и запрещенные группы пользователей или хосты.

3. Проверяйте целостность файлов аутентификации.

Некоторые модули pam.d могут использовать файлы аутентификации, такие как /etc/passwd или /etc/shadow. Убедитесь, что эти файлы не были изменены, используя средства проверки целостности файлов, например, Tripwire.

4. Ограничьте количество неудачных попыток аутентификации.

Используйте модуль pam_tally для ограничения количества неудачных попыток аутентификации. Например, можно заблокировать учетную запись пользователя после нескольких неудачных попыток. Это помогает защитить систему от атак подбора пароля.

5. Обновляйте модули и библиотеки.

Убедитесь, что все используемые модули pam.d и связанные с ними библиотеки обновлены до последней версии. Это позволяет избежать известных уязвимостей и повысить безопасность системы в целом.

Следуя этим лучшим практикам, вы сможете повысить безопасность вашей системы и обеспечить защиту от возможных угроз.

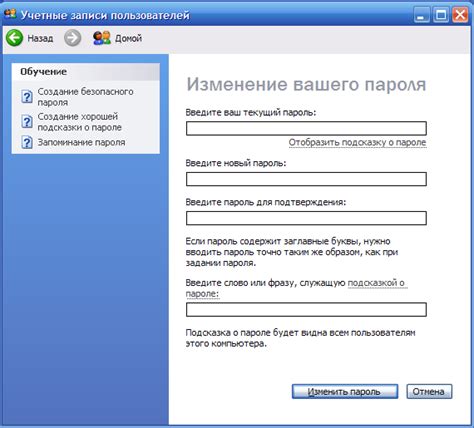

Установка мощного пароля

Основные требования к мощному паролю включают в себя:

- Длина: пароль должен состоять как минимум из 8 символов.

- Разнообразие символов: пароль должен содержать как минимум одну прописную букву, одну строчную букву, одно число и один специальный символ.

- Исключение личной информации: пароль не должен содержать персональные данные, такие как ваше имя, дата рождения или ник.

- Избегание очевидных комбинаций: пароль не должен быть легко угадываемым, например, последовательностью чисел или клавиатурных шаблонов.

Чтобы установить мощный пароль в вашей системе, можно воспользоваться командой passwd:

sudo passwd

Следуйте инструкциям, чтобы создать пароль в соответствии с указанными требованиями. Помните, что лучше использовать уникальный пароль для каждой учетной записи, чтобы повысить общую безопасность вашей системы.

Если вы затрудняетесь придумать надежный пароль, вы можете воспользоваться генератором паролей, которые сильные и устойчивые к взлому. Генераторы паролей создают случайные комбинации символов и чисел, которые можно использовать в качестве пароля.

Помните, что безопасность вашей системы зависит от мощности вашего пароля. Установка сложного пароля - это важный шаг для защиты вашей системы от угроз и несанкционированного доступа.

Многофакторная аутентификация

Многофакторная аутентификация (MFA) представляет собой метод обеспечения безопасности, использующий два или более фактора для подтверждения личности пользователя перед предоставлением доступа к системе или сервису. Этот метод работает на основе предположения, что комбинирование нескольких факторов существенно повышает безопасность.

Факторы аутентификации могут быть различными, но наиболее распространенными являются:

- Что-то, что вы знаете: пароль, секретный вопрос;

- Что-то, что вы имеете: физическое устройство, такое как USB-ключ, смарт-карта, мобильное устройство;

- Что-то, что вы являетесь: биометрические данные, такие как отпечаток пальца, голос, сетчатка глаза.

Многофакторная аутентификация повышает безопасность, так как злоумышленнику будет гораздо сложнее обойти систему, которая требует нескольких факторов аутентификации. Если один фактор компрометирован, второй или третий фактор может предотвратить несанкционированный доступ.

Важным аспектом при использовании MFA является выбор и сочетание различных факторов аутентификации. Определение подходящих факторов зависит от потребностей системы и степени защиты, которую необходимо обеспечить. Вместе с тем, необходимо учитывать удобство использования для конечного пользователя. Комбинация пароля и физического устройства может быть более удобной, чем использование биометрии, которая может быть менее надежной или вызывать трудности при использовании.

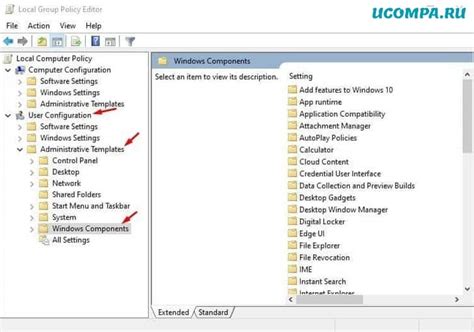

MFA может быть включена на уровне операционной системы с помощью PAM.d (Pluggable Authentication Modules), что позволяет гибко настроить параметры аутентификации. Разделение MFA на разные пункты в файле конфигурации pam.d может сделать аутентификацию каскадной, где каждый из факторов аутентификации будет запрашиваться по отдельности, после успешной проверки предыдущего фактора.

Пример установки MFA:

- Настроить дополнительные факторы аутентификации, такие как физический ключ и биометрические данные;

- Сконфигурировать PAM.d для включения факторов аутентификации.

Многофакторная аутентификация является эффективным способом повышения безопасности системы. Тщательно выберите факторы аутентификации и правильно настройте PAM.d, чтобы обеспечить надежную защиту от несанкционированного доступа.

Ограничение доступа к системе

С помощью инструментов pam.d можно настроить правила, которые ограничивают доступ пользователей к системе. При этом можно использовать различные критерии для определения, кому разрешен доступ, и кому необходимо отказать.

В pam.d существует возможность настройки временных ограничений, когда доступ к системе разрешен только в определенные часы, дня или месяца. Это особенно полезно при необходимости предоставить доступ только в рабочее время или при ограниченном использовании системы.

Также можно настроить разрешение доступа только для определенных пользователей или групп пользователей. Это позволит ограничить возможности некоторых пользователей и установить более строгие правила безопасности.

Другие возможности, предоставляемые pam.d, включают использование комплексных паролей с заданными требованиями к длине и сложности, а также блокировку аккаунта после нескольких неудачных попыток авторизации.

В итоге, настройка ограничения доступа к системе с помощью pam.d позволяет улучшить безопасность системы и предотвратить несанкционированный доступ. При этом необходимо правильно настроить правила, учитывая специфику работы и требования системы.

Создание политики блокировки аккаунтов

Для создания политики блокировки аккаунтов в системе с использованием pam.d, необходимо выполнить следующие шаги:

1. Создать конфигурационный файл

Создайте файл "block.conf" в директории "/etc/pam.d/". В этом файле будут содержаться настройки для блокировки аккаунтов.

2. Добавить настройки в файл

Откройте файл "block.conf" в текстовом редакторе и добавьте следующие строки:

auth required pam_tally2.so deny=5 unlock_time=1800

В данном примере установлено ограничение на 5 неудачных попыток аутентификации. После этого аккаунт будет заблокирован на 30 минут.

3. Добавить ссылку на файл конфигурации

Откройте файл "/etc/pam.d/system-auth" и добавьте следующую строку в начало файла:

account required include block.conf

Теперь система будет использовать созданную политику блокировки аккаунтов при аутентификации пользователей.

Создание и использование политики блокировки аккаунтов позволяет защитить систему от несанкционированного доступа и повысить безопасность в целом. Важно регулярно проверять и обновлять данную политику, а также следить за логами и производить анализ активности пользователей.

Автоматическая блокировка неактивных сессий

Для настройки автоматической блокировки неактивных сессий в Linux обычно используется инструмент pam_tally2. При помощи этого инструмента можно установить максимальное время неактивности пользователя и задать действия, которые будут выполняться при превышении этого времени.

Настройка блокировки неактивных сессий включает несколько шагов. Сначала необходимо установить pam_tally2 и skel пакеты при помощи системного менеджера пакетов. Затем, отредактировать файл /etc/pam.d/common-auth, добавив строку auth required pam_tally2.so deny=5 unlock_time=1200. Это означает, что после 5 неудачных попыток входа пользователь будет заблокирован на 20 минут.

Также можно настроить автоматическую блокировку по времени бездействия. Для этого нужно отредактировать файл /etc/profile и добавить следующие строки в конце файла:

TMOUT=600 readonly TMOUT export TMOUT

В этом примере, значение переменной TMOUT устанавливается в 600 секунд (10 минут). После этого времени неактивности пользователя, его сессия будет автоматически закрыта.

Автоматическая блокировка неактивных сессий является важным мероприятием для обеспечения безопасности системы. Она позволяет предотвратить несанкционированный доступ к данным и поддерживать безопасные стандарты работы с системой.

Анализ журналов безопасности

Для эффективного анализа журналов безопасности необходимо уметь интерпретировать информацию, содержащуюся в них. Один из способов сделать это - использовать специальные программы и инструменты, способные обрабатывать журналы безопасности и выделить в них важные события.

При анализе журналов безопасности следует обратить внимание на следующие аспекты:

| Аспект | Описание |

|---|---|

| Временные метки | Информация о времени и дате события помогает определить, когда произошло событие и выявить временные паттерны. |

| Тип события | Важно определить тип события: успешная аутентификация, неудачная попытка доступа или другое критическое событие. |

| Идентификатор пользователя или учетной записи | Информация об идентификаторе пользователя или учетной записи помогает выявить подозрительную активность. |

| IP-адрес и порт | Информация об IP-адресе и порте, связанном с событием, может быть полезна при анализе сетевых атак и идентификации злоумышленников. |

| Сообщение об ошибке или детали события | Дополнительная информация об ошибке или деталях события позволяет получить больше контекста и провести дополнительный анализ. |

После анализа журналов безопасности необходимо принять меры по устранению выявленных уязвимостей и предотвращению будущих инцидентов безопасности. Это может включать в себя изменение политик безопасности, улучшение механизмов аутентификации, установку обновлений и другие меры.

Анализ журналов безопасности является важным инструментом для обеспечения безопасности системы. Регулярный анализ журналов позволяет выявлять и реагировать на угрозы безопасности в реальном времени, а также проводить аудит безопасности и оптимизировать процессы безопасности.

Регулярное обновление системы

Для обновления системы в Linux используется менеджер пакетов, такой как Apt, Yum или Zypper. Он позволяет управлять пакетами, устанавливать новые версии программ, включать обновления и решать зависимости между пакетами.

Важно регулярно проверять наличие и устанавливать обновления, особенно критических безопасности. Обычно администраторы системы настраивают автоматическое обновление, чтобы избежать пропуска важных обновлений. Вы можете настроить автоматическое обновление во время установки операционной системы или позднее с помощью специальных инструментов.

Также рекомендуется регулярно проверять источники обновлений, чтобы быть уверенным в их подлинности. Используйте официальные репозитории операционной системы или доверенные источники. Это поможет избежать установки вредоносного программного обеспечения.

Важно помнить, что обновление системы может привести к непредвиденным проблемам или сбоям. Поэтому перед обновлением рекомендуется создать резервные копии данных системы и провести тестирование обновления на тестовой среде.

| Преимущества регулярного обновления системы: |

|---|

| 1. Исправление обнаруженных уязвимостей и повышение безопасности системы. |

| 2. Улучшение производительности и исправление ошибок программного обеспечения. |

| 3. Добавление новых функциональных возможностей и улучшение интерфейса. |

| 4. Поддержка соответствия системы текущим стандартам безопасности и требованиям программного обеспечения. |

| 5. Предотвращение вредоносных атак и защита данных пользователей. |

В итоге, регулярное обновление системы позволяет обеспечить безопасность и стабильную работу вашей системы.