Функция gets() является одной из самых опасных функций в языке программирования Си. Она была введена в язык еще на ранних стадиях его развития, когда понятие безопасности программирования не было столь актуальным, как сейчас. Но почему же gets() стала известной именно своим неблагоприятным репутацией?

Проблема с функцией gets() заключается в том, что она не проверяет размеры буфера, куда записывает введенные пользователем данные. Это означает, что если пользователь вводит строку, размер которой больше, чем размер выделенного буфера, функция gets() будет продолжать запись в память за пределами выделенного пространства. Это может привести к серьезным ошибкам в программе, таким как искажение данных или даже перезапись важной информации.

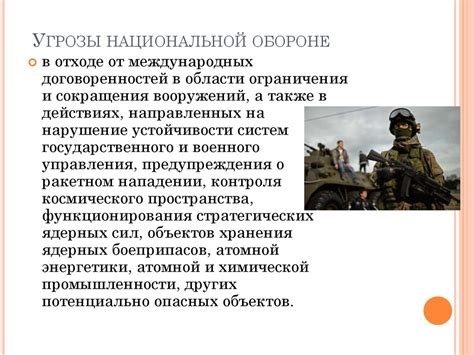

Такое поведение функции gets() часто используется злоумышленниками, чтобы вызывать программы крашн, или даже внедрять злонамеренный код в систему. Это называется "буферным переполнением" или "buffer overflow" на английском языке. Атаки с использованием буферного переполнения являются одной из самых популярных угроз безопасности в программировании.

Сбой работы функции gets в языке Си

Функция gets в языке C, предназначенная для считывания строк с клавиатуры, считается устаревшей и небезопасной. Это связано с тем, что функция не выполняет проверку на переполнение буфера, что может привести к возникновению серьезных уязвимостей безопасности.

При использовании функции gets, нельзя контролировать размер вводимых данных, что делает ее подверженной переполнению буфера. В результате, в память может записываться больше данных, чем выделено для хранения строки, что может привести к непредсказуемому поведению программы, включая возможность выполнения вредоносного кода или краха программы.

Для безопасной работы с вводом данных в языке Си рекомендуется использовать функцию fgets, которая позволяет указать максимальное количество символов для считывания. Таким образом, предотвращается возможность переполнения буфера и обеспечивается большая степень защиты от уязвимостей безопасности.

Кроме того, функцию gets недостаточно использовать самостоятельно для считывания данных. Необходимо также применять фильтрацию вводимых значений и проверять их на корректность. Это поможет избежать внедрения кода, некорректного форматирования данных и прочих ошибок.

Неявные угрозы безопасности

Использование функции gets в языке Си может стать причиной неявных угроз безопасности. Эта функция считывает ввод пользователя в буфер памяти до тех пор, пока не будет достигнут символ новой строки. Однако, она не проверяет, насколько большое введенное значение и насколько длинный буфер. Это может привести к переполнению буфера и потенциальной уязвимости для злоумышленников.

Использование gets может привести к переполнению буфера, что позволяет злоумышленникам внедрить вредоносный код или повредить исполняемый файл. Это может произойти, если пользователь вводит более длинное значение, чем размер буфера. Злоумышленник может затем использовать эту уязвимость для выполнения несанкционированного кода или получения нелегального доступа к системе.

Чтобы избежать таких угроз безопасности, рекомендуется использовать безопасные альтернативы для функции gets. Например, можно использовать функцию fgets, которая позволяет указать максимальное количество символов, которое может быть считано в буфер. Это позволяет контролировать размер ввода и избежать переполнения буфера.

В целом, важно всегда обеспечивать безопасность при разработке программного обеспечения. Использование безопасных функций и проверка входных данных помогают предотвратить уязвимости и защитить систему от атак.

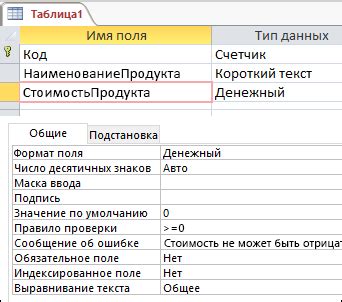

Ограничения ввода данных

Одной из главных проблем этой функции является отсутствие механизма контроля ограничений на вводимые данные, что может привести к возникновению уязвимостей в программе. Например, если размер буфера, в который осуществляется чтение функцией gets(), меньше, чем размер вводимой пользователем строки, происходит переполнение буфера. Это может привести к нарушению структуры памяти программы и открытию двери для злоумышленников.

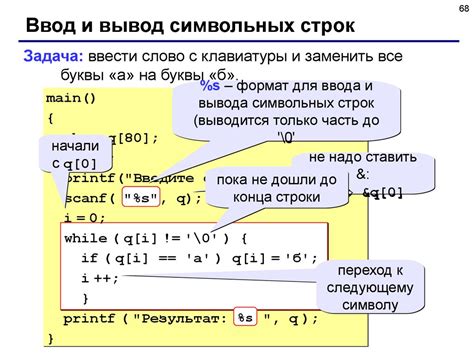

Вместо функции gets() рекомендуется использовать безопасные аналоги, такие как функции fgets() или scanf(), которые позволяют задать максимальное количество символов, которое может быть считано из входного потока. Это помогает предотвратить переполнение буфера и защищает программу от потенциальных угроз безопасности.

Важно помнить, что безопасность ввода данных является важным аспектом разработки программного обеспечения, поэтому использование функции gets() следует избегать.

Замена функции gets в новых версиях Си

Функция gets была введена в ранних версиях языка Си для чтения строк с клавиатуры. Однако, из-за возможности переполнения буфера, применение функции стало небезопасным и не рекомендуется в современном программировании.

Для замены функции gets в новых версиях Си рекомендуется использовать безопасные функции чтения строк, такие как fgets или scanf с ограничением на количество символов. При использовании fgets необходимо указать размер буфера, чтобы избежать возможности переполнения.

Пример использования fgets:

#include <stdio.h>

#define MAX_SIZE 100

int main() {

char str[MAX_SIZE];

printf("Введите строку: ");

fgets(str, MAX_SIZE, stdin);

printf("Вы ввели: %s", str);

return 0;

}

В данном примере функция fgets с ограничением MAX_SIZE считывает строку с клавиатуры. MAX_SIZE определяет максимальное количество символов, которое может быть считано. Таким образом, функция fgets гарантирует безопасное чтение строки без возможности переполнения буфера.

Также можно использовать функцию scanf с ограничением на количество символов с помощью модификатора %n:

#include <stdio.h>

#define MAX_SIZE 100

int main() {

char str[MAX_SIZE];

int num;

printf("Введите строку: ");

scanf("%100s%n", str, &num);

printf("Вы ввели: %s", str);

return 0;

}

В этом примере функция scanf с ограничением %100s%n считывает строку с клавиатуры и записывает ее в буфер str. %n используется для записи количества считанных символов в переменную num. Таким образом, функция scanf с ограничением гарантирует безопасное чтение строки.

Использование безопасных функций чтения строк помогает избежать уязвимостей, связанных с переполнением буфера, и повышает безопасность программы.