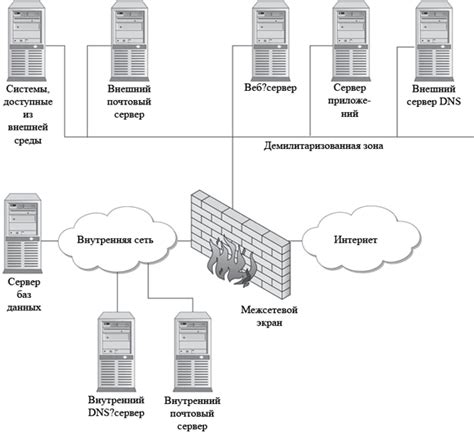

DMZ (Demilitarized Zone) – специальная сеть, созданная для размещения публичных ресурсов и серверов, которые нуждаются в доступе из интернета, при этом снижая риск атак и вторжений на основную сеть.

Создание домашней DMZ сети не только улучшит безопасность вашей домашней сети, но и позволит управлять доступом к веб-серверам, файловым серверам и другим ресурсам, подключенным к домашней сети.

Шаг 1: Планирование

Первым шагом является планирование структуры DMZ сети. Решите, какие серверы и ресурсы стоит разместить в DMZ сети, такие как веб-серверы, FTP-серверы или серверы для удаленного доступа.

Шаг 2: Разделение сети

Следующим шагом является разделение сети на зоны: внутреннюю сеть, DMZ и сеть интернет. Это можно сделать с помощью использования маршрутизатора с поддержкой виртуальных локальных сетей (VLAN) или отдельного маршрутизатора для DMZ.

Шаг 3: Настройка маршрутизатора

Настройте маршрутизатор для обеспечения безопасного доступа к DMZ сети. Создайте отдельную подсеть для DMZ сети и настройте правила маршрутизации и

фильтрации трафика. Убедитесь, что доступ к DMZ сети осуществляется только через специальные порты и протоколы.

Шаг 4: Установка серверов

Установите необходимые серверы и настройте их для работы в DMZ сети. Обновите все программное обеспечение на серверах и примените рекомендации по безопасности.

Шаг 5: Настройка брандмауэра

Настройте брандмауэр для обеспечения безопасности DMZ сети. Установите правила фильтрации трафика для разрешения доступа только к разрешенным портам и протоколам.

Шаг 6: Тестирование и обслуживание

После создания DMZ сети выполните тестирование системы на наличие уязвимостей и потенциальных атак. Регулярно обновляйте программное обеспечение на серверах и маршрутизаторе, а также следите за безопасностью вашей DMZ сети.

Создание домашней DMZ сети может занять время и требует определенных знаний, но защита вашей домашней сети от внешних угроз станет гораздо надежнее. Убедитесь, что вы следуете всех указанных шагов и обновляйте систему регулярно для поддержания высокого уровня безопасности в вашей домашней сети.

Шаг 1. Подключение дополнительного роутера к сети вашего провайдера

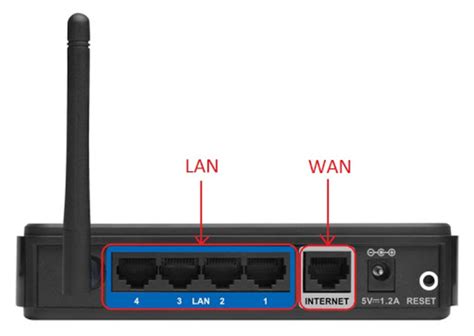

- Подключите Ethernet-кабель от порта WAN вашего дополнительного роутера к сетевому порту вашего провайдера.

- Включите дополнительный роутер и дождитесь, пока он полностью загрузится.

- Подключите компьютер к одному из портов LAN на дополнительном роутере с помощью Ethernet-кабеля.

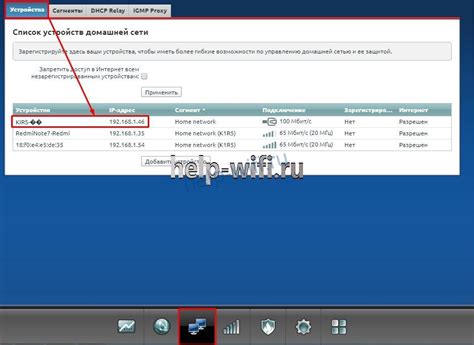

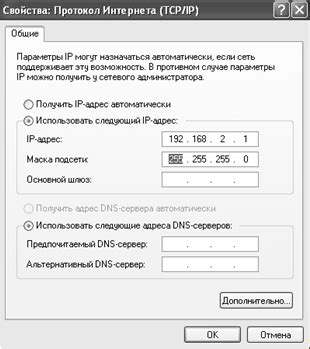

- Установите статический IP-адрес на компьютере, чтобы иметь доступ к настройкам роутера. Для этого откройте настройки сети вашего компьютера и введите IP-адрес, который отличается от IP-адреса основного роутера. Например, если IP-адрес основного роутера 192.168.1.1, то можно установить IP-адрес 192.168.2.1 на компьютере.

- Откройте веб-браузер на компьютере и введите в адресной строке IP-адрес дополнительного роутера. Например, "192.168.2.1".

- Введите имя пользователя и пароль администратора дополнительного роутера. Обычно это предустановленные значения. Если вы не знаете эти данные, проверьте документацию к роутеру или свяжитесь с производителем.

- После успешного входа в настройки роутера, найдите раздел "Настройки подключения" или что-то похожее.

- Внесите необходимые изменения в настройках подключения согласно предоставленным провайдером данным, таким как тип подключения (статический IP, DHCP, PPPoE), имя пользователя и пароль.

- Сохраните внесенные изменения и перезапустите дополнительный роутер.

Теперь дополнительный роутер успешно подключен к сети вашего провайдера и вы готовы перейти ко второму шагу настройки домашней DMZ сети.

Шаг 2. Настройка LAN интерфейса дополнительного роутера

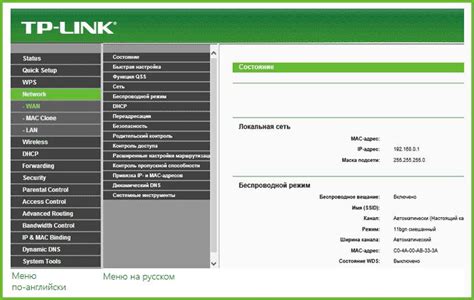

В этом разделе мы рассмотрим процесс настройки LAN интерфейса дополнительного роутера. После первого шага подключения роутера к компьютеру, перейдите к его настройкам через веб-интерфейс.

1. Откройте веб-браузер и введите IP-адрес роутера в адресную строку. Обычно IP-адрес роутера прописан на задней панели самого устройства или в руководстве пользователя. Например, это может быть 192.168.0.1.

2. После ввода IP-адреса роутера, нажмите клавишу Enter на клавиатуре или кнопку "Войти" на странице входа. Вас должна приветствовать страница настройки роутера.

3. Введите имя пользователя и пароль для доступа к настройкам роутера. Если вы не создавали свои учетные данные, попробуйте ввести стандартные значения, которые обычно указаны в руководстве пользователя роутера.

4. После успешного входа в настройки роутера, найдите раздел, который отвечает за LAN настройки или интерфейс роутера.

5. В этом разделе установите новый IP-адрес для LAN интерфейса роутера, отличный от IP-адреса основного роутера. Например, если IP-адрес основного роутера равен 192.168.0.1, установите IP-адрес для LAN интерфейса дополнительного роутера, например, 192.168.1.1.

Обратите внимание: Важно, чтобы IP-адрес LAN интерфейса дополнительного роутера был в другой подсети, отличной от подсети основного роутера. Это необходимо для создания отдельной локальной сети с DMZ.

6. После изменения IP-адреса LAN интерфейса роутера, сохраните настройки и перезагрузите устройство.

Теперь, когда LAN интерфейс дополнительного роутера настроен и имеет уникальный IP-адрес, мы готовы перейти к следующему шагу создания домашней DMZ сети.

Шаг 3. Настройка WAN интерфейса дополнительного роутера

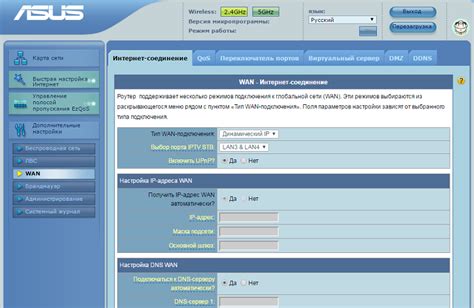

Шаг 3.1: Откройте веб-интерфейс роутера, введя его IP-адрес в адресную строку браузера и нажав Enter.

Примечание: IP-адрес роутера можно найти в документации или на корпусе устройства.

Шаг 3.2: Введите логин и пароль для доступа к настройкам роутера. Если вы не меняли данные, по умолчанию они часто являются admin/admin или admin/password.

Примечание: Если вы не знаете логин и пароль, попробуйте найти их в документации или на сайте производителя.

Шаг 3.3: Найдите раздел настроек WAN интерфейса и выберите соответствующий тип подключения (например, PPPoE, DHCP или Static IP).

Примечание: Тип подключения зависит от вашего провайдера интернет-услуг. Обратитесь к документации провайдера или свяжитесь с его службой поддержки, чтобы узнать необходимый тип подключения.

Шаг 3.4: Введите параметры подключения, предоставленные вам провайдером (например, логин и пароль для подключения PPPoE или IP-адреса, маску подсети и шлюза по умолчанию для статического подключения).

Примечание: Для получения параметров подключения при статическом IP-адресе обратитесь к провайдеру.

Шаг 3.5: Сохраните введенные настройки и перезагрузите роутер, чтобы применить изменения.

Примечание: Перезагрузка роутера может занять несколько минут. Дождитесь его полной загрузки перед продолжением.

Шаг 4. Настройка DHCP сервера дополнительного роутера

Для настройки DHCP сервера на дополнительном роутере выполните следующие шаги:

- Откройте веб-интерфейс дополнительного роутера, введя его IP-адрес в адресную строку браузера.

- Войдите в настройки роутера, используя соответствующие учетные данные (обычно это администраторский логин и пароль).

- Найдите раздел с настройками DHCP сервера.

- Включите DHCP сервер, выбрав соответствующую опцию.

- Укажите диапазон IP-адресов, которые будут автоматически выдаваться клиентам сети. Например, можно указать диапазон от 192.168.2.100 до 192.168.2.200.

- Укажите время аренды IP-адреса (lease time). Это время, в течение которого устройство может использовать выданный ему IP-адрес.

- Сохраните настройки DHCP сервера.

- Перезагрузите дополнительный роутер, чтобы применить изменения.

После выполнения этих шагов, DHCP сервер на дополнительном роутере будет работать и выдавать IP-адреса клиентам сети. Это позволит устройствам подключенным к дополнительному роутеру получить IP-адрес автоматически и быть частью сети DMZ.

Шаг 5. Создание внутренней DMZ зоны на дополнительном роутере

После настройки основной DMZ зоны на главном роутере, необходимо создать внутреннюю DMZ зону на дополнительном роутере. Это позволит установить более полный контроль над безопасностью внутренней сети.

Для создания внутренней DMZ зоны на дополнительном роутере выполните следующие шаги:

| Шаг | Действие |

|---|---|

| 1 | Подключите компьютер к дополнительному роутеру с помощью Ethernet-кабеля. |

| 2 | Войдите в настройки роутера с помощью веб-браузера, введя IP-адрес роутера в адресной строке. |

| 3 | Перейдите в раздел настроек сети. |

| 4 | Создайте новую локальную сеть или VLAN. |

| 5 | Настройте сетевые параметры новой DMZ зоны, задав IP-адрес, маску подсети и шлюз по умолчанию. |

| 6 | Установите фильтрацию трафика для DMZ зоны, блокируя нежелательные соединения. |

После завершения данных шагов, внутренняя DMZ зона на дополнительном роутере будет готова к использованию. Она позволит создать отдельную сегментированную сеть для хранения и обработки данных, предоставляя дополнительный уровень безопасности для внутренней сети.

Шаг 6. Разрешение доступа внутренней DMZ зоны к интернету

После настройки внутренней DMZ зоны необходимо установить правила, позволяющие устройствам в этой зоне обмениваться данными с интернетом.

Для этого следует создать правила фильтрации на файрволле или маршрутизаторе, которые позволят пакетам из внутренней DMZ зоны выходить во внешнюю сеть и импортировать пакеты из интернета внутрь DMZ зоны.

Основные правила, которые следует создать:

- Разрешить исходящий доступ из DMZ зоны к интернету. Это позволит устройствам внутри DMZ зоны отправлять пакеты на удаленные серверы в интернете.

- Разрешить входящий доступ из интернета в DMZ зону. Это позволит устройствам внутри DMZ зоны принимать пакеты от удаленных серверов в интернете.

- Настроить NAT (Network Address Translation) для устройств в DMZ зоне, чтобы обеспечить изменение IP-адресов пакетов, проходящих через межсетевой экран или маршрутизатор.

Правила фильтрации следует создавать и проверять внимательно, чтобы исключить возможность нежелательных пакетов, проникших в DMZ зону или покинувших ее.

Шаг 7. Настройка фаервола для защиты DMZ зоны

Для начала, вам потребуется определить правила фаервола, которые будут контролировать доступ к DMZ зоне. Важно задать строгие правила, чтобы защитить вашу DMZ зону от несанкционированного доступа.

Вот некоторые рекомендации для настройки правил фаервола:

- Разрешите только необходимые порты и протоколы для доступа к сервисам в DMZ зоне. Заблокируйте все остальные порты и протоколы.

- Ограничьте доступ извне только к конкретным IP-адресам или диапазонам IP-адресов. Используйте списки контроля доступа (ACL) для установления этих ограничений.

- Заблокируйте весь исходящий трафик с DMZ зоны, за исключением специально разрешенных случаев.

- Поддерживайте регулярное обновление и аудит правил фаервола для обнаружения и исправления возможных уязвимостей.

После определения правил фаервола, приступите к их настройке в вашем фаерволе. Это может быть выполнено через веб-интерфейс аппаратного фаервола или программного обеспечения.

После завершения настройки фаервола, убедитесь, что все правила работают корректно и DMZ зона надежно защищена от внешних угроз.

Шаг 8. Проверка и испытание работоспособности домашней DMZ сети

После того, как вы завершили настройку вашей домашней DMZ сети, необходимо проверить ее работоспособность. В этом разделе мы рассмотрим несколько способов проверки функциональности вашей сети.

- Пингование устройств. Воспользуйтесь командой ping для проверки связи между устройствами в вашей DMZ сети. Запустите команду на вашем компьютере и попробуйте пинговать IP-адреса каждого устройства в сети. Если все устройства отвечают на пинг, это говорит о том, что связь установлена корректно.

- Тестирование доступа к ресурсам. Попробуйте получить доступ к различным ресурсам в вашей DMZ сети. Например, откройте веб-браузер на вашем компьютере и попробуйте открыть веб-страницу, которая размещена на сервере в DMZ сети. Если страница открывается без проблем, это указывает на то, что доступ настроен правильно.

- Тестирование безопасности. Проверьте, что ваша DMZ сеть обеспечивает необходимый уровень безопасности. Попробуйте осуществить доступ к ресурсам вне DMZ сети с устройств внутри DMZ сети. Если доступ к ресурсам вне DMZ сети ограничен, это указывает на успешную настройку безопасности.

В процессе проверки и испытания работоспособности домашней DMZ сети следите за возможными проблемами и ошибками. Если возникают проблемы, проверьте настройки сетевых устройств и правила безопасности. При необходимости откорректируйте их для устранения возможных проблем.