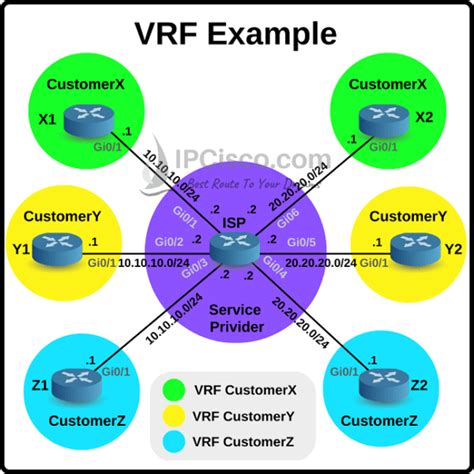

VRF (Virtual Routing and Forwarding) - одна из технологий, позволяющих создавать виртуальные маршрутизаторы на основе общего маршрутизатора. Она позволяет создавать независимые сети на основе одной физической инфраструктуры.

В этом руководстве мы рассмотрим, как настроить VRF на оборудовании Cisco. С помощью VRF можно создать несколько виртуальных сетей на одном маршрутизаторе и изолировать их друг от друга. Каждая VRF обладает своей таблицей маршрутизации, что позволяет обеспечить полную независимость между виртуальными сетями.

Настройка VRF включает в себя несколько этапов. Сначала необходимо создать VRF-интерфейсы для каждой виртуальной сети. Затем нужно настроить VRF-таблицу маршрутизации, задать маршруты и настроить протоколы маршрутизации для каждой VRF.

В этом руководстве мы поэтапно рассмотрим все необходимые команды и конфигурации, чтобы настроить VRF на оборудовании Cisco. Вы узнаете, как создать VRF-интерфейсы, настроить маршруты, настроить протоколы маршрутизации и провести базовую проверку настроек.

Что такое VRF Cisco

С использованием VRF можно создавать различные сегменты сети, которые полностью изолированы друг от друга. Это особенно полезно в случаях, когда требуется разделение трафика и обеспечение безопасности между разными клиентами, отделами или подразделениями.

Каждая VRF имеет свое уникальное имя и может быть настроена на одном или нескольких устройствах Cisco. Каждый VRF имеет собственную таблицу маршрутизации, которая определяет, какой путь должен быть выбран для доставки пакетов внутри виртуальной сети.

Кроме того, VRF позволяет использовать различные протоколы маршрутизации в каждой виртуальной сети, что дает дополнительные возможности для настройки и оптимизации сети.

Использование VRF упрощает управление сетью и повышает безопасность, позволяя сегментировать трафик и предотвращать несанкционированный доступ к данным.

Определение VRF

Каждый VRF может иметь свои собственные интерфейсы, маршруты, политики маршрутизации и настройки безопасности, тем самым образуя виртуальные маршрутизаторы с разнообразными свойствами и функциональностью.

Основное предназначение VRF - обеспечение логической и физической изоляции различных сетевых сред, что делает их недоступными для других VRF. Таким образом, VRF позволяет создавать виртуальные сети, работающие по протоколам маршрутизации IPv4 или IPv6, с независимыми таблицами маршрутизации.

Применение VRF особенно важно в сетях предприятий или провайдеров, где требуется обеспечение высокого уровня безопасности, изоляции и надежности. VRF позволяет разделять и управлять трафиком различных отделов, филиалов или клиентов, не нарушая их сетевую конфиденциальность и работоспособность.

Преимущества использования VRF

Использование технологии Virtual Routing and Forwarding (VRF) в сетевых устройствах Cisco обладает рядом преимуществ, которые делают ее очень полезной и эффективной в современных сетях:

- Изолированность: VRF позволяет создавать отдельные виртуальные среды, где каждая среда работает независимо от других. Это обеспечивает логическую и физическую изоляцию между различными сетями, что повышает безопасность и снижает возможность конфликтов между виртуальными сетями.

- Масштабируемость: Использование VRF позволяет гибко масштабировать сеть, добавляя новые виртуальные среды без необходимости внесения изменений в уже существующую инфраструктуру. Это упрощает управление сетью и позволяет быстро адаптироваться к изменяющимся потребностям организации.

- Трафиковая инженерия: VRF позволяет гибко маршрутизировать трафик внутри виртуальных сетей, что позволяет легко управлять потоками данных и оптимизировать использование сетевых ресурсов. Это особенно полезно при наличии большого количества виртуальных сетей и различных типов трафика.

- Легкость настройки: Настройка VRF сетей в устройствах Cisco довольно проста и интуитивно понятна. С помощью некоторых базовых команд в конфигурационном режиме интерфейса можно легко создавать, настраивать и управлять VRF.

- Повышенная безопасность: Использование VRF позволяет логически разделять сети, что повышает безопасность данных и уменьшает риск несанкционированного доступа к конфиденциальной информации. Каждая VRF может иметь свои собственные политики безопасности, фильтры пакетов и методы защиты.

Все эти преимущества делают технологию VRF неотъемлемой частью современных сетевых решений и отличным инструментом для управления и обеспечения безопасности корпоративной сети.

Различные виды VRF

Виртуальная маршрутизация по протоколам (VRF) в Cisco предоставляет возможность создать несколько независимых экземпляров таблиц маршрутизации в одном устройстве. Это позволяет разделить трафик и обеспечить изолированность между разными сетевыми сегментами.

Существует несколько видов VRF, включая:

1. VRFC: Это основной тип VRF, который обеспечивает изолированность между разными виртуальными сетевыми сегментами или сетями предприятия. Каждый VRFC имеет свою собственную таблицу маршрутизации и независимые настройки протоколов маршрутизации.

2. VRF-Lite: Это упрощенная версия VRF, которая не зависит от протокола многоуровневой селекции (МЛС). В отличие от VRFC, VRF-Lite может использоваться на устройствах без поддержки МЛС и применяется в обычных коммутаторах и маршрутизаторах.

3. VPNv4: Этот вид VRF используется для установления виртуальных частных сетей (VPN) между разными устройствами и сетями. Он обычно применяется в сетях, использующих протокол Border Gateway Protocol (BGP) для установления VPN-соединений.

4. MPLS VPN: Этот вид VRF является расширением VPNv4 и работает с технологией MPLS (Multi-Protocol Label Switching). Он позволяет операторам связи предоставлять VPN-услуги с применением MPLS для обеспечения более эффективной и гибкой маршрутизации.

Выбор подходящего типа VRF зависит от конкретных требований и характеристик сети, а также от используемых протоколов маршрутизации и настроек безопасности.

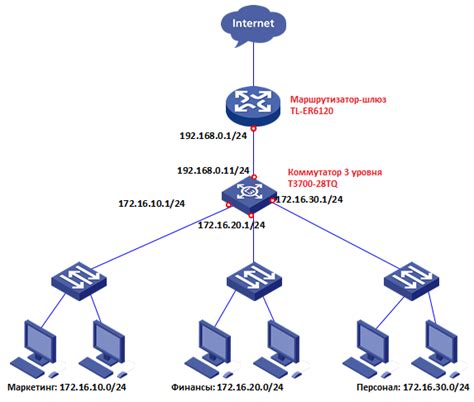

VRF в рамках одного маршрутизатора

Виртуальные маршрутизационные и пересыльные таблицы (VRF) позволяют разделять сетевой трафик на одном физическом маршрутизаторе, создавая виртуальные сети с разными IP-адресными пространствами. Это может быть полезно, когда необходимо разнести различные сегменты сети в рамках одного маршрутизатора и обеспечить их независимость друг от друга.

Для создания VRF на маршрутизаторе Cisco необходимо выполнить следующие шаги:

- Создание VRF: введите команду

ip vrf [имя]в режиме конфигурации интерфейса маршрутизатора. Замените [имя] на уникальное имя VRF. - Назначение интерфейсов VRF: выберите интерфейсы, которые вы хотите назначить VRF с помощью команды

interface [номер интерфейса]и командыip vrf forwarding [имя]. Это связывает интерфейс с определенным VRF. - Настройка маршрутизации между VRF: для обмена данными между VRF необходимо настроить маршрутизацию между ними путем добавления маршрутов между VRF. Используйте команду

ip route vrf [имя] [сеть/префикс] [адрес следующего перехода]для добавления маршрута в определенное VRF.

После настройки VRF в рамках одного маршрутизатора можно использовать разные IP-адресные пространства для различных виртуальных сетей. Каждое VRF будет иметь свои собственные маршруты и настройки маршрутизации, обеспечивая изоляцию и производительность.

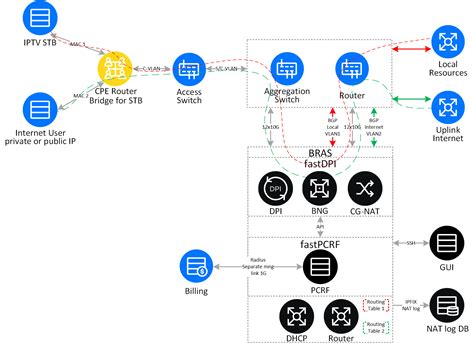

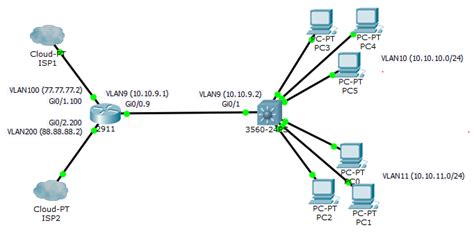

VRF в сети из нескольких маршрутизаторов

Применение VRF (Virtual Routing and Forwarding) в сети, состоящей из нескольких маршрутизаторов, позволяет создать виртуальные сегменты сети, которые полностью изолированы друг от друга. Это может быть полезно для создания виртуальных частных сетей (VPN) в пределах одной физической сети или для разделения трафика между различными отделами или клиентами.

Для настройки VRF на нескольких маршрутизаторах, необходимо выполнить следующие шаги:

1. Создать VRF на каждом маршрутизаторе:

Для этого используется команда ip vrf <имя_vrf>. Например, чтобы создать VRF с именем "vpn1", необходимо выполнить:

Router(config)# ip vrf vpn1

2. Назначить интерфейсам VRF:

Для того, чтобы интерфейсы маршрутизаторов были связаны с определенным VRF, необходимо использовать команду interface <имя_интерфейса> и затем ip vrf forwarding <имя_vrf>. Например, чтобы связать интерфейс GigabitEthernet0/0 с VRF "vpn1", необходимо выполнить:

Router(config-if)# interface GigabitEthernet0/0

Router(config-if)# ip vrf forwarding vpn1

Аналогичные действия необходимо выполнить на всех маршрутизаторах, находящихся в сети.

3. Настроить маршрутизацию между VRF:

Чтобы обеспечить связь между VRF на разных маршрутизаторах, необходимо настроить соответствующие маршруты. Это можно сделать с помощью статических маршрутов или протоколов динамической маршрутизации, таких как OSPF или BGP.

Например, для настройки статического маршрута между VRF "vpn1" на маршрутизаторе R1 и VRF "vpn2" на маршрутизаторе R2, необходимо выполнить следующие команды:

R1(config)# ip route vrf vpn1 192.168.0.0 255.255.255.0 GigabitEthernet0/1

R2(config)# ip route vrf vpn2 192.168.0.0 255.255.255.0 GigabitEthernet0/1

Аналогичные действия необходимо выполнить для всех VRF, которые должны быть связаны между собой.

В результате выполнения этих шагов, VRF на каждом маршрутизаторе будет полностью изолирован от других VRF, и трафик между ними будет проходить только через определенные маршруты.

Примечание: В настройке VRF на нескольких маршрутизаторах также могут быть использованы VRF Lite или MPLS VPN, в зависимости от требуемой функциональности и решений, применяемых в сети.

Создание VRF

Для создания VRF на маршрутизаторах Cisco используется команда ip vrf. Вот пример команды для создания VRF с названием VRF-1:

Router# configure terminal

Router(config)# ip vrf VRF-1

После выполнения этой команды будет создано новое VRF с названием VRF-1. Внутри VRF-1 можно настраивать маршруты, интерфейсы и другие параметры, которые будут применяться исключительно внутри этого VRF.

Также можно указать, какой VRF будет использоваться по умолчанию для определенного интерфейса с помощью команды ip vrf forwarding. Например, чтобы назначить VRF-1 интерфейсу GigabitEthernet0/0, выполните следующую команду:

Router(config)# interface GigabitEthernet0/0

Router(config-if)# ip vrf forwarding VRF-1

Это привяжет интерфейс GigabitEthernet0/0 к VRF-1, чтобы все данные, проходящие через этот интерфейс, использовали маршруты и настройки, определенные внутри VRF-1.

Таким образом, создание VRF позволяет создавать изолированные виртуальные сети с собственными маршрутами и настройками. Это полезно для обеспечения безопасности и эффективности сети.

Настройка интерфейсов с VRF

Настройка интерфейсов с VRF в Cisco осуществляется с использованием команды ip vrf forwarding. Эта команда позволяет ассоциировать интерфейс с определенным VRF.

Настройка интерфейса с VRF включает несколько шагов:

- Настройка VRF с помощью команды

ip vrf. В этой команде указывается имя VRF и список протоколов, которые будут использоваться внутри данного VRF. - Создание виртуального интерфейса для каждого VRF. Эти виртуальные интерфейсы становятся точками доступа для соответствующих VRF.

- Назначение физического интерфейса определенному VRF с помощью команды

ip vrf forwarding. Эта команда связывает интерфейс с определенным VRF. - Настройка IP-адреса на виртуальном интерфейсе для каждого VRF с использованием команды

ip address.

Пример настройки интерфейса с VRF:

conf t ip vrf VRF1 rd 1:1 route-target export 1:1 route-target import 1:1 exit interface GigabitEthernet0/0/1 ip vrf forwarding VRF1 ip address 10.0.0.1 255.255.255.0 exit

В данном примере создается VRF с именем "VRF1" и настраивается интерфейс GigabitEthernet0/0/1 для использования данного VRF. Также устанавливается IP-адрес 10.0.0.1 на виртуальном интерфейсе для VRF1.

Настройка интерфейсов с VRF имеет решающее значение для сегментации сети и обеспечения изоляции между различными VRF. Это позволяет иметь несколько виртуальных сетей на одном физическом устройстве и обеспечивает высокую безопасность и эффективность сети.

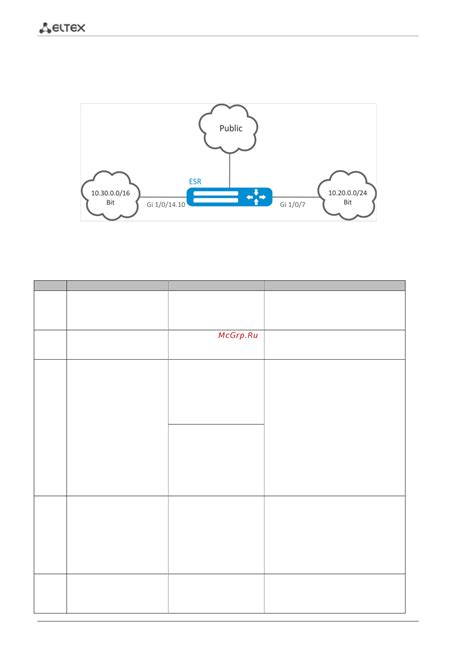

Настройка маршрутов в VRF

После создания VRF и назначения интерфейсов к нему, следует настроить соответствующие маршруты для обеспечения связности между VRF и внешними сетями.

Для настройки маршрутов в VRF можно использовать следующие команды:

ip vrf vrf-name- переключение на режим конфигурации VRF с указанием его имени;rd route-distinguisher- задание уникального идентификатора для VRF;route-target import export-target- настройка маршрута экспорта или импорта для VRF;ip route vrf vrf-name destination-network next-hop- добавление статического маршрута в VRF;router bgp autonomous-system- вход в режим BGP маршрутизации;address-family ipv4 vrf vrf-name- переход в контекст адресного семейства IPv4 для конкретного VRF;network network-address mask- добавление сети в BGP таблицу маршрутизации;redistribute routing-protocol- настройка передачи маршрутов из определенного протокола маршрутизации в BGP.

При настройке маршрутов в VRF необходимо учитывать, что каждая VRF имеет свою собственную таблицу маршрутизации, поэтому маршрутизация между VRF происходит с помощью маршрутизатора, функционирующего как маршрутизатор между VRF (VRF-lite) или с использованием механизма многоуровневой коммутации (MPLS).

Ограничение доступа между VRF

Для ограничения доступа между VRF можно использовать несколько методов:

| Метод | Описание |

|---|---|

| Access Control Lists (ACL) | С помощью ACL можно определить правила фильтрации трафика входящего/исходящего между VRF. В ACL можно указать разрешенные и запрещенные источники, назначения и порты для трафика. |

| Route leaking | Можно использовать механизм route leaking для передачи определенных маршрутов или подсетей между VRF. Таким образом, можно разрешить или запретить достижимость определенной сети для других VRF. |

| Bidirectional Forwarding Detection (BFD) | Механизм BFD позволяет обнаруживать состояние связности между VRF и мониторить качество связи. В случае обнаружения проблемы, BFD может автоматически изолировать проблемную VRF. |

Настраивать ограничение доступа между VRF рекомендуется с использованием комбинации перечисленных методов, чтобы достичь оптимальной безопасности и контроля над трафиком. Это позволит изолировать каждую виртуальную сеть и предотвратить несанкционированный доступ между VRF.