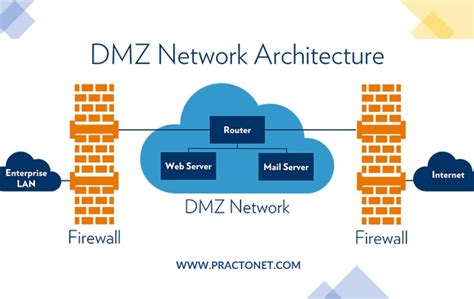

DMZ зона (зона размещения с разграничением доступа) - это сегмент компьютерной сети, который располагается между внешней и внутренней сетями и служит для защиты внутренней сети от атак из внешней сети. Зона DMZ создается, чтобы разместить публичные сервисы, такие как веб-серверы, почтовые серверы или серверы VPN, и предоставить ограниченный доступ к ним из внешней сети.

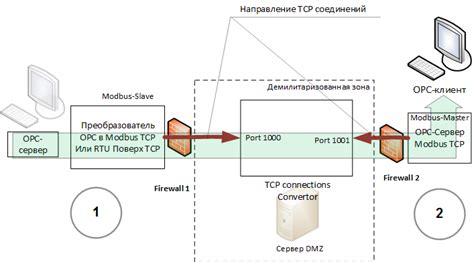

Принцип работы DMZ зоны заключается в разделении сетевого трафика на три отдельных сегмента: внешний сегмент, зона DMZ и внутренний сегмент. Трафик из внешней сети направляется в зону DMZ, где находятся публичные сервисы. Внутренний сегмент недоступен из внешней сети и представляет собой защищенное пространство, в котором находятся приватные сервисы и чувствительные данные.

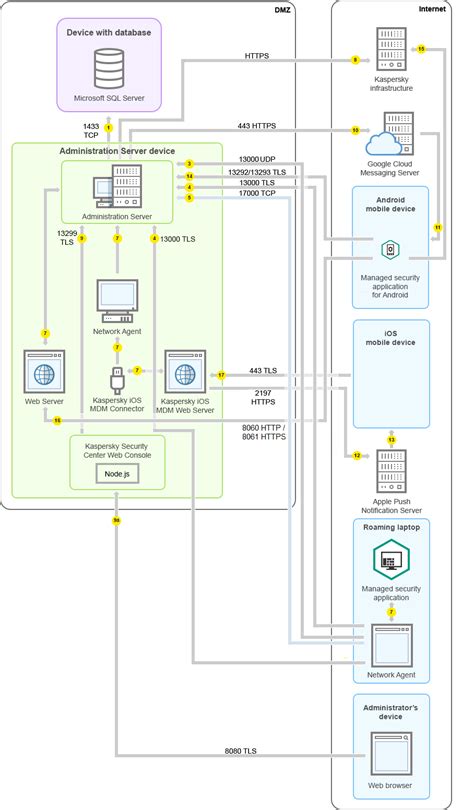

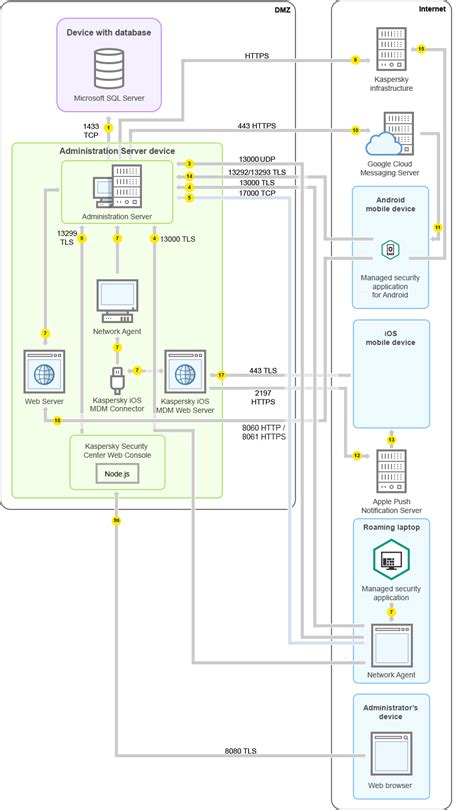

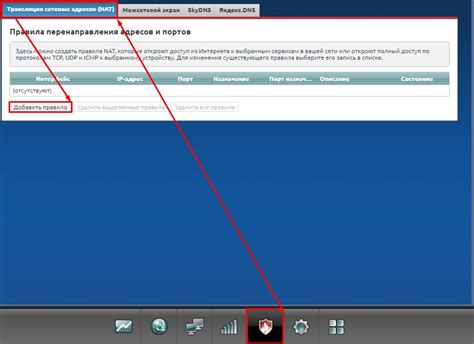

В зоне DMZ можно установить специальные устройства, такие как брандмауэры и интранет-периметры, которые контролируют и фильтруют трафик, направленный внутрь или наружу из зоны DMZ. Брандмауэр между внешней сетью и зоной DMZ позволяет разрешить доступ только к определенным услугам и портам, создавая дополнительный уровень защиты для внутренней сети.

Что такое DMZ зона?

Основная цель DMZ зоны заключается в поддержании отдельного сегмента сети, который разделяет внешний интернет и локальную сеть компании. DMZ зона обычно используется для размещения ресурсов, которые требуют доступность из внешней сети, но при этом могут представлять угрозу для локальной сети.

В DMZ зоне обычно размещаются публичные серверы, такие как веб-серверы, почтовые серверы и серверы удаленного доступа. Подключение к этим серверам происходит через специальные правила межсетевого экрана, которые позволяют контролировать трафик и предотвращать несанкционированный доступ к внутренней локальной сети.

Межсетевой экран, размещенный между DMZ зоной и локальной сетью, выполняет функцию фильтрации трафика и обеспечивает безопасность локальной сети от возможных атак из внешней сети. Таким образом, DMZ зона предоставляет среду, где веб-серверы и другие публичные ресурсы могут быть доступны из вне, но при этом не могут напрямую взаимодействовать с локальными ресурсами.

Важно: Надежность и безопасность DMZ зоны зависит от правильной конфигурации и строгого следования принципам безопасности. Только соблюдение рекомендаций и использование соответствующей сетевой архитектуры позволит достичь максимального уровня безопасности в сегменте DMZ.

Определение и назначение DMZ зоны

Обычно DMZ зона располагается между внешней и внутренней сетью и имеет более высокий уровень безопасности. Это достигается с помощью использования фаервола или других безопасных механизмов, которые контролируют доступ к DMZ зоне.

Назначение DMZ зоны зависит от потребностей организации, но обычно в нее помещаются такие ресурсы, как веб-серверы, почтовые серверы, DNS-серверы и другие сервисы, доступ к которым требуется с внешней сети. В то же время, соединения из DMZ зоны во внутреннюю сеть ограничены и контролируются, чтобы предотвратить угрозы безопасности.

Зона с разделением сетей является неотъемлемой частью общей стратегии сетевой безопасности и помогает организациям управлять рисками и обеспечить безопасность своей информации и ресурсов.

| Преимущества DMZ зоны: |

| • Повышение безопасности внутренней сети |

| • Защита общедоступных ресурсов |

| • Ограничение доступа из внешней сети к внутренним ресурсам |

| • Лучший контроль и управление сетевыми соединениями |

Принципы работы DMZ зоны

Основными принципами работы DMZ зоны являются:

1. Разделение сетевых ресурсов:

DMZ зона создается для того, чтобы разграничить доступ к внутренним и внешним ресурсам компании. Внутренние системы, содержащие критическую информацию, размещаются внутри внутренней сети, в то время как публично доступные ресурсы, такие как веб-сайты, серверы электронной почты и FTP-серверы, размещаются в DMZ зоне. Такое разделение уменьшает риск несанкционированного доступа и утечки данных.

2. Защита от внешних атак:

DMZ зона предоставляет барьер между внешней сетью и внутренней сетью компании, что позволяет обеспечить безопасность внутренних данных и систем. Внешние атакующие лица, такие как злоумышленники или хакеры, получив доступ к DMZ зоне, сталкиваются с ограниченным набором информации и не могут легко проникнуть во внутреннюю сеть.

3. Мониторинг и фильтрация трафика:

DMZ зона позволяет организовать мониторинг и фильтрацию трафика между внешней и внутренней сетью. Входящий и исходящий сетевой трафик может быть проверен с помощью специализированных программных и аппаратных средств, чтобы обнаруживать и предотвращать атаки, блокировать потенциально опасные соединения и фильтровать нежелательный контент.

4. Упрощение обслуживания:

DMZ зона способствует упрощению обслуживания сети и управлению сетевыми ресурсами. Все общедоступные ресурсы компании, размещенные в DMZ зоне, могут быть легко доступны и обновлены, без необходимости проникания внутрь внутренней сети. Это позволяет IT-специалистам более эффективно управлять сетевой инфраструктурой и обеспечить ее непрерывную работу.

5. Баланс безопасности и удобства:

DMZ зона позволяет найти баланс между безопасностью и удобством использования сетевых ресурсов. Подключение к общедоступным ресурсам компании через DMZ зону требует аутентификации и авторизации, что обеспечивает безопасность пользователя. В то же время, данное решение дает возможность пользователям находиться относительно открытой сети и использовать доступные им сервисы без сложностей.

Реализация DMZ зоны позволяет повысить безопасность компьютерной сети, обеспечить надежность и защиту данных, а также оптимизировать управление сетевыми ресурсами.

Функциональность DMZ зоны

DMZ зона предоставляет ряд функциональных возможностей, которые обеспечивают безопасность и защиту внутренней сети от внешних угроз:

1. Фильтрация трафика: DMZ зона осуществляет контроль и фильтрацию входящего и исходящего сетевого трафика. Это позволяет блокировать нежелательные или потенциально опасные соединения и предотвращает передачу вредоносных программ внутрь защищаемой сети.

2. Разделение сетей: DMZ зона позволяет разделить внешнюю и внутреннюю сеть, что обеспечивает изоляцию и защиту важных ресурсов от потенциальных атак извне.

3. Передача данных: DMZ зона обеспечивает безопасную передачу данных между внешней и внутренней сетью. Она применяет различные методы шифрования и проверки подлинности, чтобы защитить передаваемую информацию.

4. Размещение общедоступных ресурсов: DMZ зона позволяет размещать общедоступные ресурсы, такие как веб-серверы или почтовые серверы, которые могут быть доступны из интернета. При этом DMZ зона предоставляет степень защиты для этих ресурсов, чтобы предотвратить несанкционированный доступ к ним.

5. Мониторинг: DMZ зона обеспечивает возможность мониторинга и анализа сетевого трафика, что позволяет выявлять и предотвращать атаки и несанкционированные действия.

6. Управление доступом: DMZ зона предоставляет возможность управления доступом к различным ресурсам внутри защищаемой сети. Она контролирует авторизацию и аутентификацию пользователей, а также определяет права доступа к различным ресурсам.

7. Сохранение записей: DMZ зона обеспечивает возможность сохранения записей о сетевой активности и произошедших событиях. Это позволяет в дальнейшем проводить анализ и расследование инцидентов в сети.

Все эти функции позволяют DMZ зоне эффективно обеспечивать безопасность и защиту внутренней сети от внешних угроз, минимизируя потенциальные риски и обеспечивая стабильную работу корпоративной инфраструктуры.

Защита и безопасность DMZ зоны

Для обеспечения безопасности DMZ зоны необходимо принимать ряд мер:

1. Использование брандмауэров: брандмауэры позволяют контролировать и фильтровать трафик, проходящий через DMZ зону. Они могут блокировать нежелательные соединения и проверять пакеты на наличие вредоносных программ.

2. Регулярное обновление и мониторинг общедоступных серверов: серверы в DMZ зоне должны быть обновлены и защищены от известных уязвимостей. Регулярное мониторинг за серверами позволяет обнаружить любую необычную активность или попытки несанкционированного доступа.

3. Использование отдельных сетей для DMZ зоны: для усиления безопасности DMZ зоны, рекомендуется использовать отдельные сети и подсети, отделенные от внутренней сети организации с использованием маршрутизации и сетевых устройств.

4. Многоуровневая аутентификация: для обеспечения безопасности DMZ зоны, рекомендуется использовать многоуровневую аутентификацию для доступа к общедоступным серверам. Это может включать в себя не только пароль, но и дополнительные методы аутентификации, такие как двухфакторная аутентификация.

5. Использование VPN-туннелей: для дополнительной защиты DMZ зоны, рекомендуется использовать VPN-туннели для шифрования трафика между DMZ зоной и внутренней сетью организации. Это помогает предотвратить перехват и подмену данных.

Соблюдение этих мер позволяет обеспечить безопасность и защиту DMZ зоны от несанкционированного доступа и атак.

Примеры применения DMZ зоны

DMZ зона широко используется в современных сетях для обеспечения безопасности и защиты цифровых активов. Вот несколько примеров практического применения DMZ зоны:

| Пример | Описание |

|---|---|

| Хостинг веб-сайта | DMZ зона может быть использована для размещения веб-сервера, чтобы изолировать его от остальной сети. Это обеспечивает дополнительный уровень защиты в случае атаки на веб-сервер. |

| Электронная почта | DMZ зона может быть использована для размещения почтового сервера, чтобы обеспечить безопасность передачи электронных писем и защитить основную сеть от вредоносных вложений. |

| Виртуальные частные сети (VPN) | DMZ зона может использоваться для размещения сервера VPN, позволяя удаленным сотрудникам безопасно подключаться к корпоративной сети через зашифрованное соединение. |

| Публичный доступ к сети | DMZ зона может быть использована для предоставления публичного доступа к определенным сервисам и ресурсам в сети, таким как веб-сайт компании или FTP-сервер. |

| DMZ для IoT | DMZ зона может использоваться для изоляции устройств Интернета вещей (IoT) от основной корпоративной сети, обеспечивая безопасность и контроль над подключенными устройствами. |

Это только некоторые примеры применения DMZ зоны. Использование DMZ специфически зависит от потребностей и конфигурации конкретной сети, и следует заметить, что настройка и поддержка DMZ требуют глубоких знаний сетевой безопасности.

Популярные инструменты для настройки DMZ зоны

Настройка DMZ зоны в сети может быть сложным и ответственным процессом, требующим использования специализированных инструментов. Вот некоторые популярные инструменты, которые помогут вам настроить и обеспечить безопасность DMZ зоны.

| Инструмент | Описание |

|---|---|

| Файрвол | Файрвол является одним из основных инструментов для настройки и обеспечения безопасности DMZ зоны. Он позволяет контролировать трафик, разрешая или блокируя доступ к определенным сервисам и портам. |

| Интрузионная система обнаружения (IDS) | IDS предназначена для обнаружения и предотвращения атак на сетевые ресурсы. Она анализирует сетевой трафик в поисках необычных или аномальных пакетов и сигнализирует о возможной угрозе. |

| Интрузионная система предотвращения (IPS) | IPS является более продвинутой версией IDS и не только обнаруживает атаки, но и автоматически блокирует их, предотвращая проникновение в DMZ зону. |

| VPN-сервер | VPN-сервер обеспечивает безопасное удаленное подключение к DMZ зоне. Он создает защищенный туннель для передачи данных между удаленными устройствами и серверами в DMZ зоне. |

| Web Application Firewall (WAF) | WAF обеспечивает защиту веб-приложений, развернутых в DMZ зоне, от различных видов атак. Он анализирует HTTP-трафик и блокирует вредоносные запросы, позволяя только безопасный трафик проходить к веб-приложению. |

Это лишь некоторые из инструментов, которые могут быть использованы для настройки и обеспечения безопасности DMZ зоны. Выбор конкретных инструментов зависит от требований и целей вашей сети.

Различия между DMZ и Firewall

DMZ (DeMilitarized Zone) и Firewall представляют собой два разных метода защиты компьютерных сетей от внешних угроз. Вот некоторые ключевые различия между DMZ и Firewall:

| DMZ | Firewall |

|---|---|

| DMZ - это область в сети, которая находится между внешней и внутренней сетью. Это уязвимая зона, где размещаются публичные серверы. | Firewall - это программное или аппаратное устройство, которое контролирует доступ к сети и фильтрует сетевой трафик в соответствии с установленными правилами. |

| DMZ используется для размещения серверов, которые нуждаются в публичном доступе, например, веб-серверов, почтовых серверов или FTP-серверов. | Firewall создает барьер между внешней и внутренней сетью и контролирует трафик на уровне сетевого соединения. Он может быть настроен на блокирование или разрешение определенных типов трафика. |

| DMZ не является единственным инструментом защиты сети и часто используется в сочетании с другими методами защиты. | Firewall является важной составляющей любой безопасной сети и является первой линией обороны от потенциальных угроз. |

| DMZ позволяет контролировать и изолировать внешний доступ к публичным серверам, минимизируя риск атаки на внутреннюю сеть. | Firewall позволяет определить правила доступа для разных типов трафика и предотвращает несанкционированный доступ к сети. |

В итоге, DMZ и Firewall - это две разные концепции, которые используются вместе для обеспечения безопасности сети. DMZ обеспечивает безопасный доступ к публичным серверам, а Firewall контролирует весь сетевой трафик и предотвращает несанкционированный доступ к сети.

- DMZ зона представляет собой отдельный сегмент сети, расположенный между внешней и внутренней защищенными сетями.

- Главная цель DMZ зоны - обеспечить защиту внутренней сети от атак из внешней сети, а также ограничить доступ внешних атакующих к внутренним ресурсам и данным.

- В DMZ зону могут быть размещены серверы, которые находятся в постоянном контакте с внешней сетью, такие как веб-серверы, почтовые серверы, DNS-серверы и др.

- DMZ зона может быть настроена с использованием специального сетевого оборудования, например, межсетевого экрана (firewall) или маршрутизатора.

- В DMZ зоне могут применяться различные политики безопасности, такие как контроль доступа, межсетевая сегментация и мониторинг сетевого трафика.

- DMZ зона может быть использована для размещения виртуальных серверов или облачных сервисов, что облегчает масштабирование и управление сетью.

- Важно строго контролировать доступ к DMZ зоне и регулярно обновлять программное обеспечение серверов, чтобы минимизировать риски и повысить безопасность сети.

- DMZ зона является важным элементом в обеспечении безопасности сети и часто используется в корпоративных сетях и сетях провайдеров услуг интернета.

В целом, DMZ зона обеспечивает более высокий уровень безопасности сети, позволяет разделять роли и функции серверов, а также облегчает управление и масштабирование инфраструктуры. Знание и понимание принципов работы DMZ зоны позволяет эффективно защищать сеть от внешних атак и повышать общую безопасность информационных систем.