Сегодня, в мире быстро развивающихся технологий и цифровых угроз, защита личной информации и конфиденциальных данных становится особенно актуальной. Чтобы обеспечить надежную защиту, необходимо понимать принципы и функционирование систем защиты. В данной статье мы рассмотрим основные аспекты и принципы работы систем защиты, а также предлагаемые ими решения для обеспечения безопасности.

Одним из ключевых принципов систем защиты является принцип "защиты в глубину" (defense in depth). Этот принцип заключается в создании нескольких уровней защиты, каждый из которых имеет свои собственные механизмы и методы предотвращения атак. Такой подход обеспечивает повышенную устойчивость системы к различным угрозам, так как даже если один уровень защиты будет преодолен, остальные все еще будут работать и предотвращать несанкционированный доступ.

Другим важным принципом работы систем защиты является принцип "наименьших привилегий" (least privilege). Суть этого принципа заключается в том, что каждому пользователю или компоненту системы назначаются только необходимые права доступа и привилегии. Такой подход уменьшает возможность нанесения ущерба системе в случае компрометации аккаунта или компонента.

Системы защиты также основаны на принципе непрерывности работы. Для обеспечения безопасности и надежности данных необходимо обеспечить непрерывную работу защитных механизмов и систем защиты. Это может включать в себя установку автоматического обновления программного обеспечения, регулярное резервное копирование данных и мониторинг защитных механизмов на предмет возможных угроз и атак.

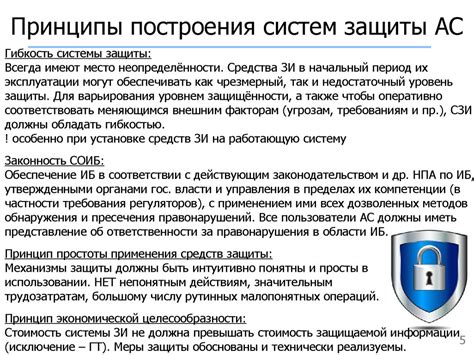

Принципы систем защиты в действии

Первый принцип - принцип минимизации привилегий. Данный принцип предполагает ограничение доступа к информационным ресурсам у пользователей и программ, разделяя их на уровни доступа и предоставляя только необходимые привилегии для выполнения работы. Это позволяет предотвратить несанкционированный доступ и ошибки в управлении правами доступа.

Второй принцип - принцип разделения обязанностей. Он заключается в том, что различные функции и задачи, связанные с защитой информации, выполняются разными субъектами. Такой подход позволяет предотвратить конфликт интересов и возможное злоупотребление правами доступа.

Третий принцип - принцип защиты по умолчанию. Он описывает необходимость предоставления защищенного состояния по умолчанию для ресурсов и систем. Это означает, что доступ к данным и ресурсам должен быть закрыт, если не существует явного разрешения на доступ.

Четвертый принцип - принцип обнаружения и реагирования на инциденты. Системы защиты должны быть оснащены механизмами обнаружения внешних и внутренних инцидентов, а также возможностью эффективной реакции на них. Это позволяет быстро выявить нарушителей и предотвратить возможное вторжение.

Пятый принцип - принцип постоянного обновления и улучшения системы защиты. В современном мире угрозы и атаки постоянно эволюционируют, поэтому системы защиты должны быть постоянно обновляться и совершенствоваться. Это позволяет быть более устойчивыми к новым угрозам и атакам.

Соблюдение данных принципов позволяет создавать эффективные и надежные системы защиты, которые обеспечивают безопасность в информационной среде.

Основные функции и принципы работы

Системы защиты играют ключевую роль в обеспечении безопасности информации и предотвращении несанкционированного доступа к ней. Они используются для защиты конфиденциальных данных и ресурсов, а также обеспечения целостности и доступности системы.

Главной функцией систем защиты является мониторинг и обнаружение потенциальных угроз или атак на систему. Они осуществляют непрерывное наблюдение за сетевым трафиком, анализируют его и идентифицируют подозрительные или вредоносные действия.

Другими важными функциями являются аутентификация и авторизация. Аутентификация предназначена для проверки подлинности пользователей и устройств, а авторизация определяет права доступа каждого пользователя или устройства к различным ресурсам и функциям системы.

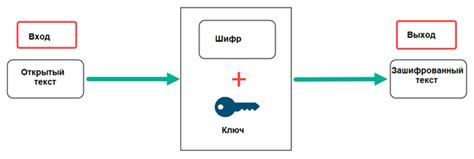

Системы защиты также выполняют функцию шифрования данных. Шифрование используется для защиты информации при передаче или хранении. Оно преобразует данные в непонятный для посторонних формат, который можно расшифровать только с помощью соответствующего ключа доступа.

Важным принципом работы систем защиты является превентивность. Они предупреждают возможные угрозы и атаки, а не просто реагируют на них. Оперативная реакция и блокирование подозрительных действий также являются важными элементами работы систем защиты.

Системы защиты обладают масштабируемостью и гибкостью в настройке и адаптации под специфические потребности и требования организации. Они способны обнаруживать и предотвращать новые виды атак, следуют обновлениям в области безопасности и постоянно совершенствуются.

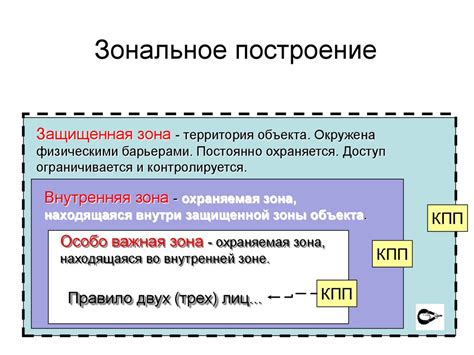

Защита от физического доступа

Для реализации этого принципа используются различные технические решения и механизмы. Важными компонентами системы защиты от физического доступа являются:

- Замки и ключи: они предоставляют возможность контролировать доступ в определенные зоны или помещения с помощью механических или электронных замков. Ключи могут быть уникальными и ограниченного использования.

- Пропускные системы: это электронные устройства, которые позволяют открыть доступ в определенную зону только по предварительно установленному правилу или утвержденному списку. Такие системы подразумевают использование бесконтактных карточек, брелоков или биометрических данных для идентификации.

- Видеонаблюдение: это важный инструмент для контроля за безопасностью и идентификацией лиц. Видеокамеры могут быть установлены в различных местах и регистрировать происходящие события. Записи можно анализировать для выявления нарушений и идентификации потенциальных нарушителей.

- Системы сигнализации: такие системы предназначены для обнаружения и сигнализации об несанкционированном доступе. Они могут включать в себя датчики движения, магнитные датчики, датчики разбития стекла и т. д. При обнаружении нарушения система сигнализации активирует тревожную сирену, отправляет уведомление на пульт охраны или другое аудиовизуальное предупреждение.

Комбинированное использование перечисленных технических решений создает эффективную систему защиты от физического доступа, способную обеспечить безопасность объекта, помещений или территории.

Защита от вторжений и вредоносного программного обеспечения

Существует несколько методов и механизмов, используемых для обеспечения защиты от вторжений и вредоносного программного обеспечения.

Подходы к защите от вторжений включают мониторинг сетевого трафика, анализ трафика на наличие подозрительной активности, блокирование подозрительных IP-адресов или доменных имен. Также применяются методы контроля доступа, такие как авторизация и аутентификация пользователей в системе, чтобы предотвратить несанкционированный доступ.

Для защиты от вредоносного программного обеспечения используются антивирусные программы, которые сканируют систему на наличие вредоносных программ и блокируют их работу. Также встроенные системы контроля целостности файлов позволяют обнаружить изменения в системных файлах и предотвратить их негативное влияние на систему.

Дополнительные меры безопасности могут быть предоставлены путем использования межсетевых экранов (firewalls), которые контролируют трафик, проходящий через границы защищаемой сети, и блокируют потенциально опасные соединения и данные. Также применяются системы обнаружения вторжений (Intrusion Detection Systems), которые мониторят сеть и анализируют трафик на наличие аномальных или подозрительных событий.

Защита от вторжений и вредоносного программного обеспечения требует постоянного обновления и совершенствования методов и механизмов, так как злоумышленники постоянно разрабатывают новые методы атак и вредоносных программ. Регулярное обновление программного обеспечения и баз данных важно для обеспечения надежной защиты системы.

Принципы шифрования и обеспечения конфиденциальности

Принцип работы шифрования основан на использовании ключа, который является основным элементом в процессе преобразования информации. Имеются два основных типа шифрования:

- Симметричное шифрование – оба участника процесса обмениваются одним и тем же ключом для шифрования и расшифрования информации.

- Асимметричное шифрование – использует пару ключей, состоящих из публичного и приватного ключей. Отправитель использует публичный ключ получателя для шифрования информации, а получатель расшифровывает ее с помощью приватного ключа.

Преимуществом асимметричного шифрования является возможность безопасного обмена публичными ключами и отсутствие необходимости передачи секретного ключа между участниками передачи информации.

Конфиденциальность защищенной информации также может быть обеспечена с помощью дополнительных мер, таких как:

- Аутентификация – определение подлинности отправителя и получателя информации.

- Целостность – защита информации от несанкционированных изменений.

- Невозможность отказа – подтверждение факта передачи информации и невозможность ее отрицания.

- Надежность пересылки – гарантия доставки информации в целостности.

Все эти принципы и меры позволяют обеспечить безопасность передачи и хранения информации, а также защитить ее от несанкционированного доступа или подделки. Шифрование и обеспечение конфиденциальности являются важными составляющими систем защиты и сохранения ценных данных.

Методы обнаружения и предотвращения атак

Еще одним методом является использование сигнатур для обнаружения атак. Это наборы правил, которые описывают типичные сценарии атак и уязвимости в системе. Система сверяет входящий трафик с этими сигнатурами и, если обнаруживает совпадения, принимает соответствующие меры: блокирует соединение или отправляет предупреждение администратору. Регулярное обновление сигнатур позволяет актуализировать систему защиты и распознавать новые виды атак.

Одной из важных задач системы защиты является предотвращение атак путем контроля доступа. Система может реализовывать различные механизмы аутентификации и авторизации, например, использование паролей, двухфакторной аутентификации или проверки цифровых сертификатов. Также может быть реализовано ограничение доступа по IP-адресам или сетям, что позволяет предотвратить атаки с определенных устройств и мест.

Дополнительные методы обнаружения и предотвращения атак могут включать мониторинг системных журналов, обнаружение аномалий в поведении пользователей или приложений, обнаружение вредоносных программ и применение шифрования для защиты передаваемых данных. Комбинация этих методов обеспечивает комплексную систему защиты, которая способна обнаружить и предотвратить различные виды атак.

Управление доступом и авторизация

Авторизация – это процесс проверки личности пользователя и его права на доступ к ресурсам системы. Для этого пользователям предоставляются уникальные идентификаторы (например, логин и пароль), которые они должны ввести для получения доступа. При вводе идентификаторов система сравнивает их с заранее определенными данными и принимает решение о предоставлении или отказе в доступе.

Управление доступом осуществляется на основе набора правил и политик, которые определяют, кто, когда, где и как может получить доступ к ресурсу. Основными компонентами системы управления доступом являются:

| Компонент | Описание |

|---|---|

| Роли и группы | Позволяют группировать пользователей с общими правами и привилегиями |

| Политика доступа | Устанавливает правила и ограничения в отношении доступа к ресурсам |

| Авторизационные серверы | Отвечают за проверку и аутентификацию пользователей |

| Механизмы контроля доступа | Управляют процессом доступа и регистрируют все события, связанные с доступом |

Все эти компоненты работают вместе для обеспечения безопасности системы и предотвращения несанкционированного доступа. Они создают основу для реализации различных уровней доступа и управления привилегиями пользователей.

Системы управления доступом и авторизации играют ключевую роль в обеспечении безопасности информационных систем. Они позволяют установить гибкие и эффективные механизмы контроля доступа, что позволяет предотвращать утечки данных, защищать информацию от несанкционированного использования и обеспечить ее конфиденциальность, целостность и доступность.