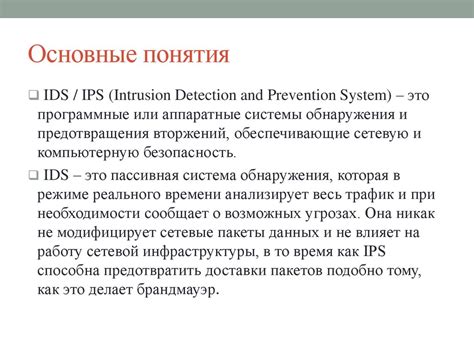

Интранет-детекция и предотвращение вторжений (Intrusion Detection and Prevention Systems, IDPS) являются важной частью современных систем безопасности компьютерных сетей. Эти системы обеспечивают контроль и защиту от несанкционированного доступа, а также обнаруживают и предотвращают попытки вторжений в сеть.

Основная задача IDPS заключается в мониторинге сетевой активности на наличие подозрительных действий. Для этого эти системы анализируют сетевой трафик, обнаруживают аномалии и сравнивают с нормальной активностью сети. При обнаружении подозрительных действий IDPS принимает соответствующие меры по предотвращению вторжения, например, блокирует IP-адрес, прерывает соединение или отправляет оповещение администратору.

Существует несколько типов систем IDPS:

1. Системы обнаружения вторжений на основе сигнатур (Signature-based intrusion detection systems, SIDS) используют базу данных известных атак и малварей для сопоставления с пакетами данных, проходящими через сеть. Если пакет соответствует какому-либо сигнатурному шаблону, система срабатывает и принимает необходимые меры.

2. Системы обнаружения аномалий (Anomaly-based intrusion detection systems, AIDС). Эти системы используют моделирование нормальной активности сети и сравнивают происходящую активность с этой моделью. При обнаружении аномалий, система срабатывает и принимает меры по предотвращению вторжения.

3. Системы гибридного обнаружения вторжений (Hybrid intrusion detection systems) объединяют в себе функции SIDS и AIDС, что позволяет повысить эффективность обнаружения и уменьшить количество ложных срабатываний.

Важно отметить, что для эффективной работы IDPS системы должны быть правильно настроены и обновляться регулярно. Администраторы должны быть внимательными к новым видам атак и вредоносных программ, чтобы иметь возможность своевременно обновлять базу данных сигнатур и моделей нормальной активности.

Принципы работы систем интранет-детекции

Принцип работы систем интранет-детекции основан на анализе трафика внутри сети, поиске аномалий и распознавании подозрительных активностей. Такие системы могут мониторить передачу данных, сетевое взаимодействие и любую активность пользователей внутри сети.

Одним из ключевых принципов работы систем интранет-детекции является сбор и анализ данных. Системы этого типа могут анализировать сетевой трафик, журналы событий и другую информацию, чтобы выявить подозрительную активность. При этом могут использоваться различные методы и алгоритмы, позволяющие обнаружить аномалии и потенциальные угрозы.

Еще одним важным принципом работы систем интранет-детекции является реакция на обнаруженные угрозы. Система может применять автоматические меры предотвращения, такие как блокировка доступа к определенным ресурсам или запрос дополнительной аутентификации. Также система может предоставить информацию о возможных угрозах администратору сети для принятия соответствующих мер по защите.

Системы интранет-детекции также могут осуществлять мониторинг и анализ поведения пользователей внутри сети. Они могут определять шаблоны активности и сверять с ними текущую активность пользователей для выявления подозрительных действий. Благодаря такому анализу система может обнаружить инсайдерские угрозы, когда злоумышленник действует находясь внутри сети.

Конечно, принципы работы систем интранет-детекции могут различаться в зависимости от конкретной реализации и поставщика программного обеспечения. Однако, общая цель таких систем - обнаружить и предотвратить угрозы внутри сети и обеспечить безопасность внутренних инфраструктур.

Роли и функции систем интранет-детекции

| Роль/Функция | Описание |

| Мониторинг сетевого трафика | Системы интранет-детекции активно отслеживают передачу данных внутри сети, анализируя сетевой трафик на наличие аномалий, подозрительных паттернов и потенциальных угроз. Они могут обнаруживать подозрительные действия, такие как несанкционированное подключение к сети, сканирование портов или неправильную аутентификацию. |

| Идентификация атак | Системы интранет-детекции способны распознавать образцы атак на основе известных сигнатур и поведенческих аномалий. Они сверяют текущий сетевой трафик с базой данных известных атак, чтобы определить, ведется ли попытка вторжения. |

| Анализ угроз | Системы интранет-детекции категоризируют и анализируют обнаруженные угрозы, предоставляя операторам информацию о типе атаки, ее потенциальных последствиях и способах реагирования. Это помогает сфокусироваться на наиболее значимых угрозах и принять необходимые меры для их предотвращения. |

| Автоматические реакции | Системы интранет-детекции могут активировать автоматическую реакцию на обнаруженные угрозы, например, блокировку подозрительных IP-адресов или отключение уязвимых устройств от сети. Это позволяет снизить воздействие атаки и предотвратить дальнейшую компрометацию системы. |

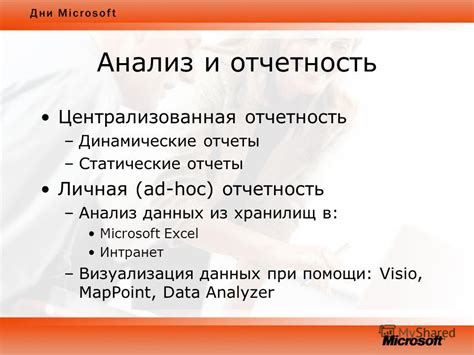

| Отчетность и аналитика | Системы интранет-детекции предоставляют отчеты о выявленных атаках, аномалиях и других событиях безопасности. Они также обеспечивают аналитические возможности для изучения характеристик текущих угроз и их трендов, что помогает в формировании эффективных стратегий по защите сети. |

В целом, системы интранет-детекции выполняют ключевые функции по обеспечению безопасности сети предприятия, позволяя своевременно обнаруживать и предотвращать вторжения, повышать уровень защиты данных и ресурсов, а также улучшать общую безопасность предприятия.

Анализ поведения и детекция вторжений

В процессе анализа поведения системы используют методы машинного обучения и статистического анализа, чтобы определить нормальные и аномальные шаблоны поведения. Нормальное поведение включает в себя типичные операции и активности, которые могут наблюдаться в сети или на конкретном компьютере в определенное время. Аномальное поведение, с другой стороны, указывает на наличие потенциально вредоносных или несанкционированных действий.

Принципы анализа поведения могут варьироваться в зависимости от конкретной системы интранет-детекции и предотвращения вторжений. Однако, некоторые общие методы и техники включают:

- Создание профилей поведения пользователей и ресурсов.

- Разработка и обновление статистических моделей для обнаружения аномалий.

- Мониторинг сетевого трафика и анализ пакетов данных.

- Использование алгоритмов машинного обучения и обнаружения атак.

- Интеграция с другими системами безопасности, чтобы получить полную картину событий.

Анализ поведения и детекция вторжений позволяют обнаружить и предотвратить различные типы атак, такие как внедрение вредоносных программ, аутентификационные атаки, атаки на сетевую инфраструктуру и многое другое. Кроме того, эти системы могут помочь в расследовании инцидентов и анализе угроз, чтобы принять эффективные меры для обеспечения безопасности сети и данных.

Визуализация и отчеты в системах интранет-детекции

Системы интранет-детекции предоставляют различные средства визуализации, такие как графики, диаграммы или тепловые карты, которые позволяют увидеть общую картину безопасности сети. Это может включать в себя визуализацию активности пользователей, сетевого трафика, сканирования портов, атак или других потенциальных угроз.

Отчеты, создаваемые системами интранет-детекции, позволяют получить комплексную информацию о событиях, происходящих в сети. Они предоставляют детальные данные об обнаруженных угрозах, позволяют отслеживать тренды в активности и анализировать возможные риски безопасности.

Для создания отчетов в системах интранет-детекции используются различные форматы, такие как PDF, HTML или CSV. Это позволяет пользователю выбрать наиболее удобный способ представления данных в отчете.

На основе полученных данных и визуализации отчетов, системы интранет-детекции предоставляют пользователям возможность принимать быстрые и эффективные меры по предотвращению и решению проблем безопасности внутренней сети. Визуализация и отчеты становятся мощным инструментом для выявления сетевых уязвимостей и улучшения уровня безопасности.

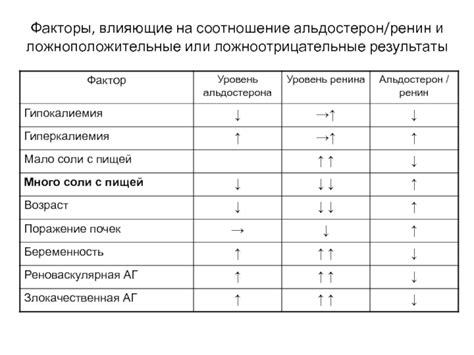

Ложноположительные и ложноотрицательные срабатывания

Ложноотрицательные срабатывания, напротив, происходят, когда система не обнаруживает реальное вторжение или опасный трафик. Это может произойти из-за неполной или некорректной настройки системы, а также из-за современных угроз, которые могут обходить существующие правила обнаружения.

Ложноположительные и ложноотрицательные срабатывания могут иметь серьезные последствия для безопасности организации. Слишком много ложноположительных срабатываний может привести к недоверию к системе и ее отключению, что может оставить сеть уязвимой и не защищенной. С другой стороны, ложноотрицательные срабатывания могут привести к пропуску реальных вторжений и опасного трафика, что может привести к утечке данных и повреждению репутации организации.

Для минимизации ложноположительных и ложноотрицательных срабатываний рекомендуется регулярно обновлять систему интранет-детекции и предотвращения вторжений. Это включает в себя обновление базы данных сигнатур, правил обнаружения и алгоритмов анализа. Также важно проводить регулярный аудит системы и анализировать логи событий, чтобы выявлять возможные проблемы и улучшить производительность системы.

- Обновляйте систему регулярно: установите все необходимые патчи и обновления, чтобы быть в курсе последних угроз и методов их обнаружения.

- Анализируйте провалы в обнаружении: изучайте случаи ложноотрицательных срабатываний и корректируйте систему, чтобы повысить эффективность и точность обнаружения.

- Оцените коммерческие продукты: ознакомьтесь с мнением и отзывами других пользователей о системе, чтобы выбрать наиболее эффективное решение для своей организации.

- Вовлекайте безопасность в сетевой дизайн: учтите аспекты безопасности при проектировании и настройке внутренних сетей, чтобы уменьшить вероятность возникновения ложноположительных и ложноотрицательных срабатываний.

- Обучайте персонал: обеспечьте регулярное обучение сотрудников, чтобы они знали, как правильно реагировать на предупреждения и срабатывания системы.

Определение степени угрозы

Для определения степени угрозы система использует различные методы. Она может сравнивать текущие события с базой данных предыдущих вторжений и известных угроз. Если система обнаруживает событие, которое соответствует заранее определенным паттернам или шаблонам, она может сразу считать его высокоуровневой угрозой.

Помимо этого, система может анализировать другие факторы, такие как источник события и его характеристики. Например, если событие исходит из IP-адреса, который известен как источник активных атак, система может назначить этому событию более высокий уровень угрозы.

Определение степени угрозы также может включать анализ контекста и обстоятельств события. Например, если система обнаруживает аномальную активность в определенном сегменте сети, она может учесть это при оценке уровня угрозы.

Для визуализации и отображения информации о степени угрозы система может использовать таблицы. Такие таблицы могут содержать информацию о событиях, их характеристиках, а также оценку уровня угрозы.

| Дата | Событие | Характеристики | Уровень угрозы |

|---|---|---|---|

| 01.01.2022 | Массовая атака DDoS | Источник: 192.168.0.1 Превышение нормального трафика на 200% | Высокий |

| 02.01.2022 | Сканирование портов | Источник: 10.0.0.5 Сканирование всех портов | Средний |

| 03.01.2022 | Уязвимость в системе | Ошибки веб-приложения Оценка: High | Высокий |

Определение степени угрозы позволяет системе интранет-детекции и предотвращения вторжений проводить более точную и эффективную работу, позволяя рационально распределить ресурсы и принять соответствующие меры по защите сети.

Проактивная защита и предотвращение вторжений

Проактивная защита и предотвращение вторжений в компьютерные системы играют ключевую роль в обеспечении безопасности и сохранности данных. Принцип работы систем интранет-детекции и предотвращения вторжений заключается в постоянном мониторинге сетевого трафика и анализе его caractersitiques.

В отличие от пассивной защиты, которая реагирует на уже произошедшие атаки, проактивная защита стремится к предотвращению вторжений на ранних этапах. Для этого системы интранет-детекции и предотвращения вторжений использую такие методы, как:

- Анализ поведения: системы мониторинга постоянно анализируют трафик и сравнивают его со стандартами и предыдущими показателями. Если обнаружены отклонения или необычное поведение, система может срабатывать и принимать меры.

- Интеллектуальные алгоритмы: системы ищут новые уязвимости и методы атак, применяя специальные алгоритмы машинного обучения и искусственного интеллекта. Это позволяет системам предотвращать атаки, которые ранее не были известны.

- Многомерный анализ: системы интранет-детекции и предотвращения вторжений могут анализировать трафик и информацию с разных уровней, включая уровень операционной системы, уровень приложения и уровень сети. Это позволяет выявлять и предотвращать различные типы атак.

Проактивная защита и предотвращение вторжений требуют от системы мониторинга постоянного обновления и анализа новых атак, используемых механизмов и уязвимостей. Комбинирование таких подходов позволяет обеспечить надежную защиту от активных и усовершенствованных угроз в информационной безопасности.

Советы по выбору системы интранет-детекции

- Поддержка протоколов и типов трафика: Проверьте, поддерживает ли система все необходимые протоколы и типы трафика, которые используются в вашей сети. Это может включать в себя HTTP, FTP, SMTP, DNS и другие. Убедитесь, что система способна обнаруживать и предотвращать различные виды атак и вторжений.

- Производительность и масштабируемость: Убедитесь, что система способна обрабатывать огромные объемы трафика в реальном времени и масштабироваться при необходимости. Она должна быть способна обнаруживать вторжения и предотвращать их без заметного влияния на производительность сети.

- Гибкость и настраиваемость: Важно иметь возможность настраивать систему под конкретные потребности вашей сети. Она должна предлагать широкий набор настраиваемых параметров и опций, чтобы вы могли получить максимальную защиту и эффективность.

- Интеграция с другими системами безопасности: Если у вас уже есть другие системы безопасности, такие как системы обнаружения вторжений (IDS) или фаерволы, убедитесь, что система интранет-детекции может интегрироваться с ними. Это позволит вам создать комплексную систему безопасности.

- Легкость установки и использования: Система должна быть легкой в установке и использовании, чтобы вы могли быстро внедрить ее в свою сеть. Она должна иметь удобный пользовательский интерфейс и интуитивно понятные функции.

Учитывая эти советы, вы сможете выбрать подходящую систему интранет-детекции, которая обеспечит надежную защиту вашей сети от вторжений и атак.

- Комплексный подход: эффективность системы повышается, когда используется несколько инструментов и методов вместе. Комбинация сигнатурного и аномального анализа, а также использование различных моделей и алгоритмов позволяют более эффективно обнаруживать и предотвращать вторжения.

- Обновление системы: системы интранет-детекции и предотвращения вторжений должны быть регулярно обновляться и настраиваться в соответствии с последними трендами и угрозами. Обновление сигнатур и баз данных, а также периодическое аудитирование системы, повышают ее эффективность и защищенность.

- Обучение персонала: регулярное обучение персонала, связанного с охраной информационной безопасности, является важным элементом успешной работы системы. Персонал должен быть в курсе последних угроз и уметь эффективно использовать инструменты интранет-детекции и предотвращения вторжений.

В целом, использование систем интранет-детекции и предотвращения вторжений является эффективным способом защиты информационных ресурсов. Комплексный подход, регулярное обновление и обучение персонала позволяют эффективно обнаруживать и предотвращать вторжения, создавая надежную среду для работы и обмена информацией внутри организации.