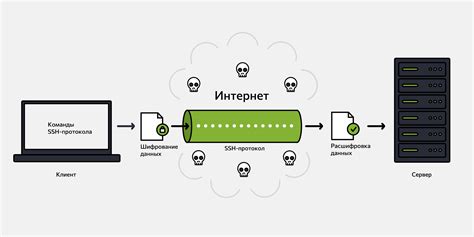

Протокол SSH (Secure Shell) является одним из наиболее популярных протоколов для защищенного удаленного доступа к серверам. Он обеспечивает безопасное соединение между клиентом и сервером, позволяя пользователям работать с удаленными системами, не опасаясь перехвата данных или несанкционированного доступа.

SSH использует симметричное шифрование для защиты передаваемых данных, аутентификацию с помощью публично-частного ключа и проверку целостности информации. Таким образом, протокол обеспечивает надежную защиту от перехвата, подмены или повторного использования данных.

В отличие от протокола Telnet, SSH предоставляет шифрование всей передаваемой информации, включая пароли и команды пользователя. Кроме того, SSH имеет встроенные механизмы контроля доступа, которые позволяют администраторам ограничить права пользователей при работе с сервером.

Протокол SSH является стандартом в индустрии информационной безопасности и широко используется во многих сферах: от веб-хостинга и серверного администрирования до облачных вычислений и разработки программного обеспечения. Использование SSH позволяет обеспечить высокий уровень безопасности при удаленной работе с сервером и минимизировать риски несанкционированного доступа.

Шифрование и безопасность протокола SSH

SSH использует симметричное шифрование для защиты данных, передаваемых между клиентом и сервером. Симметричное шифрование означает, что обе стороны используют одинаковый ключ для шифрования и расшифровки данных. Это обеспечивает обмен информацией без возможности перехвата и расшифровки ее третьими лицами.

Однако симметричное шифрование имеет свои недостатки, так как секретный ключ должен быть передан от клиента к серверу. Для решения этой проблемы SSH использует асимметричное шифрование, использующее пару ключей: публичный и приватный.

Публичный ключ хранится на сервере, а приватный ключ на клиенте. При установлении соединения между клиентом и сервером, SSH использует алгоритмы обмена ключами, такие как Diffie-Hellman или RSA, для безопасного обмена секретными ключами. Это позволяет клиенту и серверу установить общий секретный ключ для шифрования данных.

Однако безопасность протокола SSH не ограничивается только шифрованием данных. Он также предоставляет механизм аутентификации, который обеспечивает проверку подлинности клиента и сервера. Для этого SSH использует различные методы аутентификации, включая парольную аутентификацию, публичные ключи, аутентификацию на основе сертификатов и многие другие.

Кроме того, протокол SSH обеспечивает защиту от атак перехвата, манипуляции и повторного использования данных. Это достигается за счет внедрения в протокол механизмов контроля целостности данных и проверки подлинности сообщений.

Шифрование и безопасность протокола SSH делают его надежным инструментом для удаленного доступа к серверу. Он защищает информацию от несанкционированного доступа и обеспечивает конфиденциальность и целостность данных, передаваемых по сети. Однако необходимо помнить, что безопасность SSH также зависит от правильной конфигурации и обновления софта.

Как работает протокол SSH

Протокол SSH (Secure Shell, безопасная оболочка) представляет собой криптографический сетевой протокол, который обеспечивает защищенный удаленный доступ к серверу. SSH используется для шифрования данных, передаваемых между клиентом и сервером, и защиты от атак по типу «прослушивания» и «вмешательства».

Основной механизм работы протокола SSH состоит в установлении защищенного канала связи между клиентом и сервером. Этот защищенный канал обеспечивается использованием симметричного шифрования, аутентификации, цифровых подписей и других криптографических методов.

Когда клиент пытается подключиться к серверу через SSH, происходит следующая последовательность действий:

- Клиент отправляет запрос на подключение к серверу.

- Сервер отвечает клиенту, предоставляя ему свой открытый ключ.

- Клиент генерирует случайный сеансовый ключ и шифрует его с использованием открытого ключа сервера.

- Зашифрованный сеансовый ключ передается обратно на сервер.

- Сервер использует свой закрытый ключ для расшифровки сеансового ключа.

- Теперь клиент и сервер обладают общим сеансовым ключом, который будет использоваться для шифрования данных, передаваемых между ними.

После этой инициализации клиент и сервер могут безопасно обмениваться данными через защищенный канал SSH. Протокол SSH также предоставляет возможность для аутентификации, позволяя клиенту проходить проверку подлинности при подключении к серверу.

За счет использования криптографических методов и механизмов безопасности, протокол SSH обеспечивает конфиденциальность, целостность и аутентификацию данных, передаваемых между клиентом и сервером. Это делает SSH надежным и безопасным средством удаленного доступа к серверам.

Различные методы аутентификации в протоколе SSH

Протокол SSH предоставляет различные методы аутентификации, которые позволяют клиентам подтвердить свою легитимность перед сервером. Эти методы обеспечивают дополнительный уровень безопасности и защиты от несанкционированного доступа.

Вот некоторые из наиболее распространенных методов аутентификации SSH:

Парольная аутентификация: Это самый простой и наиболее распространенный метод аутентификации SSH. Клиент вводит свой пароль для подтверждения своей легитимности перед сервером. Этот метод может быть уязвим к атакам перебора паролей, поэтому рекомендуется использовать комплексные пароли и ограничения на количество попыток входа.

Ключевая аутентификация: Этот метод использует пару ключей - приватный и публичный - для аутентификации пользователя. Публичный ключ хранится на сервере, в то время как приватный ключ остается только у клиента. При попытке входа сервер предлагает клиенту вызвать его приватный ключ, который затем сравнивается с публичным ключом на сервере. Этот метод является более безопасным, поскольку паролей не передается через сеть.

Аутентификация с использованием учётной записи операционной системы: В этом методе аутентификации SSH используется уже существующая учетная запись операционной системы пользователя. Вместо ввода пароля пользователь предоставляет свои учетные данные операционной системы для подтверждения своей легитимности. Этот метод удобен, но требует согласования учетной записи на сервере и на клиентской машине.

Выбор конкретного метода аутентификации SSH зависит от целей безопасности и требований администратора. Конфигурация сервера SSH позволяет определить, какие методы доступны и порядок их использования.

Ключевые особенности протокола SSH

1. Шифрование данных

Одной из основных особенностей протокола SSH является возможность шифрования данных, передаваемых между клиентом и сервером. Это позволяет предотвратить перехват и прослушивание информации третьими лицами.

2. Аутентификация пользователя

SSH предоставляет различные методы аутентификации, включая парольную аутентификацию, аутентификацию по отпечатку отпечатку сертификата и использование ключей. Каждый метод обеспечивает надежность и безопасность процесса авторизации.

3. Поддержка различных протоколов

SSH поддерживает несколько версий протокола, таких как SSHv1 и SSHv2. Версия SSHv2 является более безопасной и рекомендуется к использованию, так как она предлагает дополнительные механизмы защиты.

4. Права доступа и безопасность файловой системы

SSH позволяет администраторам настроить права доступа к файлам и папкам на сервере. Это гарантирует безопасность файловой системы и защищает данные от несанкционированного доступа.

5. Портабельность

Протокол SSH является переносимым и может использоваться на различных операционных системах, таких как Unix, Linux, macOS и Windows. Таким образом, SSH обеспечивает универсальность и совместимость с различными платформами.

| Метод аутентификации | Описание |

|---|---|

| Парольная аутентификация | Пользователь вводит пароль для аутентификации |

| Аутентификация по отпечатку сертификата | Пользователь проверяет отпечаток сертификата для аутентификации |

| Аутентификация с использованием ключей | Пользователь генерирует пару ключей: публичный и приватный |

Преимущества использования протокола SSH

Протокол SSH (Secure Shell) обеспечивает безопасное соединение между клиентом и удаленным сервером, что обладает рядом преимуществ перед другими протоколами:

1. Защита от перехвата данных: SSH использует асимметричное шифрование, что позволяет защитить информацию от прослушивания или перехвата злоумышленниками. Вся передаваемая информация шифруется и расшифровывается только на сервере, что делает ее невосприимчивой к утечке данных.

2. Безопасный доступ к серверу: Протокол SSH обеспечивает аутентификацию пользователей и предотвращает несанкционированный доступ к удаленному серверу. Пользователи могут быть уверены в том, что только авторизованные лица получают доступ к системе.

3. Гибкость и многофункциональность: SSH поддерживает широкий спектр операций и приложений, включая удаленное управление сервером, передачу файлов и туннелирование других сетевых протоколов. Это делает протокол SSH многофункциональным и удобным для различных задач.

4. Поддержка различных операционных систем: Протокол SSH является стандартом в индустрии и поддерживается всеми современными операционными системами, включая Windows, MacOS и различные дистрибутивы Linux. Это делает его универсальным и доступным для широкого круга пользователей.

5. Аудит доступа: SSH обеспечивает возможность отслеживания и регистрации всех попыток входа в систему. Это позволяет администраторам контролировать доступ пользователей и обнаруживать потенциальные угрозы безопасности.

В целом, протокол SSH является надежным и безопасным средством для удаленного доступа к серверу. Он обеспечивает конфиденциальность информации, аутентификацию пользователей и гибкость в настройке. Благодаря этим преимуществам, SSH широко используется в различных сферах, требующих безопасного удаленного доступа, таких как веб-хостинг, системное администрирование и разработка программного обеспечения.

Требования к безопасности при настройке протокола SSH

Использование дополнительных средств аутентификации

Рекомендуется использовать не только парольную аутентификацию, но и дополнительные методы, такие как ключи SSH или аутентификация по сертификатам. Это повышает уровень безопасности, поскольку требует наличия не только знания пароля, но и особого ключа.

Настройка корректных прав доступа

Правильная настройка прав доступа к файлам и каталогам, связанным с SSH, является крайне важной для предотвращения несанкционированного доступа. Пользователи, имеющие доступ к конфигурационным файлам SSH, должны быть ограничены, а необходимые файлы должны иметь права доступа только для чтения и записи, но не для запуска.

Обновление протокола SSH

Важно использовать последние версии протокола SSH и его компонентов, так как они обеспечивают улучшенную безопасность и исправляют известные уязвимости. Регулярное обновление позволяет снизить риск эксплойта уязвимостей.

Отключение небезопасных алгоритмов шифрования

Необходимо отключить использование небезопасных алгоритмов шифрования, таких как MD5. Рекомендуется использовать сильные алгоритмы, например AES или ChaCha20, чтобы предотвратить возможность взлома шифрования.

Ограничение доступа по IP-адресу

Для повышения безопасности следует ограничить доступ к серверу только с определенных IP-адресов. Это можно сделать с помощью настройки файрвола или конфигурации SSH. Ограничение доступа по IP-адресу снижает риск атаки со стороны несанкционированных источников.

Ведение журналов и мониторинг

Важно вести журналы событий и мониторинг системы, чтобы отслеживать попытки несанкционированного доступа. Журналы должны быть настроены таким образом, чтобы сохранять информацию о сеансах подключения и аутентификации, а также описывать все важные события, связанные с протоколом SSH.

Обучение пользователей

Пользователи системы должны быть обучены правилам безопасного использования протокола SSH. Это включает такие меры, как не передача паролей по электронной почте, не использование общедоступных компьютеров для подключения к серверу и регулярную смену паролей.

Соблюдение указанных требований позволит создать надежную систему удаленного доступа, защищенную от несанкционированного доступа и атак.

Управление доступом пользователей через протокол SSH

Управление доступом пользователей через протокол SSH предполагает настройку правил и ограничений для каждого пользователя, позволяющих им получить доступ к серверу только в определенных случаях.

Один из способов управления доступом - это использование ключей SSH для аутентификации вместо паролей. Каждому пользователю генерируется пара ключей: приватный и публичный. Приватный ключ хранится на клиентском компьютере, а публичный ключ копируется на сервер. При подключении к серверу через SSH приватный ключ проверяется сервером с помощью его публичного ключа. Если ключи совпадают, пользователю разрешается доступ.

Также можно использовать различные группы пользователей для управления доступом через протокол SSH. Администратор сервера может создать группу пользователей с определенными привилегиями, а затем назначить эту группу для доступа к определенным файлам и каталогам.

Дополнительные меры безопасности могут включать:

- Ограничение доступа к серверу только с определенных IP-адресов

- Отключение доступа к серверу для определенных пользователей

- Настройка two-factor authentication (двухфакторной аутентификации) для повышения безопасности

- Регулярное обновление SSH-сервера и использование самой последней версии протокола

Управление доступом пользователей через протокол SSH один из важных аспектов обеспечения безопасности сервера. Правильная настройка правил и ограничений может защитить сервер от несанкционированного доступа и повысить безопасность данных.

Методы защиты от несанкционированного доступа в протоколе SSH

1. Использование сильных паролей: Для обеспечения безопасности при удаленном доступе к серверу по протоколу SSH, рекомендуется использовать сложные и уникальные пароли. Пароль должен состоять из различных символов, включать в себя как заглавные, так и строчные буквы, а также цифры и специальные символы. Такой подход усложнит задачу злоумышленникам при попытках взлома.

2. Ограничение доступа по IP-адресу: Одним из способов защиты от несанкционированного доступа может быть ограничение доступа к серверу SSH только с определенных IP-адресов. Для этого можно настроить файл конфигурации SSH таким образом, чтобы доступ был разрешен только с указанных IP-адресов. Это позволит предотвратить попытки взлома со стороны посторонних.

3. Использование двухфакторной аутентификации: Дополнительным методом защиты от несанкционированного доступа может быть включение двухфакторной аутентификации. При таком подходе наряду с паролем пользователь должен будет предоставить дополнительный способ аутентификации, например, код, полученный на мобильное устройство или использование специального аппаратного ключа. Это повысит уровень безопасности и предотвратит взлом даже при утечке пароля.

4. Ограничение прав пользователя: Для дополнительной защиты от несанкционированного доступа рекомендуется использовать ограниченные права пользователя при подключении по протоколу SSH. Вместо использования административной учетной записи следует создать отдельного пользователя с ограниченными правами, который будет использоваться только для доступа к серверу по SSH. Это поможет предотвратить возможности взлома и нанесение ущерба серверу в случае компрометации учетных данных.

5. Регулярное обновление ПО и операционной системы: Важным аспектом в защите от несанкционированного доступа является регулярное обновление программного обеспечения и операционной системы сервера. Обновления содержат исправления уязвимостей и улучшения в области безопасности, которые помогут предотвратить возможные атаки и взломы. Поэтому регулярное обновление сервера является неотъемлемой частью защиты сервера SSH.

6. Ведение журналов: Ведение журналов (логирование) инцидентов является важным элементом в защите от несанкционированного доступа. Включение данной функции в настройках SSH позволит отслеживать все попытки входа, а также события, связанные с безопасностью. Это поможет в случае возникновения инцидента восстановить последовательность событий и принять меры для устранения угрозы.

7. Использование SSH-ключей: Для дополнительной защиты от несанкционированного доступа рекомендуется использовать SSH-ключи вместо паролей при подключении к серверу по протоколу SSH. SSH-ключи представляют собой криптографические ключи, которые используются для аутентификации пользователя. Использование SSH-ключей значительно повышает уровень безопасности, так как такой подход делает практически невозможной атаку brute-force, при которой производится перебор паролей.

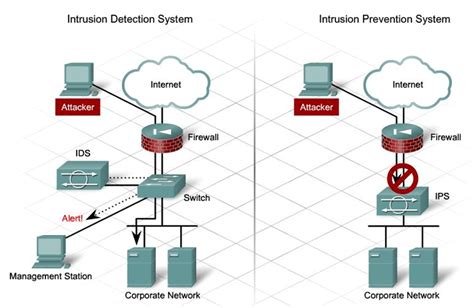

8. Файрволл: Установка и настройка файрволла на сервере является еще одним методом защиты от несанкционированного доступа. Файрволл может блокировать все попытки подключения по SSH с неподдерживаемых IP-адресов или использовать различные правила для фильтрации сетевого трафика. Это будут препятствия для злоумышленников, пытающихся получить несанкционированный доступ к серверу.

Применение перечисленных методов защиты от несанкционированного доступа позволяет обеспечить надежность и безопасность при работе с протоколом SSH. Каждый из этих методов вносит свой вклад в устойчивость вашего сервера к взлому и предотвращает возможные угрозы со стороны злоумышленников.

Поддержка протокола SSH в различных операционных системах

Протокол SSH поддерживается на различных операционных системах, что делает его универсальным средством для удаленного управления серверами:

- Linux и Unix: Протокол SSH является неотъемлемой частью большинства дистрибутивов Linux и UNIX. Кроме того, на этих операционных системах существует множество SSH-клиентов и SSH-серверов, которые предоставляют возможность устанавливать соединение по протоколу SSH.

- Windows: Помимо нативных реализаций протокола SSH (например, OpenSSH для Windows), на этой операционной системе существует много сторонних SSH-клиентов и SSH-серверов, которые обеспечивают поддержку протокола SSH. Это позволяет пользователям Windows получить доступ к удаленным серверам с помощью SSH.

- Mac OS: Mac OS также имеет встроенную поддержку протокола SSH. Юзеры могут использовать встроенный терминал для установления SSH-соединений и получения удаленного доступа к серверам.

Протокол SSH стал неотъемлемой частью облачных сервисов и серверного администрирования, благодаря своим возможностям по обеспечению безопасного удаленного доступа. Благодаря поддержке протокола SSH на различных операционных системах, пользователи получают широкие возможности для управления серверами и выполнения административных задач удаленно.

Недостатки и ограничения протокола SSH

Не смотря на множество преимуществ, протокол SSH также имеет некоторые ограничения и недостатки, о которых важно знать при его использовании:

1. Некоторые уязвимости

Несмотря на то, что протокол SSH является одним из наиболее надежных, он не является полностью безопасным от любых видов атак. На протяжении времени были обнаружены и устранены уязвимости в протоколе SSH, однако новые угрозы могут возникнуть в будущем.

2. Излишняя сложность

Использование SSH может быть сложным для новичков, особенно если у них нет опыта с командной строкой и работой с криптографическими ключами. Сложность настройки и использования SSH может стать преградой для некоторых пользователей.

3. Ограничение доступа

Протокол SSH позволяет установить удаленное соединение только с сервером, имеющим открытый SSH-порт и настройки, разрешающие вход по протоколу SSH. Если сервер не настроен для работы с SSH или порт закрыт, удаленное соединение невозможно.

4. Зависимость от сервера

Протокол SSH зависит от наличия и правильной настройки SSH-сервера на удаленной машине. Если на сервере отсутствует SSH-сервер или конфигурация неверна, удаленное соединение также не будет возможным.

5. Ресурсозатратность

SSH может потреблять значительное количество ресурсов сервера, особенно при применении сильных алгоритмов шифрования или при передаче больших объемов данных. Это может вызвать задержки и замедление работы сервера при большом количестве одновременных соединений.

Не смотря на ограничения, протокол SSH остается одним из наиболее безопасных и удобных способов удаленного доступа к серверу, и его использование является основным стандартом в данной области.

Возможности протокола SSH для администрирования сетей и серверов

Одной из главных возможностей протокола SSH является возможность удаленного входа на сервер или сетевое устройство. С помощью SSH-клиента администратор может подключиться к удаленному серверу и выполнять команды так, будто он находится непосредственно на самом сервере. Это позволяет администратору управлять сервером без необходимости быть на месте и обеспечивает гибкость и удобство в работе.

SSH также предоставляет возможность передачи файлов между удаленными устройствами. С использованием команды SCP (Secure Copy) администратор может безопасно копировать файлы между серверами или скачивать их с удаленного сервера на локальный компьютер. Такой функционал значительно упрощает процесс обмена файлами и обеспечивает сохранность данных.

Другой важной возможностью протокола SSH является возможность создания и использования туннелей. SSH-туннель представляет собой зашифрованный канал связи между двумя удаленными устройствами через незащищенную сеть, такую как Интернет. Такой туннель позволяет безопасно передавать данные между удаленными устройствами, что особенно полезно при работе с протоколами, которые не обеспечивают безопасность данных, такими как Telnet или FTP.

SSH также поддерживает механизм аутентификации с использованием пароля или криптографического ключа. Криптографические ключи гораздо безопаснее паролей и позволяют автоматизировать процесс аутентификации при подключении к удаленным серверам. Также при использовании ключей, возможен более высокий уровень безопасности, так как протокол SSH использует механизмы шифрования и проверки целостности данных.

В целом, протокол SSH обладает множеством возможностей, которые делают его незаменимым инструментом для администрирования сетей и серверов. Он обеспечивает безопасность, удобство в работе и гибкость при управлении удаленными ресурсами, что делает его неотъемлемой частью любой современной сетевой инфраструктуры.