DMZ (англ. Demilitarized Zone) - это особый сегмент компьютерной сети, который находится за брандмауэром и предназначен для размещения уязвимых сервисов с наиболее высоким уровнем экспозиции. Правильная настройка DMZ позволяет защитить остальную сеть от потенциальных атак. Однако, необходимо провести проверку настроенной DMZ, чтобы убедиться в ее правильности и эффективности.

В данной статье мы предлагаем пошаговую инструкцию, которая поможет вам проверить настроенную DMZ и выявить возможные проблемы.

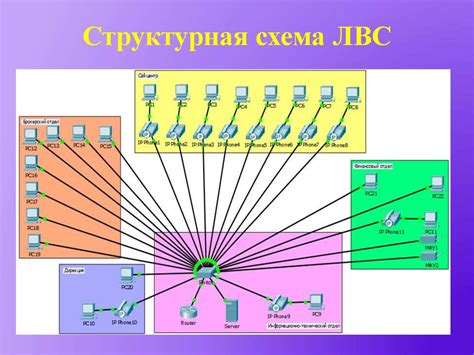

1. Проверьте физическое размещение сервера в DMZ. Удостоверьтесь, что все серверы, находящиеся в DMZ, действительно подключены к отдельному сегменту сети, физически отделенному от основной локальной сети. Также убедитесь, что серверы находятся в защищенном помещении и обладают достаточным уровнем физической безопасности.

2. Проверьте настройки брандмауэра. Убедитесь, что брандмауэр настроен правильно и разрешает только необходимый сетевой трафик между DMZ и внешней сетью, а также между DMZ и внутренней сетью. Проверьте правила брандмауэра для открытых портов и разрешенных протоколов.

3. Проверьте настройки маршрутизатора. Убедитесь, что маршрутизатор настроен для правильной маршрутизации трафика между DMZ, внешней и внутренней сетями. Проверьте наличие правил маршрутизации и их корректность.

4. Проверьте настройки серверов в DMZ. Убедитесь, что серверы в DMZ имеют актуальные и безопасные настройки. Проверьте наличие и корректность настроек фаервола на серверах. Также убедитесь, что все обновления операционной системы и уязвимых приложений установлены.

Процесс проверки настроенной DMZ может занять некоторое время, но это необходимо для обеспечения безопасности вашей сети. Выполняя указанные выше шаги, вы сможете выявить возможные уязвимости и проблемы, а также предпринять необходимые меры для их устранения.

Шаг 1: Подготовка к проверке настроенной DMZ

Перед началом проверки настроенной DMZ необходимо выполнить следующие шаги:

- Создать внутреннюю и внешнюю сеть.

- Настроить все необходимые устройства, включая межсетевой экран и сервера.

- Проверить доступность серверов и услуг внутри DMZ.

- Настроить правила фильтрации трафика для обеспечения безопасности сети.

- Установить мониторинг и логирование для отслеживания сетевой активности.

После выполнения всех подготовительных шагов можно приступить к тестированию и проверке настроенной DMZ.

Шаг 2: Проверка физической сетевой инфраструктуры

Перед настройкой DMZ следует тщательно проверить физическую сетевую инфраструктуру, чтобы убедиться в ее правильной работе и целостности. В этом разделе представлен перечень шагов, которые необходимо выполнить для проведения такой проверки.

| Шаг | Действие | Описание |

|---|---|---|

| 1 | Проверить состояние сетевых кабелей | Проверить, что все сетевые кабели правильно подключены и не повреждены. Обратить внимание на видимые физические повреждения, перегибы или разбитие кабелей. |

| 2 | Проверить работу коммутаторов и маршрутизаторов | Проверить работу всех устройств коммутации и маршрутизации. Убедиться, что они включены, находятся в рабочем состоянии и осуществляют правильную передачу данных. |

| 3 | Проверить наличие интегрированных защитных механизмов | Убедиться, что в сетевых устройствах, особенно в коммутаторах и маршрутизаторах, включены и настроены необходимые защитные функции, такие как фильтрация трафика, контроль доступа и прочие. |

| 4 | Проверить наличие резервного источника питания | Убедиться, что в случае сбоя питания важные сетевые устройства имеют резервный источник питания, чтобы избежать проблем с доступностью и безопасностью сети. |

| 5 | Проверить наличие и настройки мониторинговой системы | Убедиться, что в сети присутствует и работает система мониторинга, которая позволяет отслеживать состояние сетевых устройств, обнаруживать аномалии и быстро реагировать на них. |

После выполнения всех шагов проверки физической сетевой инфраструктуры можно переходить к следующему шагу, который будет посвящен проверке конфигурации сетевых устройств для настройки DMZ.

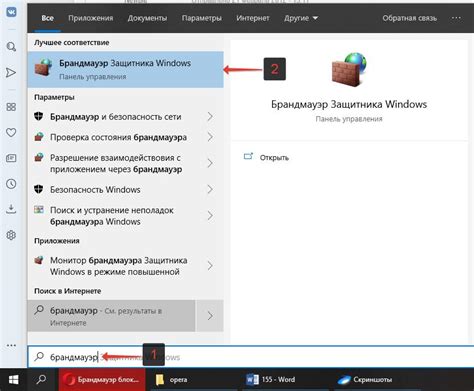

Шаг 3: Проверка настройки брандмауэра

После того как DMZ была настроена, следует убедиться, что брандмауэр правильно настроен для обеспечения безопасности сети.

- Убедитесь, что брандмауэр настроен таким образом, чтобы разрешать только необходимые порты и протоколы для доступа к серверам в DMZ.

- Проверьте правила брандмауэра для входящего и исходящего трафика и убедитесь, что они соответствуют политике безопасности компании.

- Проверьте, что все серверы в DMZ имеют только необходимые открытые порты, а все остальные порты закрыты.

- Протестируйте доступность серверов из внешней сети, чтобы убедиться в правильной настройке брандмауэра и работоспособности серверов.

- Убедитесь, что логи брандмауэра регулярно анализируются, чтобы выявить любые потенциальные угрозы и необычную активность в сети.

Проверка настройки брандмауэра является важным шагом для обеспечения безопасности DMZ и предотвращения несанкционированного доступа к серверам внутри DMZ.

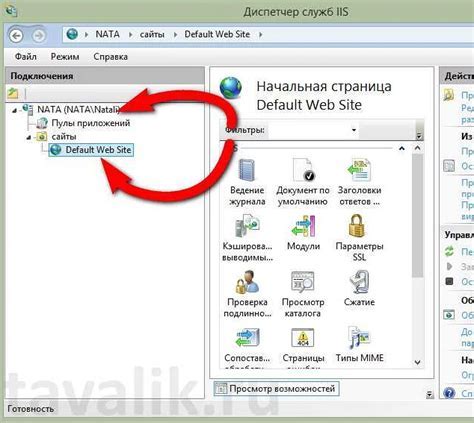

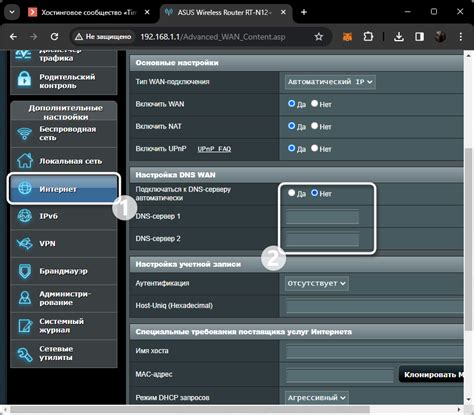

Шаг 4: Проверка настроек роутеров

После настройки DMZ необходимо убедиться, что роутеры правильно работают и перенаправляют трафик на нужные порты. Для этого следуйте инструкциям:

- Откройте веб-браузер и в адресной строке введите IP-адрес основного роутера. Например,

192.168.1.1. - Введите логин и пароль для доступа к настройкам роутера.

- Найдите в меню настроек опцию "DMZ" или "Виртуальный сервер".

- Убедитесь, что в поле "Локальный IP-адрес" указан IP-адрес компьютера, для которого настроена DMZ. Проверьте также, что в полях "Начальный порт" и "Конечный порт" указаны нужные порты.

- Сохраните настройки роутера и перезагрузите его.

- После перезагрузки роутера проверьте доступность компьютера из интернета. Для этого можно воспользоваться онлайн-сервисами, которые проверяют открытые порты, например, https://www.yougetsignal.com/tools/open-ports/.

Если все настройки были выполнены правильно, то после проверки вам должно быть доступно подключение к компьютеру через указанные порты. В противном случае, пройдите все шаги настройки роутеров еще раз, удостоверившись в правильности введенных данных.

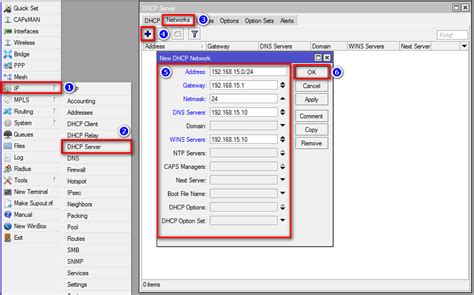

Шаг 5: Проверка настройки DHCP-сервера

После настройки DMZ необходимо проверить работу DHCP-сервера, который предоставляет IP-адреса клиентам в DMZ.

Чтобы проверить настройку DHCP-сервера в DMZ, выполните следующие действия:

- Подключите устройство, которое будет использовать DMZ, к сети DMZ.

- Настройте сетевой интерфейс устройства на получение IP-адреса по DHCP.

- Перезагрузите устройство, чтобы оно получило IP-адрес от DHCP-сервера.

- Проверьте, получил ли устройство корректный IP-адрес из диапазона, указанного в настройках DHCP-сервера.

- Убедитесь, что устройство имеет соединение с интернетом и может обмениваться данными с устройствами в локальной сети.

Если устройство успешно получает IP-адрес от DHCP-сервера и имеет доступ к интернету, значит настройка DHCP-сервера в DMZ выполнена корректно.

Шаг 6: Проверка настроек DNS-сервера

- Проверьте доступность DNS-сервера: Убедитесь, что DNS-сервер доступен и отвечает на запросы. Выполните команду ping на IP-адрес DNS-сервера для проверки связи. Если сервер доступен, вы получите ответные пакеты.

- Проверьте корректность настроек DNS-сервера: Удостоверьтесь, что DNS-сервер настроен на правильное разрешение имен. Выполните команду nslookup на некоторые хосты в DMZ для проверки правильности разрешения имен. Если запросы возвращают правильные IP-адреса, то DNS-сервер настроен корректно.

- Установите правильные TTL (Time to Live) значения: Проверьте, что TTL значения установлены оптимально. TTL определяет время, в течение которого кэшированные DNS-записи будут считаться действительными. Установите низкий TTL для записей, которые могут меняться часто, и высокий TTL для записей, которые меняются редко. Это поможет снизить нагрузку на DNS-сервер и улучшить производительность DMZ.

После выполнения этих шагов вы убедитесь, что DNS-сервер в DMZ настроен правильно и работает без ошибок. Это гарантирует успешную и безопасную работу сети DMZ.

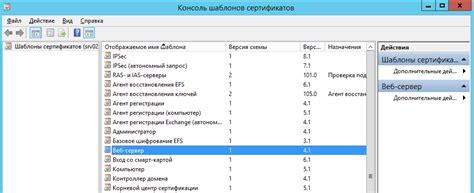

Шаг 7: Проверка настроек веб-сервера

В этом шаге мы будем проверять настройки веб-сервера в DMZ для того, чтобы убедиться, что доступ к сайту осуществляется корректно и безопасно.

1. Откройте веб-браузер и введите IP-адрес сервера, на котором расположен ваш сайт, в адресной строке.

2. Проверьте, открывается ли сайт корректно. Просмотрите различные страницы, перейдите по ссылкам и убедитесь, что все работает без ошибок.

3. Убедитесь, что настройки безопасности веб-сервера соответствуют рекомендациям. Проверьте, что используется надежный SSL-сертификат, если ваш сайт поддерживает HTTPS.

4. Проверьте, что правильно настроена авторизация и аутентификация пользователей, если это требуется для вашего сайта.

5. Проверьте, что настройки файрвола позволяют только необходимый трафик проходить через DMZ. Проверьте все правила фильтрации пакетов на сервере и на оборудовании.

6. Проверьте, нет ли открытых портов или служб, которые могут быть использованы злоумышленниками для атаки на ваш сервер.

7. Протестируйте функциональность и безопасность вашего веб-сайта, используя инструменты для сканирования уязвимостей и атак.

8. В случае обнаружения каких-либо проблем, незамедлительно принимайте меры для их устранения, чтобы обеспечить безопасность вашего сервера и данных.

По завершению этого шага вы должны убедиться, что ваш веб-сервер настроен правильно и обеспечивает безопасный доступ к вашему сайту в DMZ.

Шаг 8: Проверка настроек почтового сервера

После настройки DMZ важно убедиться, что почтовый сервер функционирует должным образом и может получать и отправлять электронные сообщения. Для этого выполните следующие действия:

1. Проверьте доступность почтового сервера из внешней сети. Воспользуйтесь утилитой ping, чтобы проверить, можно ли достичь сервера по его внешнему IP-адресу. Если сервер не отвечает на пинг, убедитесь, что правила файрвола позволяют проходить icmp-трафику (ping).

2. Перейдите на внутреннюю сеть и проверьте связь с почтовым сервером. Здесь также можно использовать утилиту ping, но на этот раз следует попытаться достичь сервера по его внутреннему IP-адресу.

3. Отправьте тестовое электронное сообщение на адрес, связанный с вашим почтовым сервером. Если сообщение успешно доставлено и не попало в спам, можно считать, что почтовый сервер настроен правильно.

4. Попробуйте ответить на отправленное тестовое сообщение. Убедитесь, что ответ успешно доставлен и не попал в спам. Это подтвердит, что почтовый сервер может отправлять и получать сообщения с внешних адресов.

После выполнения всех этих шагов, вы можете быть уверены, что ваш почтовый сервер работает корректно в DMZ и готов обрабатывать электронную почту в безопасной сетевой среде.

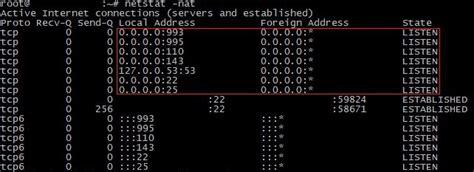

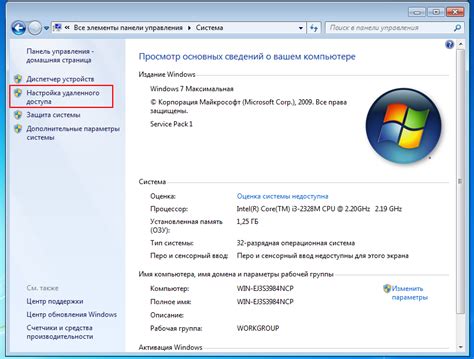

Шаг 9: Проверка настроек удаленного доступа

Для проверки удаленного доступа, вы можете использовать инструменты, такие как портсканер или удаленный доступ через SSH. Портсканер позволяет сканировать открытые порты на удаленном сервере, чтобы убедиться, что необходимые порты открыты и доступны для удаленных пользователей. Удаленный доступ через SSH позволяет подключиться к удаленному серверу и проверить доступ к ресурсам внутри сети DMZ.

При проверке удаленного доступа рекомендуется выполнить следующие шаги:

- Запустите портсканер и отсканируйте открытые порты на удаленном сервере.

- Убедитесь, что необходимые порты (например, порты для веб-сервера или базы данных) открыты и доступны для удаленных пользователей.

- Попробуйте подключиться к удаленному серверу через SSH и проверьте доступ к ресурсам внутри сети DMZ. Убедитесь, что удаленные пользователи могут получить доступ к необходимым ресурсам.

После выполнения этих шагов вы убедитесь, что настройки DMZ позволяют удаленным пользователям получать доступ к ресурсам за пределами внутренней сети. Если у вас возникли проблемы с удаленным доступом, проверьте настройки DMZ и убедитесь, что они конфигурированы правильно.