Cisco ASA – это мощное и надежное устройство, используемое для обеспечения безопасности сети. Сочетая в себе функции межсетевого экрана и VPN-концентратора, Cisco ASA защищает компьютерные ресурсы от различных угроз, включая внешние атаки, вирусы и вредоносное ПО. Применение Cisco ASA позволяет создать высокотехнологичную и безопасную сеть.

Одной из главных особенностей работы Cisco ASA является его способность контролировать и фильтровать весь трафик, проходящий через сеть. Устройство работает на основе принципа правил доступа, которые соответствуют определенным условиям и задачам. Правила могут быть настроены для фильтрации трафика по IP-адресам, портам и протоколам, а также для обнаружения и блокировки вредоносных программ.

Применение Cisco ASA в сетях может быть самым разнообразным. Оно позволяет организовать защиту сети от внешних атак, предоставить удаленным пользователям безопасный доступ к сетевым ресурсам, управлять интернет-трафиком и создавать виртуальные частные сети. Благодаря гибким настройкам и широкому набору функциональных возможностей, Cisco ASA может быть использован в различных сетевых сценариях и архитектурах.

Принципы работы Cisco ASA

Основными принципами работы Cisco ASA являются:

1. Фильтрация трафика: ASA анализирует каждый пакет данных, проходящий через него, и принимает решение о его дальнейшей обработке в соответствии с настроенными правилами безопасности. Можно создавать ACL (access control lists), которые определяют разрешенные и запрещенные адреса назначения и источника, протоколы, порты и другие параметры.

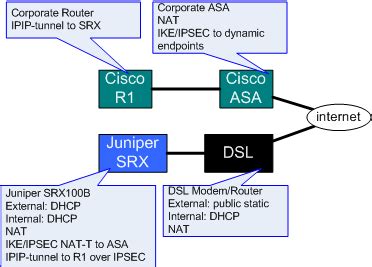

2. VPN-концентрация: ASA поддерживает виртуальные частные сети (VPN), которые позволяют зашифрованно передавать данные между удаленными сетями или отдельными устройствами. Используя протоколы и технологии, такие как IPsec и SSL VPN, ASA обеспечивает безопасное соединение через открытые сети, такие как Интернет.

3. Идентификация и управление доступом: ASA позволяет настраивать политики безопасности для контроля доступа пользователей и устройств к сетевым ресурсам. Можно использовать различные методы аутентификации, такие как логин/пароль, сертификаты, а также интегрироваться с серверами управления доступом, такими как Active Directory.

4. Защита от внешних атак: ASA имеет встроенные механизмы защиты от типичных сетевых атак, таких как атаки типа DoS (отказ в обслуживании), фишинг, атаки на протоколы и другие. ASA также поддерживает механизмы обнаружения и предотвращения вторжений (IDS/IPS), обеспечивая дополнительный уровень безопасности для сети.

5. Логирование и мониторинг: ASA позволяет вести запись событий, связанных с безопасностью сети, и мониторить её состояние. Журналы и отчеты могут быть использованы для анализа инцидентов, выявления уязвимостей и контроля соответствия политикам безопасности.

Использование Cisco ASA в сети позволяет обеспечить защиту данных, надежность и конфиденциальность передачи, а также контроль доступа и безопасность сетевого трафика. Она широко применяется в корпоративных сетях, провайдерских сетях, центрах обработки данных и других сетевых инфраструктурах.

Применение Cisco ASA в сетях

Основные области применения Cisco ASA включают:

| Область применения | Описание |

|---|---|

| Файрвол | Cisco ASA может использоваться в качестве межсетевого экрана (firewall), предоставляя защиту от несанкционированного доступа к сети. Он контролирует передачу данных между различными сетями, применяя строгие правила фильтрации трафика. |

| VPN | С помощью Cisco ASA можно создать виртуальную частную сеть (VPN) для безопасной передачи данных между удаленными локациями. Cisco ASA поддерживает различные протоколы VPN, такие как IPsec и SSL, обеспечивая конфиденциальность и целостность передаваемой информации. |

| Интеграция с IPS | Cisco ASA может работать в связке с системами обнаружения вторжений (IPS), что позволяет обеспечить высокий уровень безопасности сети. Он может анализировать сетевой трафик на предмет вредоносной активности и принимать соответствующие меры защиты. |

| Балансировка нагрузки | С помощью функций балансировки нагрузки Cisco ASA можно равномерно распределять трафик между несколькими серверами. Это позволяет повысить производительность и надежность сети, распределяя нагрузку на разные ресурсы. |

Таким образом, Cisco ASA является важным компонентом сетевой инфраструктуры, обеспечивающим безопасность и эффективность работы компьютерных сетей. При правильной настройке и использовании, Cisco ASA может значительно снизить риски несанкционированного доступа и помочь в защите сетевых ресурсов.

Обзор функциональных возможностей Cisco ASA

Одной из основных функций Cisco ASA является фильтрация трафика. Устройство выполняет проверку каждого пакета данных, проходящего через сеть, и принимает решение о его дальнейшей обработке на основе заданных политик безопасности. ASA также может применять различные методы фильтрации, такие как фильтрация по IP-адресу, порту, протоколу или приложению.

Еще одной важной возможностью Cisco ASA является поддержка виртуальной частной сети (VPN). Она позволяет создавать безопасные соединения между удаленными пользователями или офисами через общедоступную сеть. ASA поддерживает различные протоколы для установки VPN-соединений, включая IPsec, SSL VPN и технологию AnyConnect, которая позволяет пользователям подключаться к корпоративной сети с любого устройства.

ASA также может работать в качестве системы предотвращения вторжений (IPS), которая активно мониторит сетевой трафик и анализирует его на наличие аномалий или потенциально вредоносной активности. Если обнаруживается подозрительная активность, ASA применяет набор правил и блокирует доступ к компрометированным ресурсам.

Другой важной возможностью Cisco ASA является технология обнаружения и предотвращения взломов (IDS/IPS), которая позволяет обнаруживать попытки несанкционированного доступа или взлома сети. ASA анализирует сетевой трафик и сравнивает его с заранее заданными правилами и сигнатурами, чтобы обнаружить вредоносные элементы.

| Функции Cisco ASA: | Описание |

|---|---|

| Межсетевой экран (Firewall) | Фильтрация трафика и защита от внешних угроз |

| Виртуальная частная сеть (VPN) | Обеспечение безопасных соединений через общедоступную сеть |

| Система предотвращения вторжений (IPS) | Мониторинг трафика и блокировка вредоносной активности |

| Технология обнаружения и предотвращения взломов (IDS/IPS) | Обнаружение и блокировка попыток несанкционированного доступа |

В целом, Cisco ASA представляет собой мощное устройство для обеспечения безопасности сети и защиты от различных угроз. Его функциональные возможности позволяют создавать гибкие и надежные сетевые инфраструктуры для различных организаций.

Архитектура cisco ASA

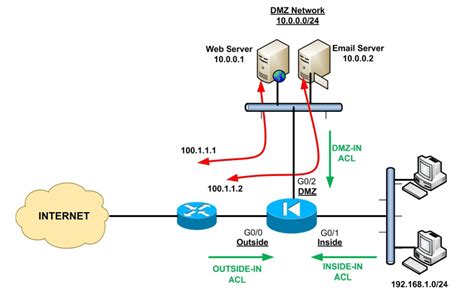

Построение архитектуры cisco ASA базируется на принципе фильтрации трафика на основе анализа пакетов данных, проходящих через устройство. Аппарат осуществляет трансляцию адресов (NAT), контроль и ограничение доступа, а также обеспечивает защиту сети от несанкционированного доступа.

Основными компонентами архитектуры ASA являются:

- Центральная процессорная система (CPU) - отвечает за обработку и управление трафиком, реализацию политик безопасности и выполнение других функций управления устройством.

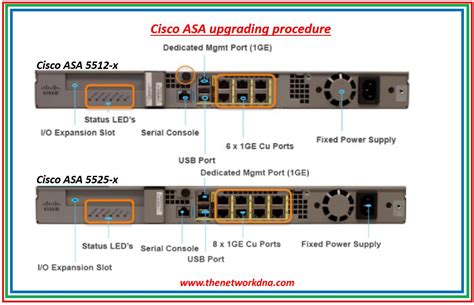

- Сетевые интерфейсы - позволяют подключить ASA к сети и обеспечивают передачу пакетов данных.

- Модуль анализа угроз (IPS) - используется для обнаружения и предотвращения атак на сеть.

- Механизм NAT - обеспечивает трансляцию IP-адресов и портов, что позволяет выполнять функцию маскировки адресов.

- Фильтры пакетов (Firewall) - осуществляют фильтрацию пакетов данных, определяя, какие пакеты следует пропускать, а какие блокировать.

- Механизм VPN (Virtual Private Network) - обеспечивает безопасное удаленное подключение к сети, используя протоколы шифрования и аутентификации.

Архитектура cisco ASA предоставляет обширный набор функций и возможностей, которые позволяют обеспечить высокий уровень безопасности сети, защитить данные и ресурсы от угроз и предотвратить несанкционированный доступ.

Компоненты Cisco ASA

Cisco ASA (Adaptive Security Appliance) представляет собой комбинированное устройство, обеспечивающее защиту сети от внешних угроз и эксплуатации уязвимостей. Оно объединяет в себе функциональность фаервола, виртуальной частной сети (VPN) и инструментов безопасности.

Основные компоненты Cisco ASA включают в себя:

1. FirePOWER модуль – это платформа для обнаружения и предотвращения атак в реальном времени. Он использует множество технологий, включая сигнатурное обнаружение, блокирование вредоносных файлов, фильтрацию URL-адресов и другие методы анализа трафика.

2. Модуль VPN – обеспечивает создание защищенных соединений между удаленными офисами и сотрудниками, работающими в удаленном режиме. Он поддерживает различные протоколы VPN, включая IPsec, SSL VPN и AnyConnect VPN.

3. Модуль управления – предоставляет веб-интерфейс и средства управления для конфигурации и мониторинга Cisco ASA. Он включает в себя инструменты для создания правил фильтрации трафика, настройки VPN и контроля доступа пользователей.

4. Модуль высокой доступности – обеспечивает отказоустойчивость и масштабируемость Cisco ASA. Он позволяет создать группу из нескольких устройств, работающих в режиме актив-актив или актив-пассив, чтобы обеспечить непрерывность работы сети и балансировку нагрузки.

Каждый из этих компонентов выполняет свою специфическую функцию и вместе обеспечивают полноценную защиту сети от современных угроз. Cisco ASA является одной из наиболее надежных и распространенных систем безопасности в мире и широко применяется в сетях различных масштабов и типов.

Управление и конфигурирование Cisco ASA

Одним из методов управления Cisco ASA является консольное подключение, которое позволяет осуществить доступ к устройству через консольный порт. Для этого необходимо использовать специальный кабель, который соединяет устройство с портом компьютера. После подключения можно использовать программу эмуляции терминала, чтобы получить доступ к командной строке устройства.

Важным инструментом для управления Cisco ASA является Cisco Adaptive Security Device Manager (ASDM). Это графический интерфейс, который позволяет администратору управлять и настраивать устройство с использованием удобного и интуитивно понятного пользовательского интерфейса. При помощи ASDM можно настроить различные параметры устройства, мониторить состояние сети, проводить анализ трафика и многое другое.

Кроме того, для управления и конфигурирования Cisco ASA можно использовать командную строку. В данном случае администратор может использовать специальные команды, чтобы настроить различные параметры устройства. Команды Cisco ASA предоставляют широкий набор возможностей, позволяющих гибко настраивать и контролировать работу устройства.

Для более удобного управления и настройки Cisco ASA также можно использовать SNMP (Simple Network Management Protocol), который позволяет мониторить состояние устройства и настраивать его параметры удаленно. SNMP предоставляет возможность отслеживать различные метрики устройства, такие как загрузка процессора, потоки данных и другие, а также управлять устройством по сети.

| Метод | Описание |

|---|---|

| Консольное подключение | Подключение к устройству через консольный порт с помощью специального кабеля и эмуляции терминала |

| Cisco ASDM | Графический интерфейс для управления и настройки устройства с использованием пользовательского интерфейса |

| Командная строка | Использование специальных команд для настройки и контроля параметров устройства |

| SNMP | Удаленное мониторинг состояния устройства и настройка его параметров с использованием протокола SNMP |

Все эти методы и средства управления позволяют администраторам эффективно управлять и конфигурировать Cisco ASA, обеспечивая безопасность и стабильность сети.

Разворачивание cisco ASA в сетях

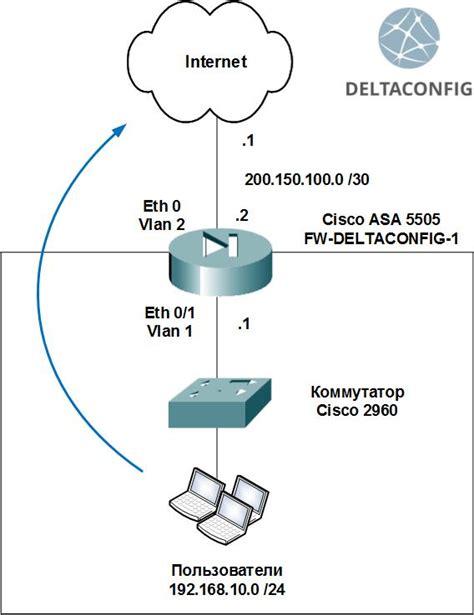

Перед развертыванием Cisco ASA необходимо провести анализ существующей сетевой инфраструктуры и определить наиболее подходящую схему подключения устройства. В зависимости от размера и требований сети, Cisco ASA может быть развернут в режимах маршрутизации или коммутации.

Основные шаги при разворачивании Cisco ASA в сетях:

- Подключение Cisco ASA к сети провайдера интернета (ISP). Для этого необходимо настроить соответствующий интерфейс Cisco ASA, указав IP-адрес, маску подсети и шлюз по умолчанию.

- Конфигурирование внутреннего интерфейса Cisco ASA, который будет использоваться для подключения внутренней сети. Здесь также необходимо указать IP-адрес и маску подсети.

- Настройка правил доступа в брандмауэре Cisco ASA для обеспечения безопасности сети. В частности, следует определить разрешенные и запрещенные соединения, а также пропускные способности для различных протоколов и сервисов.

- Настройка VPN для удаленного доступа. Cisco ASA позволяет создавать защищенные каналы связи между удаленными сетями или отдельными устройствами, используя протоколы VPN.

- Настройка системы предотвращения вторжений (IPS). Cisco ASA может функционировать как IPS, обнаруживая и блокируя попытки несанкционированного доступа к сети.

- Мониторинг и анализ работы Cisco ASA с использованием специальных инструментов. В случае обнаружения аномалий или сетевых атак, необходимо принять соответствующие меры по обеспечению безопасности сети.

Разворачивание Cisco ASA в сетях требует специальных знаний и опыта в области сетевой безопасности. Правильно настроенное и современное оборудование ASA поможет обеспечить надежную защиту сети от внешних и внутренних угроз, а также обеспечить безопасное подключение удаленных пользователей и организаций.

Преимущества Cisco ASA по сравнению с другими аппаратными брандмауэрами

- Масштабируемость: Cisco ASA обладает высокой масштабируемостью, что позволяет расширять сетевую инфраструктуру с ростом бизнеса. Он поддерживает большое количество интерфейсов, включая Gigabit Ethernet и 10-Gigabit Ethernet, а также имеет возможность добавления модулей для расширения функциональности.

- Богатые возможности безопасности: Cisco ASA предлагает широкий спектр функций безопасности, таких как фильтрация трафика, виртуальная частная сеть (VPN), предотвращение вторжений (IDS/IPS), защита от атак DDoS и многое другое. Все эти возможности помогают защитить сеть от различных угроз, обеспечивая надежность и безопасность.

- Удобное управление: Cisco ASA имеет интуитивно понятный интерфейс управления, что делает его легким в использовании и настройке. Он также поддерживает различные протоколы управления, включая Telnet, SSH и SNMP, что облегчает мониторинг и управление устройством.

- Встроенный интеллектуальный анализ трафика: Cisco ASA оснащен возможностью проведения глубокого анализа сетевого трафика, что позволяет обнаруживать и предотвращать различные виды атак, включая атаки на уровне приложений. Это позволяет оперативно реагировать на угрозы и обеспечивает бесперебойную работу сети.

- Поддержка высокой доступности: Cisco ASA поддерживает различные механизмы высокой доступности, такие как кластерные конфигурации, механизмы отказоустойчивости и балансировку нагрузки. Это позволяет обеспечить непрерывность работы сети и минимизировать время простоя.

В целом, Cisco ASA предоставляет надежное и безопасное решение для защиты сети. Его высокая масштабируемость, богатые возможности безопасности, удобное управление, встроенный интеллектуальный анализ трафика и поддержка высокой доступности делают его идеальным выбором для предприятий любого размера.

Ролевая модель Cisco ASA

Cisco ASA (Adaptive Security Appliance) представляет собой межсетевой экран (firewall), выпускаемый компанией Cisco Systems. Он обеспечивает безопасность сетей на уровне приложений.

Ролевая модель Cisco ASA управляет доступом пользователей и устройств в сети, определяет и регулирует права и политики доступа, а также выполняет сетевые функции, такие как маршрутизация и коммутация.

В ролевой модели Cisco ASA выделяются следующие основные роли:

| Роль | Описание |

|---|---|

| Superuser (Суперпользователь) | Эта роль имеет полный доступ ко всем функциям и настройкам Cisco ASA. Суперпользователь может создавать и управлять пользователями, редактировать политики безопасности, а также выполнять прочие административные задачи. |

| Administrator (Администратор) | Администратор имеет ограниченные права доступа в Cisco ASA. Он может управлять пользователями, назначать права доступа, создавать и редактировать политики безопасности. |

| Operator (Оператор) | Операторы имеют ограниченный доступ к функциям Cisco ASA. Они могут просматривать состояние системы, лог-файлы, а также могут создавать и редактировать отчеты. |

| Guest (Гость) | Гости имеют ограниченные права доступа, часто используются для предоставления временного доступа к ресурсам сети. Гости не имеют право на изменение настроек безопасности и административных задач. |

Ролевая модель Cisco ASA позволяет гибко управлять доступом пользователей и устройств в сети, обеспечивая безопасность и контроль над ресурсами. Корректная настройка ролей влияет на эффективность работы системы и предотвращает несанкционированный доступ к сети.