1. Защита сети

2. Аутентификация и авторизация

3. Шифрование данных

4. Мониторинг безопасности

Постоянный мониторинг безопасности поможет вам оперативно обнаруживать любые аномалии и реагировать на них. Установите системы мониторинга, которые будут оповещать вас обо всех подозрительных действиях и попытках несанкционированного доступа к ЧЦГБ.

5. Обучение персонала

Одним из слабых звеньев в безопасности ЧЦГБ является человеческий фактор. Обучите своих сотрудников правилам работы с ЧЦГБ, регулярно проводите тренировки и анализируйте случаи нарушений. Безопасное обращение с данными - задача всего коллектива.

6. Резервное копирование данных

Создание резервных копий ЧЦГБ осуществляется не только для предотвращения потери информации, но и для ее защиты в случае внештатных ситуаций или кибератак. Регулярно делайте резервные копии и проверяйте их целостность и восстановление.

7. Следование нормативным требованиям

Следуйте нормативным требованиям безопасности при работе с ЧЦГБ. Ознакомьтесь с законодательством и регулирующими документами, применяйте соответствующие технические и организационные меры, чтобы обеспечить безопасность и соответствовать всем требованиям.

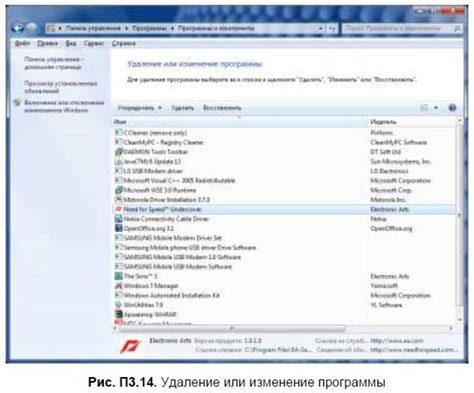

Установка специализированных защитных программ

Существует множество программ, которые можно использовать для защиты от вредоносного кода, хакерских атак и других подобных угроз. Вот несколько наиболее распространенных:

| Название программы | Функции |

|---|---|

| Антивирусное ПО | Сканирование файлов и почты на наличие вирусов и вредоносного ПО; блокировка и удаление обнаруженных угроз. |

| Файервол | Контроль и фильтрация сетевого трафика для предотвращения несанкционированного доступа и хакерских атак. |

| Антиспам | Фильтрация входящей электронной почты для блокировки нежелательной почты и предотвращения фишинговых атак. |

| Антишпион | Обнаружение и блокировка программ-шпионов, собирающих конфиденциальную информацию. |

| Криптографические программы | Защита данных с помощью шифрования и других криптографических методов. |

| Антикейлоггер | Предотвращение записи нажатых клавиш и защита от кейлоггеров, собирающих пароли и другую чувствительную информацию. |

| Веб-фильтр | Блокировка небезопасных и вредоносных веб-сайтов и контента. |

При выборе программ необходимо учитывать особенности ЧЦГБ и его инфраструктуры, а также требования регуляторов и нормативных документов. Рекомендуется провести тщательное тестирование программ и выбрать наиболее подходящие для конкретных потребностей ЧЦГБ.

Кроме того, важно регулярно обновлять установленные программы, чтобы получить последние обновления сигнатур и баз данных угроз. Также необходимо настроить автоматическое обновление программ и запланировать регулярные проверки и сканирования системы на наличие угроз.

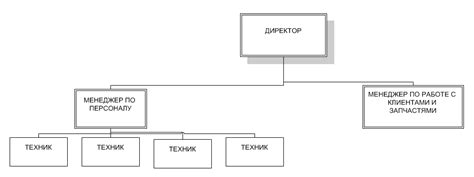

Предварительный анализ сети и системы ЧЦГБ

1. Изучение структуры сети ЧЦГБ – определение подключенных устройств и их взаимодействия в сети. Это поможет идентифицировать потенциальные уязвимости и установить меры защиты.

2. Анализ системы ЧЦГБ – оценка аппаратного и программного обеспечения, а также наличие необходимых сертификатов безопасности. Это поможет определить возможные угрозы и установить соответствующие меры предосторожности.

3. Проверка наличия защиты от вредоносного программного обеспечения – установка и обновление современных антивирусных программ и других средств защиты данных и информации ЧЦГБ.

4. Анализ уровня защищенности сети от несанкционированного доступа – создание сильных паролей и проверка наличия двухфакторной аутентификации. Также, рекомендуется провести внутренний и внешний тесты на проникновение, чтобы идентифицировать существующие слабые места.

5. Оценка наличия резервного копирования данных – проверка наличия системы резервного копирования для защиты от потери данных в случае сбоев или атак.

6. Анализ наличия мониторинга сети – установка системы мониторинга, которая позволяет отслеживать и реагировать на аномалии и вторжения в Сеть ЧЦГБ.

7. Проверка на соответствие стандартам безопасности – анализ наличия сертификаций и соответствия стандартам безопасности для ЧЦГБ.

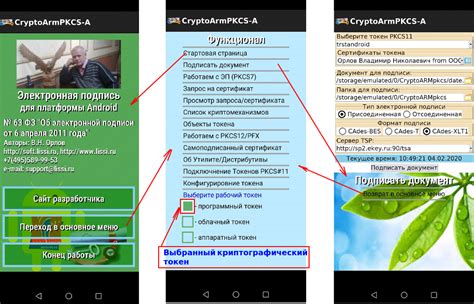

Использование аппаратных токенов

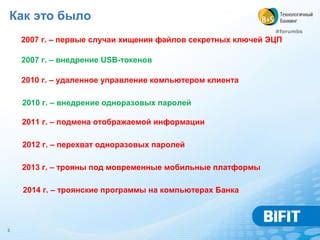

Внедрение одноразовых паролей

Для использования одноразовых паролей необходимо следовать нескольким шагам:

- Регистрация пользователя: при регистрации пользователю генерируется уникальный набор данных, включая одноразовый пароль.

- Передача одноразового пароля: одноразовый пароль может быть передан пользователю различными способами, например, через SMS, электронную почту или специальное приложение.

- Аутентификация пользователя: после получения одноразового пароля пользователь вводит его на специальной странице или в приложении для подтверждения своей личности.

- Проверка одноразового пароля: сервер проверяет, совпадает ли введенный пользователем одноразовый пароль с тем, что был сгенерирован при регистрации.