Сегодня мы представляем вам вторую версию самого популярного руководства о хаках - Хаки v2. Если вам интересно погрузиться в мир кибербезопасности и научиться основам хакерского мастерства, то этот материал точно для вас. Вам предстоит погрузиться в темный лабиринт цифрового пространства и узнать все секреты, которые не поддаются обычным пользователям.

Что вы найдете в этом руководстве? Мы охватим широкий спектр тем, начиная от основных принципов этики хакера и понимания уязвимостей, до продвинутых методов атак и техник обхода защиты. Вы узнаете, как использовать технические навыки и инструменты для получения доступа к системам, решения сложных задач и выявления уязвимостей в различных сетевых структурах.

Мы подготовили для вас подробные пошаговые инструкции, сопровождаемые иллюстрациями и примерами кода. Здесь собраны проверенные методики и приемы, которые помогут вам раскрыть секреты мира хакеров и стать настоящим мастером. Кроме того, вы получите ценные советы по безопасности и защите своих собственных систем.

Готовы принять вызов? Ваш путь к неведомому начинается здесь. Следуйте нашим инструкциям, оттачивайте свои навыки и расширяйте границы своего познания. И помните, что с великой силой приходит великая ответственность. Используйте свои знания для добра, защищайте и помогайте создавать безопасное цифровое пространство. Удачи вам на этом увлекательном пути!

Основные понятия и определения

Для полного понимания и успешной работы с хаками второй версии вам необходимо ознакомиться с рядом основных понятий и определений. Ниже представлен список ключевых терминов, с которыми вы столкнетесь при работе с хаками v2.

Хак – это изменение исходного кода или программного обеспечения, направленное на внесение улучшений, исправление ошибок или добавление новых функций.

Мастер хакер – опытный специалист, владеющий необходимыми знаниями и навыками для создания и применения хаков. Мастер хакер умеет анализировать и изменять код программ, оптимизировать их работу, а также настраивать и разрабатывать собственные хаки.

Исходный код – текстовое представление программы на одном из языков программирования. Исходный код позволяет программисту понять принцип работы программы, изменить ее поведение или расширить ее функциональность.

Программное обеспечение – набор программных инструкций, выполняемых компьютером или другим устройством для решения конкретных задач. Программное обеспечение включает операционные системы, прикладные программы, библиотеки и другие компоненты, необходимые для работы компьютера.

Улучшение – изменение программы или ее компонента с целью повышения качества, производительности или удобства использования. Улучшения могут включать оптимизацию кода, исправление ошибок, добавление новых функций или изменение существующего поведения.

Баг – ошибка или дефект в программе, которые приводят к некорректному или неожиданному поведению. Баги могут возникать в результате неправильного программирования, недостаточного тестирования или непредвиденных ситуаций.

Функция – обособленный блок кода, который выполняет определенные действия или возвращает результат. Функции могут быть встроеными в язык программирования или созданы пользователем для выполнения конкретной задачи.

Ознакомление с этими основными понятиями и определениями поможет вам лучше понять суть хаков второй версии и осуществлять их применение с большей эффективностью и пониманием.

Раздел 1: Введение в хаки v2

Данный раздел представляет собой введение в хаки v2. Здесь мы рассмотрим основные концепции и принципы работы этого инструмента. Подробно изучим главные функции и особенности, которые делают хаки v2 незаменимым помощником для мастеров хакерства.

Перед началом работы с хаки v2 рекомендуется иметь базовые знания в области компьютерной безопасности и понимание принципов работы хакерских атак. Это поможет вам максимально эффективно использовать все возможности хаки v2 и достичь желаемых результатов.

Шаги к мастерству хакинга

1. Изучите основы компьютерных сетей и протоколов. Для того чтобы стать хакером, вам нужно понимать, как работают компьютерные сети и протоколы. Изучите основы TCP/IP, DNS, HTTP и других сетевых протоколов. Это поможет вам понять, как работает информационная инфраструктура и найти уязвимости в ней.

2. Освойте программирование и скриптинг. Знание программирования играет важную роль в хакинге. Изучите языки программирования, такие как Python, C++ или Ruby. Они позволят вам писать эффективные программы и скрипты для автоматизации задач и атак.

3. Погрузитесь в мир операционных систем. Чтобы стать мастером хакинга, вам нужно хорошо разбираться в операционных системах. Изучите различные ОС, такие как Windows, Linux и macOS. Проводите время с ними, участвуйте в разработке программного обеспечения и эксплуатации их уязвимостей.

4. Изучите методы аутентификации и шифрования. Хакеры используют различные методы для обхода аутентификации и дешифровки данных. Изучите основные методы аутентификации, такие как пароли, биометрические данные и многофакторная аутентификация. Также изучите различные методы шифрования данных, включая симметричное и асимметричное шифрование.

5. Практикуйтесь в этическом хакинге. Этический хакинг - это процесс тестирования систем на уязвимости с разрешения владельцев. Присоединитесь к сообществам этических хакеров и уделите время практике в песочницах и на платформах для тестирования систем. Это поможет вам применить свои знания на практике и развить ваше мастерство хакинга.

Не забывайте, что хакинг - это ответственность. Всегда действуйте этично и с согласия владельцев систем, чтобы избежать непредвиденных последствий.

Раздел 2

На этом этапе мы будем рассматривать более продвинутые техники хакинга, которые позволят вам стать настоящими мастерами своего дела.

1. Социальный инжиниринг

Социальный инжиниринг - это искусство влиять на людей и убеждать их делать то, что вы хотите. В хакинге социальный инжиниринг является одним из наиболее эффективных методов получения доступа к информации или системе. Он основан на умении общаться с людьми и манипулировать их доверием.

Чтобы стать успешным социальным инженером, вам необходимо:

- Изучить психологию и поведение людей;

- Уметь общаться и убеждать;

- Быть внимательным наблюдателем и уметь читать невербальные сигналы.

2. Фишинг

Фишинг - это техника социального инжиниринга, направленная на получение конфиденциальной информации такой, как пароли или данные банковских карт, путем маскировки под легитимный источник. После получения жертвой фишингового письма или сообщения, злоумышленник может получить доступ к ее аккаунту или совершить финансовые мошенничества.

Основные типы фишинга:

- Прикрепленные файлы с вредоносным ПО;

- Фальшивые веб-сайты;

- Сообщения, представляющиеся от банков, сервисов или других организаций;

- Социальные сети и мессенджеры.

Чтобы защитить себя от фишинга, важно быть осмотрительным и не доверять подозрительным сообщениям или письмам.

3. Взлом паролей

Взлом паролей - это процесс получения доступа к чужому аккаунту или системе, обходя механизм аутентификации. Существует множество методов взлома паролей, от простых до сложных.

Основные техники взлома паролей:

- Словарный атака;

- Брутфорс;

- Фишинг;

- Эксплойты;

- Кража паролей.

Для защиты от взлома паролей, рекомендуется использовать сложные комбинации символов, цифр и букв, а также 2FA (двухфакторную аутентификацию).

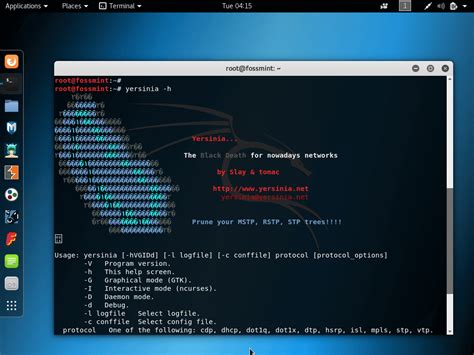

Инструменты и программы для хакинга

1. Metasploit

Metasploit - это популярный фреймворк для тестирования на проникновение, который используется как злоумышленниками, так и профессионалами в области информационной безопасности. Он предоставляет широкий спектр инструментов для поиска и эксплуатации уязвимостей, а также автоматизации задач по безопасности.

2. Wireshark

Wireshark - это мощный инструмент для анализа сетевого трафика. Он позволяет перехватывать и анализировать пакеты данных, которые передаются по сети. Это полезный инструмент для хакеров, так как он помогает им изучать и анализировать сетевые протоколы, искать уязвимости и обнаруживать атаки.

3. Burp Suite

Burp Suite - это набор инструментов для тестирования безопасности веб-приложений. Он включает в себя прокси-сервер, сканер уязвимостей, перехватчик запросов и многие другие инструменты. Burp Suite позволяет хакерам исследовать уязвимости веб-сайтов и приложений, обмениваться данными между клиентом и сервером, а также модифицировать запросы и ответы.

4. Nmap

Nmap - это универсальный сканер портов и сетевых утилит. Он позволяет хакерам сканировать сети, определять открытые порты и запущенные сервисы, а также искать уязвимости в сетевых устройствах. Nmap является одним из наиболее популярных инструментов для обнаружения хостов и анализа их безопасности.

5. John the Ripper

John the Ripper - это мощный парольный крекер, который используется хакерами для взлома паролей. Он может обнаруживать и атаковать различные типы хеши паролей, используя различные методы, включая словарные атаки, перебор по маске и брутфорс. John the Ripper является одним из наиболее эффективных инструментов для восстановления паролей.

6. Aircrack-ng

Aircrack-ng - это набор инструментов для анализа беспроводных сетей. Он позволяет хакерам проверять уязвимости в защите беспроводных сетей, взламывать пароли Wi-Fi и проводить другие атаки, связанные с беспроводными сетями. Aircrack-ng является одним из наиболее популярных инструментов для анализа Wi-Fi.

Важно помнить, что использование этих инструментов и программ без разрешения владельца системы является незаконным и может повлечь за собой ответственность. Данный раздел предоставлен исключительно для информационных целей и не рекомендуется использовать для незаконных действий.

Раздел 3: Использование хаков в практической работе

1. Подготовка окружения:

Перед началом работы с хаками необходимо создать подходящее рабочее окружение. Важно установить нужные программы и настроить их для работы с хаками.

Список программ, которые понадобятся:

- IDE (Интегрированная среда разработки): Хорошим выбором является Visual Studio Code или Sublime Text. Они обладают удобным интерфейсом и множеством полезных функций для разработки.

- Виртуальная машина (Virtual Machine): Для тестирования хаков на реальных системах рекомендуется использовать VirtualBox или VMware.

- Web-сервер: Необходим для локального развертывания и тестирования хаков. Рекомендуется использовать Apache или nginx.

2. Поиск и анализ уязвимостей:

Перед написанием хака необходимо найти уязвимость, которую можно использовать. Важно провести тщательный анализ целевой системы и найти слабые места. Популярные методы поиска уязвимостей:

- Аудит исходного кода: Проанализируйте код приложения, чтобы найти потенциальные проблемные места.

- Тестирование на пенетрацию: Используйте специализированные инструменты, такие как Metasploit, Nessus, Burp Suite, чтобы проверить систему на наличие уязвимостей.

- Прохождение через стандартные фильтры и валидацию данных: Проверьте, как система обрабатывает пользовательский ввод, исследуя методы валидации данных и фильтрации входящих запросов.

3. Разработка и тестирование хаков:

После обнаружения уязвимости можно приступить к разработке хака:

- Подготовка тестовой среды: Установите все необходимые инструменты и настройте окружение для проведения тестов.

- Анализ уязвимости: Изучите уязвимость в подробностях, чтобы понять, как она может быть эксплуатирована.

- Написание хака: Используя знания об уязвимости, разработайте скрипт или программу, которая позволит вам получить доступ к системе или выполнить нужное действие.

- Тестирование хака: Протестируйте ваш хак на целевой системе, чтобы проверить его работоспособность и эффективность.

4. Защита от хаков:

Понимание работоспособности хаков позволяет эффективно защитить свою систему:

- Установка обновлений и патчей: Регулярно обновляйте программное обеспечение, чтобы исправить известные уязвимости.

- Использование сильных паролей: Подберите сложные пароли, состоящие из комбинации символов, цифр и специальных символов.

- Фильтрация и валидация пользовательского ввода: Проверяйте входящие данные на наличие возможных уязвимостей и предотвращайте атаки.

Вот и всё! Теперь вы готовы использовать хаки в своей повседневной работе. Помните, что использование хаков для незаконных целей накладывает на вас все правовые последствия. Используйте этот навык ответственно и этично.

Классификация хакерских атак

Хакерские атаки могут быть различными по своему характеру, цели и способам исполнения. Существует несколько основных типов хакерских атак, каждый из которых имеет свои особенности и потенциальные уязвимости. Ниже приведены основные классификации хакерских атак:

1. Социальная инженерия:

Такие атаки связаны с манипуляцией людьми, чтобы получить нежелательную информацию или доступ к системе. Хакеры могут использовать различные методы, включая маскировку под официальных сотрудников, отправку фишинговых электронных писем или злоумышленные звонки.

2. Вредоносное программное обеспечение:

Атаки с использованием вредоносного программного обеспечения осуществляются через заражение компьютеров или сетей с целью получения несанкционированного доступа или контроля над системой. Вредоносное ПО может представлять собой вирус, троянский конь, червь и т. д.

3. Сетевые атаки:

Сетевые атаки направлены на нарушение безопасности сетевой инфраструктуры. Хакеры могут использовать такие техники, как перехват трафика, отказ в обслуживании (DDoS), внедрение злоумышленных пакетов и другие методы.

4. Web-атаки:

Хакеры могут использовать известные уязвимости в веб-приложениях для получения доступа к базам данных или выполнения вредоносного кода на сервере. Примеры таких атак включают SQL-инъекции, межсайтовый скриптинг (XSS), кросс-сайтовые запросы подделки (CSRF) и другие.

5. Физические атаки:

Физические атаки связаны с получением доступа к физическим компонентам системы или устройствам. Хакеры могут украсть компьютер или флэш-накопитель, скопировать данные с магнитных карт, провести диверсию с оборудованием и т. д.

Это лишь небольшой список возможных хакерских атак, и каждая из них может иметь множество вариаций и методов исполнения. Понимание различных типов атак и наличие необходимых мер безопасности помогут защитить систему от потенциальных угроз и повысить общую безопасность в сети.