Информационная безопасность является одной из главных проблем современного мира. Защита конфиденциальных данных и программных ресурсов становится все более актуальной задачей в условиях постоянного развития технологий и увеличения количества киберугроз. Отдельно стоит выделить вопрос о защите exe файлов от просмотра и несанкционированного доступа.

Exe файлы представляют собой исполняемые программы, которые могут содержать важные алгоритмы, коммерческие секреты, а также доступ к базам данных и другой конфиденциальной информации. Поэтому важно принимать меры для надежной защиты этих файлов.

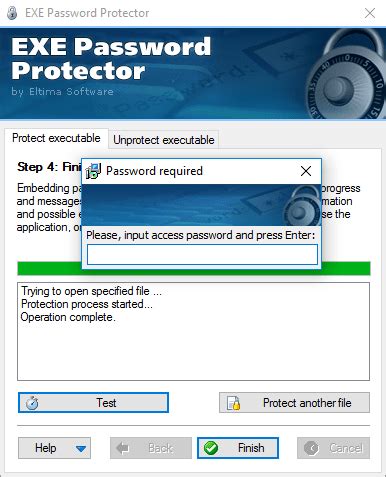

Существует несколько методов и стратегий, которые помогут усилить защиту exe файлов. Первый и основной способ - это использование специальных программ и утилит, предназначенных для шифрования и защиты программных файлов. Такие программы позволяют создать пассивную или активную защиту, а также манипулировать с образов exe файлов для увеличения надежности и устойчивости к взломам.

Кроме того, важно применять техники обфускации кода программы. Обфускация позволяет сделать исходный код менее понятным для злоумышленников, erspectives> и erspectives>том, erspectives> увеличивая сложность процесса обратного анализа и усложняя осуществление атак. К таким техникам относятся замена идентификаторов переменных, использование бесполезного кода, а также переименование функций и методов. Эти методы увеличивают сложность понимания программы, erspectives> erspectives> что erspectives> повышает ее безопасность.

Методы и стратегии защиты exe файлов от просмотра

Одним из основных методов защиты exe файлов является применение криптографических алгоритмов. Это позволяет исполняемому файлу быть зашифрованным и непонятным для посторонних лиц. Более того, можно использовать различные алгоритмы и ключи шифрования для повышения уровня защиты.

Еще одним методом защиты является использование виртуальных машин, которые эмулируют окружение программы и делают невозможным изучение и модификацию кода. Виртуальные машины могут быть надежным инструментом защиты, однако они требуют более ресурсоемкого выполнения программы.

Другим важным методом защиты exe файлов является применение многоуровневой защиты. Это означает использование нескольких методов защиты одновременно, что делает взлом программы более сложным и времязатратным процессом.

Кроме того, можно использовать дополнительные методы защиты, такие как защита от отладки и тамперинга. Эти методы позволяют обнаружить и предотвратить попытки взлома и изменения программы в процессе ее выполнения.

В целом, выбор методов и стратегий защиты exe файлов зависит от конкретных требований и ограничений проекта. Важно подходить к этому вопросу комплексно и учитывать все возможные уязвимости и угрозы для программного обеспечения.

Криптография и шифрование

Шифрование - это процесс преобразования исходных данных в форму, которая не может быть прочитана или понята без использования специального ключа. Одним из наиболее распространенных способов защиты исполняемых файлов является их шифрование. Шифрование исполняемого файла делает его непонятным для неавторизованного пользователя, таким образом, предотвращая его просмотр или модификацию.

Существуют различные методы шифрования исполняемых файлов, включая симметричное и асимметричное шифрование, хэширование и цифровые подписи. Симметричное шифрование использует один и тот же ключ для шифрования и дешифрования данных, в то время как асимметричное шифрование использует пару ключей: публичный и приватный ключи. Хэширование создает уникальный "отпечаток" файла, который можно использовать для проверки его целостности. Цифровая подпись позволяет подтвердить авторство файла и проверить его целостность.

| Метод шифрования | Описание |

|---|---|

| Симметричное шифрование | Использует один ключ для шифрования и дешифрования данных. Требует предварительного обмена секретным ключом между отправителем и получателем. |

| Асимметричное шифрование | Использует пару ключей: публичный и приватный ключи. Публичный ключ используется для шифрования данных, а приватный ключ - для их дешифрования. |

| Хэширование | Создает уникальный "отпечаток" файла с помощью хэш-функции. Может быть использовано для проверки целостности файла. |

| Цифровая подпись | Используется для подтверждения авторства файла и проверки его целостности. Создает электронную подпись файла с использованием приватного ключа отправителя. |

При выборе метода шифрования для защиты исполняемых файлов необходимо учитывать такие факторы, как уровень безопасности, производительность и удобство использования. Зависимости от конкретных требований и ограничений, можно выбрать наиболее подходящий метод или комбинацию методов.

Криптография и шифрование являются неотъемлемыми компонентами безопасности исполняемых файлов. Правильное применение криптографии и выбор подходящих методов шифрования помогут обеспечить конфиденциальность и целостность вашего кода, а также защитить его от нежелательного доступа или изменения.

Обфускация и сокрытие кода

Обфускация обычно включает в себя следующие методы:

- Переименование переменных и функций. Этот метод заключается в замене исходных имен переменных и функций на более непонятные и несвязанные с их назначением. Такая замена делает код более сложным для анализа и понимания.

- Удаление комментариев. Удаление комментариев из кода делает его менее понятным для человека, позволяя сохранить его функциональность.

- Декомпиляция исходного кода. Декомпиляция позволяет получить исходный код программы из ее исполняемого файла. Чтобы предотвратить декомпиляцию, можно использовать специальные инструменты и технологии, такие как шифрование и оптимизация кода.

Сокрытие кода является еще одним важным методом защиты exe файла от просмотра. Он заключается в том, чтобы сделать код недоступным для наблюдателей путем использования различных техник и механизмов.

Некоторые популярные методы сокрытия кода включают:

- Шифрование кода. Шифрование позволяет зашифровать код программы таким образом, чтобы его можно было прочитать и исполнить только с помощью специального ключа или пароля. Такой подход делает код непонятным для посторонних.

- Использование виртуальных машин. Использование виртуальных машин позволяет выполнить код программы в виртуальной среде, что затрудняет его анализ и извлечение. Код выполняется в защищенной среде, которая может быть аппаратной или программной.

- Использование аппаратных средств защиты. Аппаратные средства защиты могут использоваться для сокрытия кода и защиты от внешних атак. Примерами таких средств могут быть криптографические процессоры и аппаратные модули защиты.

Комбинация обфускации и сокрытия кода позволяет достичь значительного уровня защиты exe файла от просмотра и вмешательства со стороны злоумышленников. Однако, стоит отметить, что ни один метод не является абсолютно безопасным, и все они подвержены атакам и взлому. Поэтому важно использовать комплексный подход к защите своего кода и регулярно обновлять методы защиты в соответствии с современными требованиями и угрозами.

Виртуальные машины и декомпиляция

Виртуальные машины используются для различных целей, от тестирования программ до обеспечения безопасности. Одним из главных преимуществ использования виртуальных машин для защиты от просмотра .exe файлов является то, что код программы выполняется внутри виртуальной среды и не доступен непосредственно извне.

Кроме использования виртуальных машин, другим методом защиты от просмотра исполняемых файлов .exe является применение декомпиляции. Декомпиляция - это процесс обратного преобразования исполняемого файла в исходный код программы. В основном, декомпиляция выполняется для получения доступа к закрытому коду или анализа работы программы.

Также, существуют различные методы и техники, которые могут затруднить или предотвратить процесс декомпиляции. Это может включать в себя использование защиты от обратной инженерии, наложение ограничений на доступ к исполняемому коду, шифрование или применение динамического анализа.

В целом, виртуальные машины и декомпиляция - это два разных подхода к защите от просмотра исполняемых файлов .exe. Их комбинированное использование может повысить уровень безопасности и предотвратить несанкционированный доступ к коду программы.